技术特征:

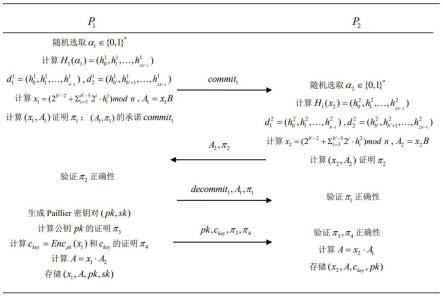

1.一种抗差分故障攻击的两方协同eddsa签名算法,其特征在于,包括:步骤一,p1和p2共同生成所需的秘钥;其中,p1为第一参与方,p2为第二参与方;步骤二,p1和p2进行交互生成签名(r,s);步骤三,对生成的所述签名(r,s)进行验证。2.根据权利要求1所述的抗差分故障攻击的两方协同eddsa签名算法,其特征在于,所述步骤一具体包括以下步骤:第一步,p1任意选取α1∈{0,1}

*

作为私钥,计算令p1计算作为p1的签名辅助私钥,p1计算a1=x1b作为p1的辅助签名公钥;第二步,p1生成关于(x1,a1)的离散对数关系的零知识证明π1,将(a1,π1)的承诺commit1发送给p2;第三步,p2任意选取α2∈{0,1}

*

作为私钥,计算令p2计算作为p2的签名辅助私钥,p2计算a2=x2b作为p2的辅助签名公钥;第四步,p2生成关于(x2,a2)的离散对数关系的零知识证明π2,将(a2,π2)发送给p1;第五步,p1验证(a2,π2)的正确性,如果不正确,终止协议执行过程;如果正确,p1揭示承诺commit1,将揭示承诺输出值decommit1和(a1,π1)发送给p2;第六步,p2验证(a1,π1)的正确性,如果不正确,终止协议执行过程;如果正确,继续执行协议;第七步,p1生成paillier同态加密密钥对(pk,sk),p1计算c

key

=enc

pk

(x1),p1计算签名公钥a=x1·

a2,并计算加密公钥pk零知识证明π3和密文c

key

零知识证明π4,将pk、π3、π4和c

key

发送给p2,p1保存(x1,a,pk,sk);第八步,p2验证π3、π4的正确性,如果不正确,终止协议执行过程;如果正确,计算签名公钥a=x2·

a1并保存(x2,a,c

key

,pk);其中,h1,h2为密码杂凑函数;α1,α2为p1和p2各自持有的签名私钥;x1,x2为p1和p2各自持有的辅助签名私钥,满足x=x1·

x2;a1,a2为p1和p2各自持有的辅助签名公钥;commit1为发送方暂时以隐藏的方式向接收方对π1承诺,输入消息π1,输出承诺值commit1;decommit1为揭示承诺commit1的输出值;c

key

,为同态密文;mod n为模n运算;enc

pk

为同态加密操作,对应的加密密钥为pk;b

′

为爱德华兹曲线edwards25519上固定取值为256。3.根据权利要求2所述的抗差分故障攻击的两方协同eddsa签名算法,其特征在于,所述步骤二具体包括以下步骤:第一步,p1计算e=h2(m),p1任意选取随机数计算计算r1=r1·

b,p1生成关于(r1,r1)的离散对数关系的零知识证明π5,计算(r1,π5)的承诺commit2发送给所述p2;第二步,p2计算e=h2(m),p2任意选取随机数计算计算r2=r2·

b,p2生成关于(r2,r2)的离散对数关系的零知识证明π6,将(r2,π6)发送给p1;

第三步,p1验证(r2,π6)的正确性,如果不正确,终止协议执行过程;如果正确,p1揭示承诺commit2,将揭示承诺输出值decommit2和(r1,π5)发送给p2;第四步,p2验证(r1,π5)的正确性;如果不正确,则终止协议执行过程;如果正确,则p2计算r=r1 r2,计算h=h2(r,a,e)mod n,计算c1=enc

pk

(r2)和v=x2·

h,然后计算c2=v

⊙

c

key

,令计算将c3发送给所述p1;第五步,p1计算r=r1 r2,p1利用sk解密c3,最终得到消息m的数字签名(r,s);其中,为表示1,2,3,...,n-1的集合;k1,k2为p1和p2选择的随机数,满足b为爱德华兹曲线edwards25519上的基点b∈e

c,d

(f

q

);r1·

b为爱德华兹曲线edwards25519上点b的r1倍点,即r1是正整数;,c1,c2,c3为同态密文;commit2为发送方暂时以隐藏的方式向接收方对π5承诺,输入消息π5,输出承诺值commit2;decommit2为揭示承诺commit2输出值。4.根据权利要求3所述的抗差分故障攻击的两方协同eddsa签名算法,其特征在于,在所述第五步中,p1利用sk解密c3为:计算s=(r1 s

′

)mod n=(r xh)mod n;其中,dec

sk

为同态解密操作,对应的解密密钥为sk。5.根据权利要求3所述的抗差分故障攻击的两方协同eddsa签名算法,其特征在于,所述爱德华兹曲线edwards25519具体为:cx2 y2=1 dx2y2。6.根据权利要求3所述的抗差分故障攻击的两方协同eddsa签名算法,其特征在于,所述h1:{0,1}

*

→

{0,1}

2b

′

,所述h2:{0,1}

*

→

z

n

。

技术总结

本发明提供了一种抗差分故障攻击的两方协同EdDSA签名算法,包括:步骤一,P1和P2共同生成所需的秘钥;其中,P1为第一参与方,P2为第二参与方;步骤二,P1和P2进行交互生成签名(R,s);步骤三,对所述签名(R,s)进行验证。本发明设计了一种抗差分故障攻击的两方协同EdDSA数字签名算法,不仅具有安全性高、易验证、秘钥和签名空间更小等优点,而且签名整个过程必须在通信双方共同参与情况下才能生成两方协同签名,降低了签名私钥泄漏风险,抵抗签名者权利过于集中、防止单点失效,增强了签名算法的安全性;另外通过对签名算法引入随机数,防止了恶意攻击利用电磁辐射、激光等物理手段在EdDSA签名过程中注入故障,分析推算出密码系统的密钥信息,从而保护Libra资产安全。从而保护Libra资产安全。从而保护Libra资产安全。

技术研发人员:严都力 禹勇 赵艳琦 任瑛 王思源

受保护的技术使用者:西安邮电大学

技术研发日:2022.08.15

技术公布日:2022/11/29

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。