一种网络入侵检测方法与流程

- 国知局

- 2024-08-02 14:58:45

本技术涉及网络安全,具体为一种网络入侵检测方法。

背景技术:

1、在当今数字化时代,网络安全问题日益突出,网络入侵事件频繁发生,给个人、企业乃至国家的信息安全带来了严重威胁。传统的网络入侵检测方法主要依赖于规则匹配、基于特征的方法或基于统计的方法,这些方法存在着一定的局限性,如规则匹配方法受限于事先定义的规则库,难以应对未知的入侵行为;而基于特征的方法在处理大规模数据时计算量大,且容易受到数据质量和特征选取的影响;基于统计的方法则可能存在误报率高和漏报率高等问题。

2、为解决传统方法的局限性,近年来,深度学习技术在网络入侵检测领域得到了广泛应用。深度学习技术具有强大的特征学习能力和泛化能力,能够自动学习数据的抽象特征,并在大规模数据上实现高效的训练和检测。然而,现有的深度学习方法在网络入侵检测中仍然存在一些问题,如样本不平衡问题、模型复杂度高导致的训练和推理速度慢等。

3、因此,有必要提出一种新颖且高效的网络入侵检测方法,以克服传统方法和现有深度学习方法的不足之处,其能够充分利用深度学习技术的优势,同时结合数据预处理、样本增强、模型轻量化等技术手段,提高网络入侵检测的准确性、效率和鲁棒性。通过此项研究,可以为网络安全领域提供一种更为先进和可靠的入侵检测方法,为网络安全防护工作提供有力支持。

技术实现思路

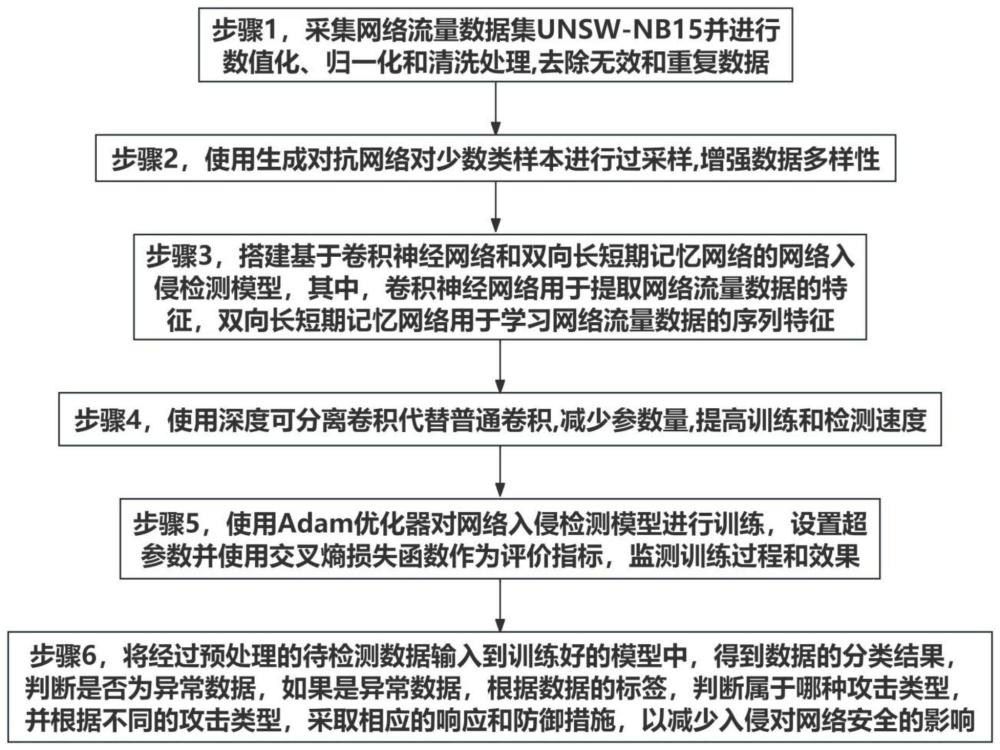

1、为了克服现有技术存在的一系列缺陷,本专利的目的在于针对上述问题,提供一种网络入侵检测方法,包括以下步骤:

2、步骤1,采集网络流量数据集unsw-nb15并进行数值化、归一化和清洗处理,去除无效和重复数据;

3、步骤2,使用生成对抗网络对少数类样本进行过采样,增强数据多样性;

4、步骤3,搭建基于卷积神经网络和双向长短期记忆网络的网络入侵检测模型,其中,卷积神经网络用于提取网络流量数据的特征,双向长短期记忆网络用于学习网络流量数据的序列特征;

5、步骤4,使用深度可分离卷积代替普通卷积,减少参数量,提高训练和检测速度;

6、步骤5,使用adam优化器对网络入侵检测模型进行训练,设置超参数并使用交叉熵损失函数作为评价指标,监测训练过程和效果;

7、步骤6,将经过预处理的待检测数据输入到训练好的模型中,得到数据的分类结果,判断是否为异常数据,如果是异常数据,根据数据的标签,判断属于哪种攻击类型,并根据不同的攻击类型,采取相应的响应和防御措施,以减少入侵对网络安全的影响。

8、进一步的,步骤1包括以下步骤:

9、使用标签编码法将字符类型的特征变量转换为数值类型的特征变量;

10、使用最小-最大缩放法将数值类型的特征变量的取值范围缩放到一个小区间,以消除不同特征之间的量纲和尺度差异,减少异常值和噪声的影响;

11、使用哈希表删除数据集中的重复记录,以避免数据冗余和偏差,提高数据的质量和准确性;

12、使用主成分分析法删除数据集中的无效和冗余的特征变量,以降低数据的维度和复杂度,提高数据的相关性和有效性。

13、进一步的,使用生成对抗网络对少数类样本进行过采样的具体步骤为:

14、将网络流量数据集unsw-nb15划分为训练集和测试集;

15、按照类别将训练集分为少数类样本集和多数类样本集,分别记为s和m;

16、构建一个由一个生成器和一个判别器组成的生成对抗网络,生成器的输入是随机噪声,输出是与真实数据相同维度的样本,判别器的输入是真实数据或生成数据,输出是一个0-1之间的概率,表示该数据是真实的还是生成的;

17、定义损失函数以用于优化生成器和判别器的参数,其中:生成器的损失函数lg=-log(yfake),表示生成器希望生成的数据能够被判别器判为真实的;判别器的损失函数ld=-log(yreal)-log(1-yfake),表示判别器希望真实的数据被判为真实的,而生成的数据被判为假的,其中,使用判别器分别对真实数据xreal和生成数据xfake进行判别,得到判别结果yreal=d(xreal)和yfake=d(xfake);

18、进行对抗训练,即交替更新生成器和判别器的参数,使得生成器能够生成更接近真实数据分布的样本,判别器能够更准确地区分真实数据和生成数据;

19、使用生成器生成足够多的少数类样本,与少数类样本集s合并,得到一个新的少数类样本集s′,使用新的少数类样本集s′和数类样本集m,构建一个新训练集。

20、进一步的,对抗训练的具体步骤包括:从少数类数据中随机抽取一批样本,作为真实数据;从随机噪声中生成一批样本,作为生成数据;将真实数据和生成数据输入判别器,计算判别器的损失,并根据梯度下降法更新判别器的参数;从随机噪声中再次生成一批样本,输入判别器,计算生成器的损失,并根据梯度上升法更新生成器的参数;重复上述步骤,直到达到预设的迭代次数或收敛条件。

21、进一步的,网络入侵检测模型的结构具体包括:

22、输入层:将预处理后的网络流量数据作为输入,输入的维度与数据的特征数相同;

23、卷积层:使用一维卷积核对输入数据进行卷积操作,提取数据的局部特征,生成特征图。可以使用多个不同大小的卷积核,以捕获不同尺度的特征;

24、池化层:使用最大池化或平均池化对特征图进行下采样,降低数据的维度,保留主要的特征信息;

25、双向长短期记忆网络层:将池化后的特征图作为输入,使用双向长短期记忆网络对数据进行序列建模,学习数据的长期依赖关系,生成前向和后向的隐藏状态;

26、注意力层:使用注意力机制对双向长短期记忆网络的输出进行加权,对不同的特征赋予不同的权重,突出重要的特征信息,生成注意力向量;

27、输出层:将注意力向量作为输入,使用全连接层和激活函数对数据进行分类,输出每个类别的概率。

28、进一步的,步骤4包括以下步骤:

29、将普通卷积层替换为深度可分离卷积层,深度可分离卷积层由深度卷积和逐点卷积两部分构成,其中,深度卷积对输入特征图的每个通道分别使用一个卷积核,然后将所有卷积核的输出再进行拼接得到它的最终输出;逐点卷积使用1×1的卷积核对深度卷积的输出进行通道融合,同时可以改变输出通道的数量;

30、调整深度可分离卷积层的参数,包括卷积核的大小、数量、步长和填充;

31、在深度可分离卷积层之后添加激活函数和批量归一化层,以增加网络的非线性表达能力和稳定性;

32、重复上述步骤,将所有普通卷积层都替换为深度可分离卷积层,形成一个轻量级的网络结构,然后使用合适的优化器、损失函数和评估指标,对网络进行训练和检测。

33、进一步的,交叉熵损失函数的公式为:

34、其中n是样本数量,yi是第i个样本的真实标签,是第i个样本的预测概率。

35、与现有技术相比,本技术至少具有如下技术效果或优点。

36、本技术集成了多种先进的深度学习技术,通过数据、模型和算法的改进,形成了一个高效、准确、可解释的网络入侵检测解决方案。

本文地址:https://www.jishuxx.com/zhuanli/20240801/244536.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表