一种针对特权账号的访问控制方法和系统与流程

- 国知局

- 2024-08-02 15:00:52

本技术涉及网络安全,尤其是涉及一种针对特权账号的访问控制方法和系统。

背景技术:

1、特权账号是指数据中心内部,分布在主机、网络设备、数据库等资产上具有较高访问权限的账号,衍生到一切资产上具有可访问权限的账号。由于运维中的特权账号相比普通账号具有更高的权限,使得特权账号已成为攻击者首选攻击目标,据不完全统计,进行调查的严重网络攻击事件中有80%到“几乎全部”都在攻击过程的某个环节利用了特权账号。

2、因此,特权账号的管理成为数据资产防护中极为关键的环节,所以如何做好特权账号的访问控制,提升网络信息安全,越来越成为企业关心的问题。

技术实现思路

1、为了提高对特权账号的管控力度,提升网络信息安全,本技术提供了一种针对特权账号的访问控制方法和系统。

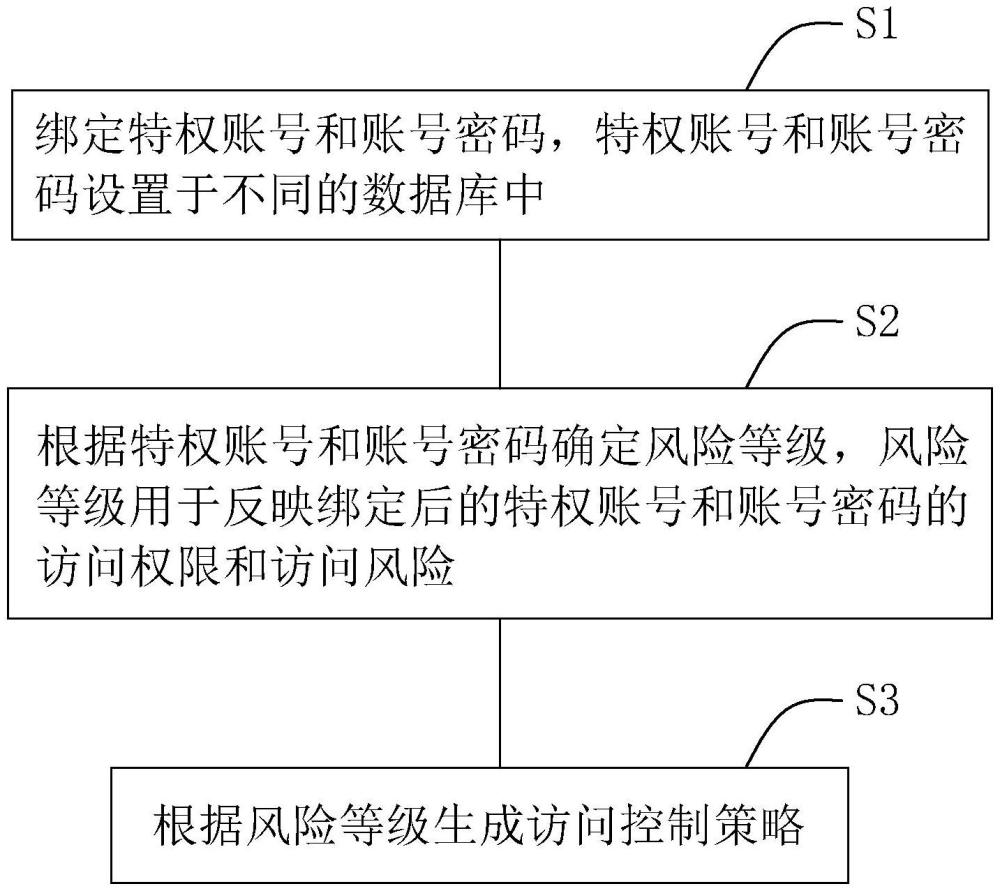

2、在本技术的第一方面,提供了一种针对特权账号的访问控制方法。该方法包括:绑定特权账号和账号密码,所述特权账号和所述账号密码设置于不同的数据库中;

3、根据所述特权账号和所述账号密码确定风险等级,所述风险等级用于反映绑定后的特权账号和账号密码的访问权限和访问风险;

4、根据所述风险等级生成访问控制策略。

5、通过采用上述技术方案,一方面,将特权账号和账号密码分开存储,降低特权账号和账号密码被攻击的概率,而在用户有访问需求时再从不同的数据库中获取特权账号和账号密码,则可以通过在数据库上分别设置不同的验证方法,来保障使用特权账号进行访问的用户的身份安全,保障访问的合规性和安全性。另一方面,基于绑定的特权账号和账号密码,确定绑定的特权账号和账号密码的整体访问权限以及整体的访问风险,从而便于针对性的制定访问控制策略来管控特权账号的访问过程,以保障应用中的信息安全。

6、在一种可能的实现方式中:根据所述特权账号的历史访问数据得到第一风险值,所述历史访问数据是指审计处理录像后所得的数据,所述录像为特权账号进行访问时生成的录像;

7、根据所述特权账号和所述账号密码的绑定次数得到第二风险值;

8、根据所述账号密码的属性信息得到第三风险值;

9、根据所述第一风险值、第二风险值和第三风险值得到总风险值,所述总风险值与风险等级对应;

10、确定与所述总风险值对应的风险等级。

11、通过采用上述技术方案,基于绑定的特权账号和账号密码,综合考量特权账号的历史访问数据、特权账号和账号密码的绑定次数、账号密码的属性信息等要素来确定风险等级,从而保障所得的风险等级的准确度,进而为后续针对性的制定访问控制策略提供数据支持。

12、在一种可能的实现方式中:所述历史访问数据包括接口名称、ip地址、访问时长和响应数据,所述接口名称为所述特权账号调用的接口的名称,所述ip地址为所述特权账号访问的应用的ip地址,所述访问时长为所述特权账号访问所述应用的时长,所述响应数据为所述应用返回的数据;

13、所述根据所述特权账号的历史访问数据得到第一风险值,包括:

14、根据所述接口名称匹配得到第一基础分值;

15、根据所述ip地址匹配得到第二基础分值;

16、根据所述访问时长和所述响应数据计算得到权重;

17、根据所述第一基础分值、第二基础分值和权重计算得到第一风险值。

18、通过采用上述技术方案,第一风险值的影响要素包括接口名称、ip地址、访问时长和响应数据,影响要素覆盖的范围广,保障所得的第一风险值的准确度。

19、在一种可能的实现方式中:所述根据所述访问时长和所述响应数据计算得到权重,包括:

20、根据所述响应数据的数据量大小计算得到理想时长;

21、计算所述访问时长和所述理想时长的差值;

22、计算所述差值和所述访问时长的占比值得到权重。

23、在一种可能的实现方式中:所述属性信息包括密码强度、匹配次数和存活时长,所述密码强度与账号密码的长度、复杂度和不可预测度相关,所述匹配次数是指所述账号密码与全部特权账号绑定的次数,所述全部特权账号是指位于存储特权账号的数据库中的所有的特权账号,所述存活时长是指所述账号密码导入存储所述账号密码的数据库的时长;

24、所述根据所述账号密码的属性信息得到第三风险值,包括:

25、根据所述密码强度匹配得到第一强度分值;

26、根据所述匹配次数匹配得到第二强度分值;

27、根据所述存活时长匹配得到第三强度分值;

28、根据所述第一强度分值、第二强度分值和第三强度分值计算得到第三风险值。

29、通过采用上述技术方案,第三风险值的影响要素包括密码强度、匹配次数和存活时长,影响要素覆盖的范围广,保障所得的第三风险值的准确度。

30、在一种可能的实现方式中:所述绑定特权账号和账号密码,包括:

31、获取特权账号;

32、根据所述特权账号获取账号密码;

33、绑定所述特权账号和账号密码。

34、在一种可能的实现方式中:所述根据所述特权账号获取账号密码,包括:

35、确定所述特权账号时输出密钥;

36、根据所述密钥确定api接口是否进入触发状态中,所述api接口用于调取第二数据库中的账号密码,所述第二数据库用于存储所述账号密码;

37、若是,则在api接口的有效时间内,若接收到账号密码请求则输出账号密码,输出的所述账号密码为未被占用且与所述特权账号绑定次数最少的一个账号密码;

38、否则,输出的账号密码为空。

39、在一种可能的实现方式中:所述api接口具有对应的特权账号和ip地址,与所述api接口对应的特权账号和ip地址具有调用所述api接口的调用权限;

40、所述确定所述特权账号时输出密钥,包括:

41、接收触发指令,所述触发指令包括所述特权账号和所述特权账号访问的应用的ip地址;当所述触发指令中的特权账号与所述api接口对应的特权账号相同,且所述触发指令中的ip地址与所述api接口对应的ip地址相同时,确定所述特权账号。

42、通过采用上述技术方案,基于所得的特权账号,再去获取账号密码的过程中,需要经过特权账号验证、密钥验证、api接口有效时间限制等多层管控,保障使用特权账号进行访问的用户的身份安全,保障访问的合规性和安全性。

43、在本技术的第二方面,提供了一种针对特权账号的访问控制系统。该系统包括:数据处理模块,用于绑定特权账号和账号密码,所述特权账号和所述账号密码设置于不同的数据库中;

44、数据确定模块,用于根据所述特权账号和所述账号密码确定风险等级,所述风险等级用于反映绑定后的特权账号和账号密码的访问权限和访问风险;

45、数据生成模块,用于根据所述风险等级生成访问控制策略。

46、综上所述,本技术包括以下一种有益技术效果:

47、一方面,将特权账号和账号密码分开存储,降低特权账号和账号密码被攻击的概率,而在用户有访问需求时再从不同的数据库中获取特权账号和账号密码,并通过特权账号验证、密钥验证、api接口有效时间限制等多层管控,保障使用特权账号进行访问的用户的身份安全,保障访问的合规性和安全性。另一方面,基于绑定的特权账号和账号密码,综合考量特权账号的历史访问数据、特权账号和账号密码的绑定次数、账号密码的属性信息等要素来确定风险等级,从而保障所得的风险等级的准确度,进而为后续针对性的制定访问控制策略提供数据支持,再利用访问控制策略来管控特权账号的访问过程,以保障应用中的信息安全。

本文地址:https://www.jishuxx.com/zhuanli/20240801/244653.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表