基于硬件加密卡的数据加解密方法、装置、介质及设备与流程

- 国知局

- 2024-09-05 14:21:47

本发明实施例涉及数据加密,具体而言,涉及一种基于硬件加密卡的数据加解密方法、装置、介质及设备。

背景技术:

1、随着社会各领域的数字化、信息化和智能化的深入,数据安全已成为一个日益重要的议题。数据中可能包含敏感的业务信息和个人资料,其泄露可能导致商业秘密的丢失、金融财产的损失。因此,确保计算机系统如个人电脑和政企单位服务器的安全,防止数据被非法篡改或访问,是一个重要的研究和实践领域。

2、计算机系统的安全防护通常包括启动保护和数据保护两个方面。启动保护关注的是在系统启动过程中验证系统是否被篡改以及是否为预置的系统。数据保护则涉及系统运行中对数据的加密保护,以防数据在存储和处理过程中被非法访问或篡改。

3、在现有技术中,通常采用“信任链”和“可信根”对计算机系统进行启动保护,即通过从可信根出发,逐步验证每一个系统组件的完整性,并将验证结果保存在安全的位置,如集中的硬件或云端。然而这种方式主要关注于系统启动时组件的完整性验证,而系统运行中生成或处理的数据依然是明文形式存在,即只校验了启动的可信而没有对启动、运行过程中的执行和生成的数据进行防护。

4、针对上述问题,当前并无较好的解决方案。

技术实现思路

1、本发明实施例提供了一种基于硬件加密卡的数据加解密方法、装置、介质及设备,以提高对计算机系统防护的安全性。

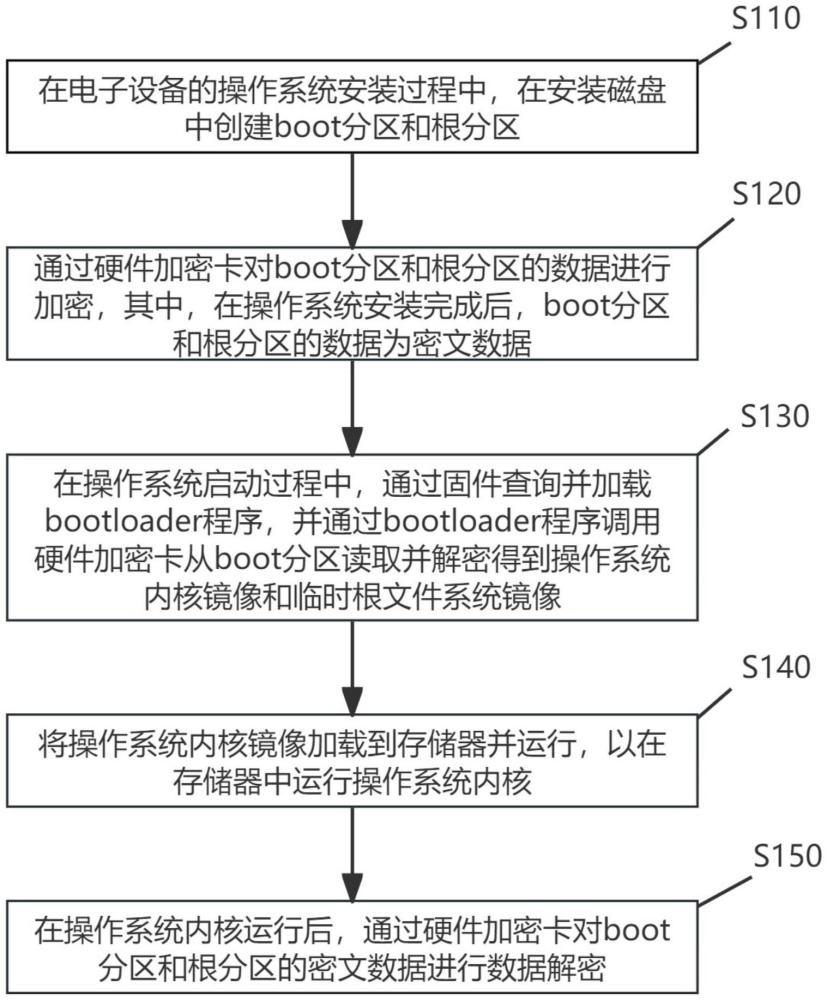

2、根据本发明的一个实施例,提供了一种基于硬件加密卡的数据加解密方法,应用于电子设备,所述电子设备包括安装磁盘和存储器,所述存储器中存储有固件,所述方法包括:

3、在所述电子设备的操作系统安装过程中,在所述安装磁盘中创建boot分区和根分区;

4、通过硬件加密卡对所述boot分区和所述根分区的数据进行加密,其中,在所述操作系统安装完成后,所述boot分区和所述根分区的数据为密文数据;

5、在所述操作系统启动过程中,通过所述固件查询并加载bootloader程序,并通过所述bootloader程序调用所述硬件加密卡从所述boot分区读取并解密得到操作系统内核镜像和临时根文件系统镜像;

6、将所述操作系统内核镜像加载到所述存储器并运行,以在所述存储器中运行所述操作系统内核;

7、在所述操作系统内核运行后,通过所述硬件加密卡对所述boot分区和所述根分区的密文数据进行数据解密。

8、在一个示例性实施例中,所述通过硬件加密卡对所述boot分区和所述根分区的数据进行加密,包括:

9、在所述操作系统中安装第二驱动程序和dm-crypt内核模块,其中,所述dm-crypt内核模块用于调用所述硬件加密卡对所述boot分区和所述根分区的数据进行加密;

10、在所述根分区中创建根分区加密卷设备,并在所述boot分区中创建boot分区加密卷设备;

11、对所述根分区加密卷设备进行格式化,得到根分区文件系统,并对所述boot分区加密卷设备进行格式化,得到boot分区文件系统;

12、通过所述第二驱动程序调用所述硬件加密卡对从所述boot分区写入所述boot分区文件系统的数据进行加密,并对从所述根分区写入所述根分区文件系统的数据进行加密。

13、在一个示例性实施例中,所述通过所述第二驱动程序调用所述硬件加密卡对从所述boot分区写入所述boot分区文件系统的数据进行加密,并对从所述根分区写入所述根分区文件系统的数据进行加密,包括:

14、将所述根分区的所有文件目录写入所述根分区文件系统,并将所述boot分区的所有文件目录写入所述boot分区文件系统,其中,在将所述根分区的所有文件目录写入所述根分区文件系统的过程中,所述根分区的所有文件目录经过所述根分区加密卷设备,在将所述boot分区的所有文件目录写入所述boot分区文件系统的过程中,所述boot分区的所有文件目录经过所述boot分区加密卷设备;

15、在所述根分区的所有文件目录经过所述根分区加密卷设备的情况下,通过所述第二驱动程序调用所述硬件加密卡对所述根分区的所有文件目录进行加密;

16、在所述boot分区的所有文件目录经过所述boot分区加密卷设备的情况下,通过所述第二驱动程序调用所述硬件加密卡对所述boot分区的所有文件目录进行加密。

17、在一个示例性实施例中,所述通过所述bootloader程序得到操作系统内核镜像和临时根文件系统镜像,包括:

18、通过所述bootloader程序加载第一驱动程序,并查询所述boot分区;

19、通过所述bootloader程序将所述boot分区挂载为boot分区文件系统,并在所述boot分区文件系统中读取所述操作系统内核镜像的密文数据和所述临时根文件系统镜像的密文数据;

20、调用所述第一驱动程序对所述操作系统内核镜像的密文数据进行解密,得到所述操作系统内核镜像,并对所述临时根文件系统镜像的密文数据进行解密,得到所述临时根文件系统镜像。

21、在一个示例性实施例中,在所述通过所述bootloader程序得到操作系统内核镜像和临时根文件系统镜像之后,还包括:

22、将所述临时根文件系统镜像加载到所述存储器,并挂载为内存文件系统类型,以使所述操作系统通过所述内存文件系统类型访问和使用所述临时根文件系统镜像中的systemd程序对所述操作系统中的程序和/或组件进行启动。

23、在一个示例性实施例中,所述通过所述硬件加密卡对所述boot分区和所述根分区的密文数据进行数据解密,包括:

24、在所述操作系统中安装第二驱动程序和dm-crypt内核模块,其中,所述dm-crypt内核模块用于调用所述硬件加密卡对所述boot分区和所述根分区的密文数据进行解密;

25、在所述根分区中创建根分区加密卷设备,并在所述boot分区中创建boot分区加密卷设备;

26、将所述根分区加密卷设备挂载为根分区文件系统,以使所述操作系统访问和使用所述根分区文件系统中的systemd程序对所述操作系统中的程序和/或组件进行启动;

27、读取所述根分区的密文数据,通过所述根分区加密卷设备调用所述第二驱动程序对所述根分区的密文数据进行解密;

28、将所述boot分区加密卷设备挂载为boot分区文件系统,并读取所述boot分区的密文数据,通过所述boot分区加密卷设备调用所述第二驱动程序对所述boot分区的密文数据进行解密。

29、在一个示例性实施例中,所述bootloader程序包括加解密模块,所述加解密模块用于驱动所述硬件加密卡对所述boot分区的数据进行加解密。

30、根据本发明的另一个实施例,提供了一种基于硬件加密卡的数据加解密装置,包括:

31、加密模块,用于在所述电子设备的操作系统安装过程中,在所述安装磁盘中创建boot分区和根分区,并通过硬件加密卡对所述boot分区和所述根分区的数据进行加密,其中,在所述操作系统安装完成后,所述boot分区和所述根分区的数据为密文数据;

32、操作系统内核运行模块,用于在所述操作系统启动过程中,通过所述固件查询并加载bootloader程序,并通过所述bootloader程序得到操作系统内核镜像和临时根文件系统镜像,将所述操作系统内核镜像加载到所述存储器并运行,以在所述存储器中运行所述操作系统内核;

33、解密模块,用于在所述操作系统内核运行后,通过所述硬件加密卡对所述boot分区和所述根分区的密文数据进行数据解密。

34、根据本发明的又一个实施例,还提供了一种计算机可读存储介质,所述计算机可读存储介质中存储有计算机程序,其中,所述计算机程序被设置为运行时执行上述任一项方法实施例中的步骤。

35、根据本发明的又一个实施例,还提供了一种电子设备,包括:

36、上述基于硬件加密卡的数据加解密装置;

37、存储器,被配置成存储指令;以及

38、处理器,被配置成从所述存储器调用所述指令以及在执行所述指令时能够实现上述的基于硬件加密卡的数据加解密方法。

39、根据上述技术方案,通过对安装磁盘中的boot分区和根分区进行加密,可以有效确保整个操作系统的数据在存储时均为密文形式,有效防止未经授权的访问和数据泄露;在操作系统启动过程中,通过固件加载bootloader程序,并通过bootloader程序得到操作系统内核镜像,将操作系统内核镜像加载到存储器运行,在操作系统内核运行后,通过硬件加密卡解密密文数据,可以有效地保护数据的安全性,防止数据在操作系统启动阶段或操作系统运行阶段被非法访问或篡改,有效保证操作系统从启动到运行全过程的数据安全性。

本文地址:https://www.jishuxx.com/zhuanli/20240905/286011.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表