基于Frida框架的移动应用隐私泄露检测方法及系统

- 国知局

- 2024-10-09 15:16:07

本发明涉及软件安全,具体地,涉及一种基于frida框架的移动应用隐私泄露检测方法及系统。

背景技术:

1、随着互联网的普及与移动智能终端的迅速发展,移动智能终端已经日益成为人们生活中不可或缺的工具。移动应用程序市场的繁荣为使用者提供了多样的功能和体验,但近年来涉及个人隐私信息泄露的事件频发。在android系统领域,由于android系统的开源特性以及应用规范管理机制的不足,android恶意程序较为普遍,可能会在用户不知情的情况下获取用户个人隐私;同时android应用隐私信息种类数量繁多,一些应用程序未能遵守相关法律法规,违规获取用户隐私,会危害用户的个人信息安全。因此需要重视移动应用隐私泄露的检测与发现,保护用户的个人隐私信息。

2、现有针对隐私泄露检测的技术主要集中在静态污点分析与源代码检测上。

3、在公开号为cn114595482a的中国专利文献中,公开了一种基于静态检测的软件源代码隐私检测方法及系统,包括:对开源代码进行静态分析,检测隐私处理的位置;判断源代码隐私处理过程中是否存在敏感或不安全操作,并给出建议改进信息。但该专利文献提供的方法仅适用于检测应用源代码已知,在实际移动应用中,少有开源应用,而且经过混淆、加壳等技术手段的移动应用,更加难以被静态检测,存在着应用场景有限的问题。

4、而针对程序源代码的分析,无法分析到应用启动后引入的第三方sdk,从而无法检测到通过sdk的隐私泄露行为。现有研究中也很少针对移动应用传输隐私信息的行为检测隐私泄露问题。因此需要一种较为全面的移动应用隐私泄露检测技术,能够便捷地、实时地检测移动应用是否存在隐私泄露问题,帮助研究者与用户及时掌握移动应用使用隐私信息的情况,发现可能存在的隐私泄露问题,同时也有助于监管人员监督移动应用隐私信息合法合规使用,规范移动应用市场秩序。

技术实现思路

1、针对现有技术中的缺陷,本发明的目的是提供一种基于frida框架的移动应用隐私泄露检测方法及系统。

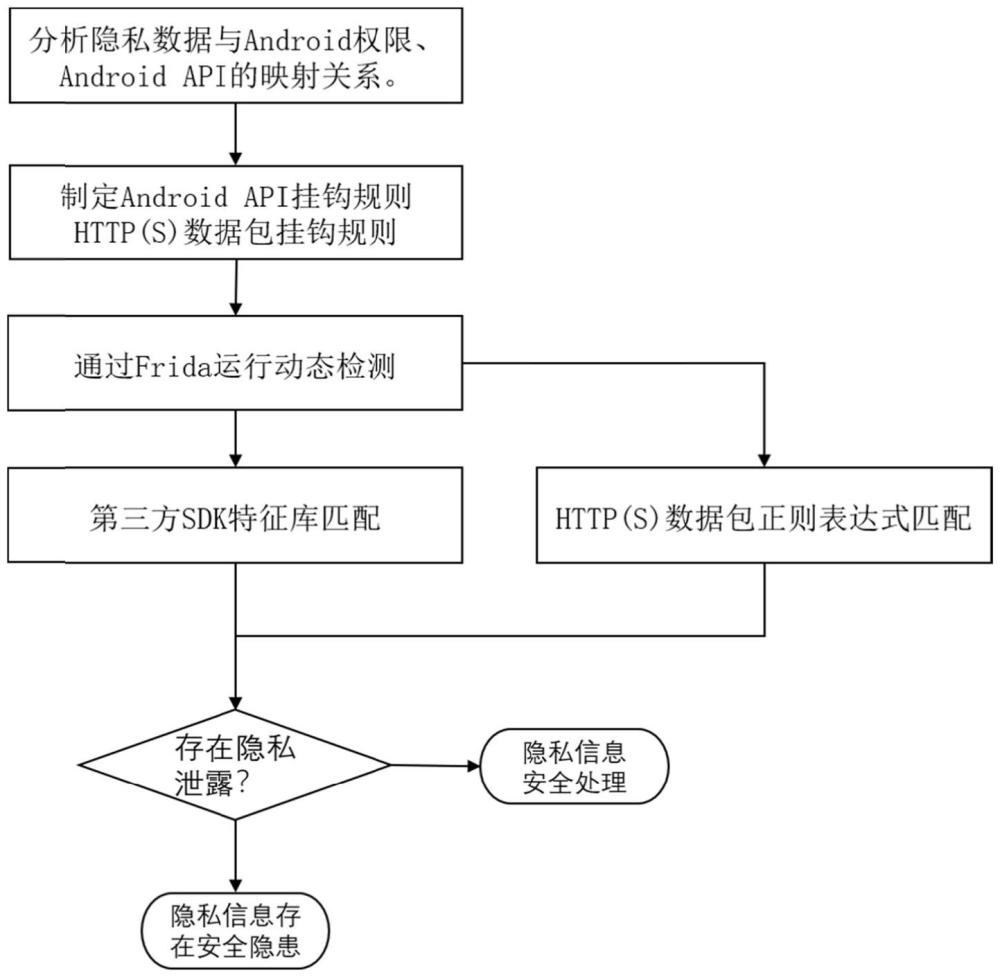

2、根据本发明提供的一种基于frida框架的移动应用隐私泄露检测方法,包括:

3、步骤s1:分别设定隐私信息与android权限、android api的映射关系;

4、步骤s2:基于映射关系,设定android api挂钩规则与http、https数据包挂钩规则;

5、步骤s3:部署frida框架,根据个人信息收集要求,对不同种类移动应用设定相应的个人信息使用范围;

6、步骤s4:根据映射关系、挂钩规则以及不同种类移动应用的个人信息使用范围,判断被检测应用是否存在隐私泄露问题。

7、优选的,所述隐私信息与android权限、android api的映射关系包括设备信息、系统信息、其他app信息、位置信息、摄像头信息、网络信息、蓝牙信息、存储操作、麦克风信息\录音权限、短信信息、传感器信息、生物识别信息与获取处理该相关信息所需要的androidapi类名及方法名。

8、优选的,所述android api挂钩规则包括依据隐私信息的类别分成的基本模块;所述基本模块包括电话模块、位置模块、身体活动模块、通话模块、媒体文件模块、短信模块、通讯录模块、日历模块、其他app模块、存储模块、蓝牙模块、相机和网络模块,且所述基本模块包括每个模块对应的api。

9、优选的,所述http、https数据包挂钩规则包括java层、native层,并分别对收发包函数和ssl加解密函hook。

10、优选的,所述步骤s3包括在移动端将frida server注入待检测移动应用程序进程中,通过frida client与frida server进行通信,执行挂钩操作。

11、优选的,所述步骤s4包括以下子步骤:

12、步骤s4.1:将得到的android api调用结果与第三方sdk包名及提供的api名称进行匹配,判断隐私信息调用主体是否为被检测移动应用或第三方sdk;使用正则表达式对可能携带隐私信息的http、https数据包中的特定标识字符串进行匹配;

13、步骤s4.2:基于得到的android api调用信息,分析被检测移动应用是否存在调用隐私信息的行为,以及调用android api的主体,通过步骤s4.1中得到的http、https数据包匹配记录结果,分析被检测移动应用是否传输隐私信息;综合以上信息判断被检测移动应用是否存在隐私泄露问题。

14、优选的,所述正则表达式包括筛选符合预设过滤规则的字符串;所述字符串包括设备id、电话号码、mac地址、wifi mac地址、androidid、经纬度信息、imei、imsi、meid、sn和iccid;所述正则表达式能够进行隐私信息的匹配。

15、根据本发明提供的一种基于frida框架的移动应用隐私泄露检测系统,包括:

16、模块m1:分别设定隐私信息与android权限、android api的映射关系;

17、模块m2:基于映射关系,设定android api挂钩规则与http、https数据包挂钩规则;

18、模块m3:部署frida框架,根据个人信息收集要求,对不同种类移动应用设定相应的个人信息使用范围;

19、模块m4:根据映射关系、挂钩规则以及不同种类移动应用的个人信息使用范围,判断被检测应用是否存在隐私泄露问题。

20、优选的,所述隐私信息与android权限、android api的映射关系包括设备信息、系统信息、其他app信息、位置信息、摄像头信息、网络信息、蓝牙信息、存储操作、麦克风信息\录音权限、短信信息、传感器信息、生物识别信息与获取处理该相关信息所需要的androidapi类名及方法名。

21、优选的,所述android api挂钩规则包括依据隐私信息的类别分成的基本模块;所述基本模块包括电话模块、位置模块、身体活动模块、通话模块、媒体文件模块、短信模块、通讯录模块、日历模块、其他app模块、存储模块、蓝牙模块、相机和网络模块,且所述基本模块包括每个模块对应的api。

22、优选的,所述http、https数据包挂钩规则包括java层、native层,并分别对收发包函数和ssl加解密函hook。

23、优选的,所述模块m3包括在移动端将frida server注入待检测移动应用程序进程中,通过frida client与frida server进行通信,执行挂钩操作。

24、优选的,所述模块m4包括以下子模块:

25、模块m4.1:将得到的android api调用结果与第三方sdk包名及提供的api名称进行匹配,判断隐私信息调用主体是否为被检测移动应用或第三方sdk;使用正则表达式对可能携带隐私信息的http、https数据包中的特定标识字符串进行匹配;

26、模块m4.2:基于得到的android api调用信息,分析被检测移动应用是否存在调用隐私信息的行为,以及调用android api的主体,通过模块m4.1中得到的http、https数据包匹配记录结果,分析被检测移动应用是否传输隐私信息;综合以上信息判断被检测移动应用是否存在隐私泄露问题。

27、优选的,所述正则表达式包括筛选符合预设过滤规则的字符串;所述字符串包括设备id、电话号码、mac地址、wifi mac地址、androidid、经纬度信息、imei、imsi、meid、sn和iccid;所述正则表达式能够进行隐私信息的匹配。

28、与现有技术相比,本发明具有如下的有益效果:

29、1、本发明划定了较为完善的隐私信息的范围,采用frida框架,能够兼容广泛的平台,且不需要以任何方式修改被检测移动应用程序,较难被反检测移动应用所检测到;同时动态检测能更好地模拟用户的使用情况,发现使用移动应用过程中可能存在的隐私泄露问题。

30、2、本发明采取多种方式检测隐私泄露,包括检测移动应用对android api的调用,检测第三方sdk对android api的调用,检测http、https数据包中可能存在的隐私信息,实现了android api监控、数据包拦截、第三方库判断、隐私信息正则匹配等功能,提高了隐私泄露检测的准确性与全面性。

31、本发明的其他有益效果,将在具体实施方式中通过具体技术特征和技术方案的介绍来阐述,本领域技术人员通过这些技术特征和技术方案的介绍,应能理解所述技术特征和技术方案带来的有益技术效果。

本文地址:https://www.jishuxx.com/zhuanli/20241009/308147.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表