1.本发明涉及量子保密通信安全领域,尤其涉及一种基于见证者的量子保密通信系统及其通信方法。

背景技术:

2.古希腊的斯巴达人将一张皮革包裹在特定尺径的棍子上,再写上传递给他人的信息。而信息的接收者只需要有根同等尺径的棍子,收到皮革后再将皮革裹到棍子上就可以读出原始信息。即便这张皮革中途被截走,只要对方不知道棍子的尺径,所看到的也只是一些零乱而无用的信息。这就是历史上记载的人类最早对信息进行加密的方法之一。

3.早在20世纪初期,通信安全主要涉及电话、电报、传真等,而在此过程中存在的安全问题主要是在信息交换阶段,信息的保密性对于人们是十分重要的,因此,对安全理论和技术的研究更侧重于密码学。

4.20世纪60年代后,半导体和集成电路技术得到了飞速发展,这些技术的飞速发展推动了计算机软硬件的发展,单纯靠复杂的密码已经无法满足保密的要求,而且计算机和网络技术的应用进入了实用化和规模化阶段,人们对安全的关注已经逐渐扩展为以保密性、完整性和可用性为目标的信息安全阶段。

5.20世纪80年代开始,由于互联网技术的飞速发展,信息无论是对内还是对外都得到极大开放,而由互联网而产生的信息安全问题跨越了时间和空间,因此信息安全的焦点已经不仅仅是传统的保密性、完整性和可用性三个原则了,由此衍生出了诸如可控性、抗抵赖性、真实性等其他的原则和目标,信息安全也转化为从整体角度考虑其体系建设的信息保障阶段。

6.21世纪,信息安全现在已经由主机的安全技术发展到了网络的安全,从单层次的安全发展到了多层次立体的安全,从个人信息安全发展到了国家信息安全。据美国战略和国际问题研究中心发布的数据显示,网络犯罪每年给全球带来高达4450亿美元的经济损失。

7.如今,各国都在大力研发量子通信技术,期望在未来夺得通信安全方面的先机。我国在量子中继通信方面已有不小的进展,“京沪干线”项目的建立,让我国的量子通信发展进度进入了实质性的阶段。但是量子中继站点的单价和光纤的铺设价格依旧令人望而却步。后来有了关于通过密钥卡等设备实现个人或单位接入量子保密通信网络的可能性。

8.申请号为201810171934.x的专利文献中公开了一种基于量子密钥卡的身份认证系统,包括用户端a,用户端b以及量子网络服务站,各用户端分别配置有量子密钥卡,量子密钥卡与量子网络服务站之间存储有相应的量子密钥;用户端a与量子网络服务站之间,以及两用户端之间通信时利用所配置的量子密钥卡进行身份认证。该申请中,当量子密钥卡丢失被冒名使用时,无法分辨并确认茂名使用者的信息。

9.申请号为201910798819.x的专利文献中公开了一种基于对称密钥池和在线离线签名的抗量子计算rfid认证方法及系统,鉴权方的密钥卡中存储有对称密钥池以及身份标

识表,所述对称密钥池包括与所述请求方一一对应的对称密钥单元,从对称密钥单元中获取第一对称密钥以及第二对称密钥,根据第一对称密钥以及第二对称密钥分别加密信息以及进行相应解密。该申请中,第一对称密钥以及第二对称密钥均为整个提取,在对称密钥单元甚至对称密钥池被破解后,丧失安全性。

10.综上所述,现有技术依旧存在如下一些问题:

11.1、现有技术中,量子密钥卡中的对称密钥池存在被俘获后被拆解从而被破解的可能性,一旦被破解,则基于对称密钥池的量子保密通信的安全性受到威胁;

12.2、现有技术中,量子密钥卡一旦丢失后,存在被冒名使用的可能性;

13.3、现有技术中,基于对称密钥池的取密钥方法为:首先选择一个密钥位置,然后从该位置取出整段密钥;在对称密钥池已经被破解的情况下,该种取密钥方式容易被预测乃至被完全破解,安全性不高;

14.4、现有技术中,存在对量子密钥卡使用的审计需求,例如记录量子密钥卡对应的用户端及其使用者信息,但尚无解决方案。

技术实现要素:

15.发明目的:针对现有技术中存在的问题,本发明公开了一种基于见证者的量子保密通信系统及其通信方法,结合从见证者处得到的认证参数和从对称密钥池中采用不同的步长逐个取出多个密钥比特的取密钥方法,保证量子保密通信的安全性。

16.技术方案:本发明采用如下技术方案:一种基于见证者的量子保密通信系统,其特征在于,包括设于量子保密通信网络中的量子通信服务站以及接入量子保密通信网络的见证者设备和普通设备,其中,量子保密通信网络中设有若干量子通信服务站,每个量子通信服务站下设有见证者设备和若干普通设备;

17.量子通信服务站设有量子密钥分发设备,量子密钥分发设备为该量子通信服务站属下的见证者设备和普通设备分别颁发见证者量子密钥卡和普通量子密钥卡,见证者量子密钥卡和普通量子密钥卡中分别存储有与其所属的量子通信服务站共享的对称密钥池;

18.见证者设备独立与其所属的量子通信服务站进行认证,见证者设备还与普通设备进行近距离通信,包括采集并记录普通设备及其使用者的信息以及向普通设备发送认证参数,配合普通设备与该普通设备所属的量子通信服务站之间的认证;

19.认证参数存储于普通设备的普通量子密钥卡的内存中,掉电后将丢失。

20.优选地,见证者设备包括用户局域网的网关、服务器或internet中运营商控制的运营终端。

21.优选地,见证者设备与普通设备之间的近距离通信包括有线连接、二维码通信、nfc通信、红外通信和蓝牙通信。

22.优选地,见证者设备采集的普通设备及其使用者的信息包括普通设备的机型和设备码以及使用者的照片、生物学信息和身份证信息。

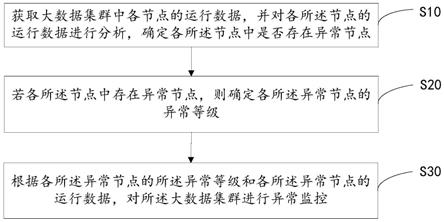

23.一种基于见证者的量子保密通信系统的通信方法,其特征在于,通过见证者设备,普通设备与普通设备所属的量子通信服务站之间的认证步骤如下:

24.s1、见证者设备与其所属的量子通信服务站实现认证并生成见证者设备与其所属的量子通信服务站之间的会话密钥;

25.s2、见证者设备对普通设备实现初步身份认证后生成认证参数,并将认证参数发送给见证者设备所属的量子通信服务站和普通设备,见证者设备所属的量子通信服务站再将认证参数发送给普通设备所属的量子通信服务站;

26.s3、普通设备与其所属的量子通信服务站根据认证参数进行双向挑战应答认证,认证后生成普通设备与其所属的量子通信服务站之间的会话密钥。

27.优选地,所属步骤s1包括:

28.见证者设备与其所属的量子通信服务站将随机数作为共有信息,按照认证角色双方协商对称密钥的方法从共享的对称密钥池中取出相同的第一协商密钥,其中,该共有信息为见证者设备发送给量子通信服务站的或者是量子通信服务站发送给见证者设备的随机数;

29.见证者设备与其所属的量子通信服务站利用第一协商密钥进行双向挑战应答认证,完成认证后生成见证者设备与其所属的量子通信服务站之间的第一会话密钥。

30.优选地,见证者设备与其所属的量子通信服务站每次双向挑战应答认证时使用的第一协商密钥不同。

31.优选地,所属步骤s2包括:

32.见证者设备采集普通设备及其使用者的信息,对普通设备实现初步身份认证;

33.完成初步身份认证后,见证者设备生成真随机数作为认证参数,利用第一会话密钥对普通设备的设备码及认证参数进行加密并将密文发送至见证者设备所属的量子通信服务站,见证者设备所属的量子通信服务站用第一会话密钥对密文解密后,通过量子密钥加密将认证参数发送至普通设备所属的量子通信服务站,普通设备所属的量子通信服务站将认证参数与普通设备的量子密钥卡所对应的对称密钥池存储在一起;

34.见证者设备将认证参数发送至普通设备。

35.优选地,所属步骤s3包括:

36.获取时间戳,普通设备与其所属的量子通信服务站将时间戳和认证参数作为共有信息,按照认证角色双方协商对称密钥的方法从共享的对称密钥池中取出相同的第二协商密钥;

37.普通设备与其所属的量子通信服务站利用第二协商密钥进行双向挑战应答认证,完成认证后生成普通设备与其所属的量子通信服务站之间的第二会话密钥;

38.普通设备与其所属的量子通信服务站之间通过第二会话密钥进行加密通信。

39.优选地,认证角色双方协商对称密钥的步骤如下:

40.认证角色根据双方的共有信息和共享的密钥池的长度,通过指针地址算法计算得到初始位置;

41.根据初始位置和共有信息,通过指针地址算法计算得到第一步长,根据第一步长和共有信息,通过指针地址算法计算得到第二步长,依此类推,根据本次计算得到的步长和共有信息,通过指针地址算法计算得到下一个步长,直到获得与需要协商的对称密钥长度的比特数相同的步长数;

42.根据初始位置、第一步长和密钥池长度计算得到第一指针地址,根据第一指针地址、第二步长和密钥池长度计算得到第二指针地址,依此类推,根据本次计算得到的地址、下一个步长和密钥池长度计算得到下一个指针地址,直到获得与需要协商的对称密钥长度

的比特数相同的指针地址数;

43.在密钥池的每个指针地址处取出1比特的密钥数据,将所有密钥数据拼接得到认证角色双方之间的协商密钥。

44.有益效果:本发明具有如下有益效果:

45.1、本发明结合对称密钥池和从见证者处得到的认证参数,认证参数存储于量子密钥卡的内存中,掉电后将丢失,使得在对称密钥池被破解的极端情况下,由于敌方无法获取到认证参数,基于对称密钥池的量子保密通信的安全性也仍然可以得到保证;

46.2、本发明中量子密钥卡一旦丢失后,由于认证参数掉电丢失,因此量子密钥卡无法正常使用,不存在被冒名使用的可能性;

47.3、本发明中基于对称密钥池的取密钥方法为:从密钥池中采用不同的步长逐个取出多个密钥比特,每次步长均不同,在对称密钥池已经被破解的情况下,该种取密钥方式不容易被预测,安全性高;

48.4、本发明中针对量子密钥卡使用的审计需求,通过见证者用户端记录量子密钥卡对应的用户端及其使用者信息,使得量子保密通信系统更加安全。

附图说明

49.图1为本发明所述基于见证者的量子保密通信系统的示例性示意图;

50.图2为本发明中利用对称密钥池获取协商密钥的示例性示意图。

具体实施方式

51.下面将结合附图和具体实施例对本发明作更进一步的说明。但应当理解的是,本发明可以以各种形式实施,以下在附图中出示并且在下文中描述的一些示例性和非限制性实施例,并不意图将本发明限制于所说明的具体实施例。

52.应当理解的是,在技术上可行的情况下,以上针对不同实施例所列举的技术特征可以相互组合,从而形成本发明范围内的另外的实施例。此外,本发明所述的特定示例和实施例是非限制性的,并且可以对以上所阐述的结构、步骤、顺序做出相应修改而不脱离本发明的保护范围。

53.本发明为基于见证者的量子保密通信系统。本发明中用户端接入量子保密通信网络的拓扑图如图1所示,系统中包括有量子保密通信网络及接入量子保密通信网络的见证者设备和普通设备。见证者设备配备有见证者量子密钥卡,普通设备配备有普通量子密钥卡。见证者量子密钥卡和普通量子密钥卡均存储有与量子通信服务站共享的对称密钥池。量子保密通信网络包含有量子通信服务站,量子通信服务站建立有量子密钥分发设备(即qkd)。

54.本系统中,普通设备配备的普通量子密钥卡存在被盗用的可能性,与量子通信服务站进行认证时,需要见证者设备的配合。见证者设备配备有见证者量子密钥卡,见证者设备相对重要,一般为用户局域网的网关、服务器或internet中运营商控制的运营终端等,由于其安全防护等级较高,因此其配备的见证者量子密钥卡不太可能被盗,可以独立与量子通信服务站认证;也可以与普通设备进行近距离通信,如有线连接、二维码通信、nfc通信、红外通信、蓝牙通信等,通信内容为见证者设备采集普通设备及其使用者信息(普通设备的

机型、设备码,使用者的照片、生物学信息、身份证信息,等等),并且见证者设备给普通设备发送认证参数。

55.本发明中认证角色双方协商对称密钥的步骤如下:

56.如图2所示,设r为双方共有信息,密钥池长度为kpl,则通过指针地址算法fpk计算得到初始位置pk=fpk(r)mod kpl。设对称密钥长度为n个bit,依次计算步长lk1=flk(pk||r),lk2=flk(lk1||r),lk3=flk(lk2||r),

……

,lkn=flk(lk

n-1

||r)。再依次计算用于提取对称密钥的指针得到pk1=pk lk

1 mod kpl,pk2=pk1 lk

2 mod kpl,pk3=pk2 lk

3 mod kpl,

……

,pkn=pk

n-1

lk

n mod kpl。在这n个指针地址取出n个bit的密钥数据,将这n个bit的密钥数据拼接在一起即得到了协商的协商密钥。

57.现有技术中从密钥池获取密钥的方法为:选取一个位置,然后获取该位置的整段密钥。假设密钥池大小为109比特,每次取出的密钥长度为1000比特,获取到密钥池的敌方需要选取一个密钥获取位置然后直接取出密钥,因此敌方猜中密钥的可能性为而本发明中,在数据发送和接收的各个过程中,敌方若要获取密钥,需要选取1个密钥获取位置然后选取1000个密钥获取步长才能取出密钥,设步长的可能性为1~109,因此敌方猜中每一个密钥的可能性为因此本方法从密钥池获取密钥的安全性大大提高。

58.实施例

59.本实施例为实现普通设备与量子通信服务站之间的认证。本实施例参与角色包括量子通信服务站,配备有见证者量子密钥卡的见证者设备,配备有普通量子密钥卡的普通设备。见证者量子密钥卡和普通量子密钥卡均由量子通信服务站颁发,即见证者量子密钥卡和普通量子密钥卡中有与量子通信服务站共享的对称密钥池。普通设备实现与量子通信服务站的身份认证步骤如下:

60.1、见证者设备与量子通信服务站实现认证

61.见证者设备与见证者设备所属的量子通信服务站双方按照预定的密钥选择逻辑,从对称密钥池中取出同样的协商密钥,选取方式参考上文协商对称密钥方法,见证者设备与量子通信服务站双方的共有信息为随机数,该随机数是由见证者设备生成并发送给量子通信服务站的,或者是由量子通信服务站生成并发送给见证者设备的。双方利用所得协商密钥进行双向挑战应答认证,该协商密钥使用后不再使用或者经过变换后再使用,做到每次认证更换密钥。认证后生成见证者设备与其所属的量子通信服务站之间的会话密钥ks1。

62.2、普通设备获取与量子通信服务站的认证参数

63.2.1见证者设备通过近距离通信或生物采集模块等方式采集普通设备及其使用者信息,对普通设备实现初步身份认证:确保普通设备提供了必须提供的信息,且各信息格式符合规范、数值处于合理范围值域内。审计的时候,用户向量子通信网络举报量子密钥卡丢失并可能被盗用,专业人员找到发生盗用的见证者,从见证者那取得盗用者的信息,从而抓获盗用者。

64.2.2见证者设备生成真随机数kr作为认证参数。见证者设备利用会话密钥ks1对普通设备的id以及认证参数kr进行加密并发送至见证者设备所属的量子通信服务站。见证者设备所属的量子通信服务站将该认证参数kr通过量子密钥加密发送至普通设备所属的量子通信服务站。普通设备所属的量子通信服务站将kr与普通设备的量子密钥卡所对应的对

称密钥池存储在一起,以备后续使用。

65.2.3见证者设备将认证参数kr通过近距离通信的方式发送至普通设备的普通量子密钥卡。由于是近距离通信,且可设置信息传输的保护措施,例如设置atm机的带锁隔间、设置无线通信的一次性密码等,因此可以确保该近距离通信的通信安全。普通设备的普通量子密钥卡将认证参数存储于内存中,掉电即丢失。这样降低了认证参数被盗取的可能性。

66.3、普通设备与量子通信服务站实现认证

67.3.1普通设备获取时间戳tntf,并取出认证参数kr将两者拼接在一起得到tntf||kr。普通设备将tntf||kr作为与其所属的量子通信服务站的共有信息进行协商密钥的计算,计算方式如上文所示,tntf||kr即相当于上文中的r。因为敌方几乎不可能从普通量子密钥卡获取到认证参数kr,所以,敌方几乎无法获取正确的协商密钥。

68.3.2普通设备所属的量子通信服务站取出协商密钥作为认证密钥,方法与普通用户端取出协商密钥相同。

69.3.3普通设备与其所属的量子通信服务站双方利用协商密钥进行双向挑战应答认证。认证后普通设备生成与量子通信服务站之间的会话密钥ks2。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。