1.本发明涉及工控系统异常检测技术领域,具体为一种工控系统的异常攻击行为检测方法。

背景技术:

2.工控指的是工业自动化控制,主要利用电子电气、机械、软件组合实现。即是工业控制,或者是工厂自动化控制。主要是指使用计算机技术,微电子技术,电气手段,使工厂的生产和制造过程更加自动化、效率化、精确化,并具有可控性及可视性,工业控制计算机,是一种采用总线结构,对生产过程及其机电设备、工艺装备进行检测与控制的工具总称。它具有重要的计算机属性和特征,如:具有计算机cpu、硬盘、内存、外设及接口、并有实时的操作系统、控制网络和协议、计算能力,人机界面等.工控机的主要类别有:pc 总线工业电脑、可编程控制系统、分散型控制系统、现场总线系统及数控系统。

3.工控系统在使用时,缺乏异常攻击行为检测系统,无法对异常攻击行为做出有效的应对,可能会对工厂造成较大的经济损失,为此,我们提出一种工控系统的异常攻击行为检测方法。

技术实现要素:

4.因此,本发明的目的是提供一种工控系统的异常攻击行为检测方法,通过异常行为检测方法,对整个工控系统运行进行实时监控,并对异常攻击行为数据进行过滤、分析、隔离和清除,并根据系统异常攻击行为数据的分析,及时做出应对,大大降级异常攻击行为数据对工控系统的影响。

5.为解决上述技术问题,根据本发明的一个方面,本发明提供了如下技术方案:

6.一种工控系统的异常攻击行为检测方法,包括:

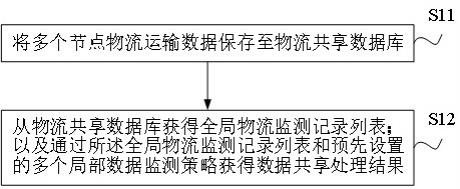

7.s1:首先通过检测模块检测工控系统的运行状态,并且将检测的数据归类至存储模块内,将分析数据存储后实时上传至样本过滤系统,样本过滤系统对检测数据进行过滤,直接筛选出异常攻击数据,并计数;

8.s2:异常数据直接被传输至图表绘制系统,将异常攻击数据进行图表绘制展示,形成异常攻击检测报告,并且异常检测报告通过信号传输模块,实时传输至电脑终端和移动终端,并且数据每间隔1-3分钟实时刷新,及时展示检测结果;

9.s3:当在进行系统检测时,工控系统的防火墙始终运行,进行保护,并且在异常攻击数据被检测出时,直接触发软件杀毒系统,对异常数据进行隔离和清理,异常数据被检测出的同时,同时触发备份模块,对工控系统数据进行备份上传,防止数据丢失;

10.s4:当异常攻击数据直接被防火墙阻挡或者异常攻击数据被杀毒系统清除时,整个系统保持正常运行,当异常攻击数据无法清除,并且已经被检测出侵入工控系统,影响工控系统的正常运行时,直接触发中断模块,及时的将工控系统进行中断,防止造成较大的经济损失。

11.作为本发明所述的一种工控系统的异常攻击行为检测方法的一种优选方案,其中,所述s1步骤中,样本过滤系统将异常攻击数据筛选统计,存储并对异常攻击数据进行计数,统计异常攻击的次数,方便使用者判断异常攻击系统的攻击频率。

12.作为本发明所述的一种工控系统的异常攻击行为检测方法的一种优选方案,其中,所述s2步骤中,图表绘制系统还将不同的异常攻击数据绘制成图表,方便使用者对异常攻击行为数据进行对比分析判断。

13.作为本发明所述的一种工控系统的异常攻击行为检测方法的一种优选方案,其中,图表绘制系统直接与打印模块连接,这样在需要纸质材料时,直接触发打印模块,即可将异常攻击行为数据表打印出来,方便使用。

14.作为本发明所述的一种工控系统的异常攻击行为检测方法的一种优选方案,其中,所述s2步骤中,每次刷新数据后,历史数据会被直接储存,最新数据实时显示。

15.作为本发明所述的一种工控系统的异常攻击行为检测方法的一种优选方案,其中,所述s3步骤中,杀毒软件直接将异常攻击行为数据进行隔离,形成安全空间,防止异常攻击行为数据影响系统运行。

16.作为本发明所述的一种工控系统的异常攻击行为检测方法的一种优选方案,其中,所述s4步骤中,中断模块可直接被使用者远程控制和手动控制,方便使用者自由选择。

17.与现有技术相比,本发明具有的有益效果是:通过异常行为检测方法,对整个工控系统运行进行实时监控,并对异常攻击行为数据进行过滤、分析、隔离和清除,并根据系统异常攻击行为数据的分析,及时做出应对,大大降级异常攻击行为数据对工控系统的影响,在具体使用时,首先通过检测模块检测工控系统的运行状态,并且将检测的数据归类至存储模块内,将分析数据存储后实时上传至样本过滤系统,样本过滤系统对检测数据进行过滤,直接筛选出异常攻击数据,并计数,样本过滤系统将异常攻击数据筛选统计,存储并对异常攻击数据进行计数,统计异常攻击的次数,方便使用者判断异常攻击系统的攻击频率,异常数据直接被传输至图表绘制系统,将异常攻击数据进行图表绘制展示,形成异常攻击检测报告,并且异常检测报告通过信号传输模块,实时传输至电脑终端和移动终端,并且数据每间隔1-3分钟实时刷新,及时展示检测结果,图表绘制系统还将不同的异常攻击数据绘制成图表,方便使用者对异常攻击行为数据进行对比分析判断,图表绘制系统直接与打印模块连接,这样在需要纸质材料时,直接触发打印模块,即可将异常攻击行为数据表打印出来,方便使用,当在进行系统检测时,工控系统的防火墙始终运行,进行保护,并且在异常攻击数据被检测出时,直接触发软件杀毒系统,对异常数据进行隔离和清理,异常数据被检测出的同时,同时触发备份模块,对工控系统数据进行备份上传,防止数据丢失,杀毒软件直接将异常攻击行为数据进行隔离,形成安全空间,防止异常攻击行为数据影响系统运行,当异常攻击数据直接被防火墙阻挡或者异常攻击数据被杀毒系统清除时,整个系统保持正常运行,当异常攻击数据无法清除,并且已经被检测出侵入工控系统,影响工控系统的正常运行时,直接触发中断模块,及时的将工控系统进行中断,防止造成较大的经济损失。

具体实施方式

18.为使本发明的上述目的、特征和优点能够更加明显易懂,下面对本发明的具体实施方式做详细的说明。

19.在下面的描述中阐述了很多具体细节以便于充分理解本发明,但是本发明还可以采用其他不同于在此描述的其它方式来实施,本领域技术人员可以在不违背本发明内涵的情况下做类似推广,因此本发明不受下面公开的具体实施方式的限制。

20.本发明提供一种工控系统的异常攻击行为检测方法,通过异常行为检测方法,对整个工控系统运行进行实时监控,并对异常攻击行为数据进行过滤、分析、隔离和清除,并根据系统异常攻击行为数据的分析,及时做出应对,大大降级异常攻击行为数据对工控系统的影响。

21.本发明一种工控系统的异常攻击行为检测方法一实施方式主体部分包括:s1、s2、s3和s4。

22.一种工控系统的异常攻击行为检测方法,包括:

23.s1:首先通过检测模块检测工控系统的运行状态,并且将检测的数据归类至存储模块内,将分析数据存储后实时上传至样本过滤系统,样本过滤系统对检测数据进行过滤,直接筛选出异常攻击数据,并计数;

24.s2:异常数据直接被传输至图表绘制系统,将异常攻击数据进行图表绘制展示,形成异常攻击检测报告,并且异常检测报告通过信号传输模块,实时传输至电脑终端和移动终端,并且数据每间隔1-3分钟实时刷新,及时展示检测结果;

25.s3:当在进行系统检测时,工控系统的防火墙始终运行,进行保护,并且在异常攻击数据被检测出时,直接触发软件杀毒系统,对异常数据进行隔离和清理,异常数据被检测出的同时,同时触发备份模块,对工控系统数据进行备份上传,防止数据丢失;

26.s4:当异常攻击数据直接被防火墙阻挡或者异常攻击数据被杀毒系统清除时,整个系统保持正常运行,当异常攻击数据无法清除,并且已经被检测出侵入工控系统,影响工控系统的正常运行时,直接触发中断模块,及时的将工控系统进行中断,防止造成较大的经济损失。

27.本实施方式的一种工控系统的异常攻击行为检测方法,在具体使用过程中,首先通过检测模块检测工控系统的运行状态,并且将检测的数据归类至存储模块内,将分析数据存储后实时上传至样本过滤系统,样本过滤系统对检测数据进行过滤,直接筛选出异常攻击数据,并计数,样本过滤系统将异常攻击数据筛选统计,存储并对异常攻击数据进行计数,统计异常攻击的次数,方便使用者判断异常攻击系统的攻击频率,异常数据直接被传输至图表绘制系统,将异常攻击数据进行图表绘制展示,形成异常攻击检测报告,并且异常检测报告通过信号传输模块,实时传输至电脑终端和移动终端,并且数据每间隔1-3分钟实时刷新,及时展示检测结果,图表绘制系统还将不同的异常攻击数据绘制成图表,方便使用者对异常攻击行为数据进行对比分析判断,图表绘制系统直接与打印模块连接,这样在需要纸质材料时,直接触发打印模块,即可将异常攻击行为数据表打印出来,方便使用,当在进行系统检测时,工控系统的防火墙始终运行,进行保护,并且在异常攻击数据被检测出时,直接触发软件杀毒系统,对异常数据进行隔离和清理,异常数据被检测出的同时,同时触发备份模块,对工控系统数据进行备份上传,防止数据丢失,杀毒软件直接将异常攻击行为数据进行隔离,形成安全空间,防止异常攻击行为数据影响系统运行,当异常攻击数据直接被防火墙阻挡或者异常攻击数据被杀毒系统清除时,整个系统保持正常运行,当异常攻击数据无法清除,并且已经被检测出侵入工控系统,影响工控系统的正常运行时,直接触发中断

模块,及时的将工控系统进行中断,防止造成较大的经济损失,通过异常行为检测方法,对整个工控系统运行进行实时监控,并对异常攻击行为数据进行过滤、分析、隔离和清除,中断模块可直接被使用者远程控制和手动控制,方便使用者自由选择,并根据系统异常攻击行为数据的分析,及时做出应对,大大降级异常攻击行为数据对工控系统的影响。

28.虽然在上文中已经参考实施方式对本发明进行了描述,然而在不脱离本发明的范围的情况下,可以对其进行各种改进并且可以用等效物替换其中的部件。尤其是,只要不存在结构冲突,本发明所披露的实施方式中的各项特征均可通过任意方式相互结合起来使用,在本说明书中未对这些组合的情况进行穷举性的描述仅仅是出于省略篇幅和节约资源的考虑。因此,本发明并不局限于文中公开的特定实施方式,而是包括落入权利要求的范围内的所有技术方案。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。