一种基于tcm的单次登录访问多个应用的方法

技术领域

1.本发明涉及可信计算技术领域,具体是一种基于tcm的单次登录访问多个应用的方法。

背景技术:

2.随着企业的发展,系统应用相应增多,相关人员在操作不同的系统应用时,需要多次登录,而且每个系统的账号都不一样,增加了操作人员的冗余操作。与此同时,账号密码还容易泄露被非法使用,无法溯源。只在一个系统登陆,便可以同时使用其他系统应用,并保证使用过程中账号密码的安全性以及操作的可溯源性,是一个需要解决的问题。

3.中国专利公开了一种基于数字证书的单点登录方法,申请号为cn200310109481.1。该专利通过在应用服务器存放数字证书及公/私钥对,利用服务器公/私钥,将用户信息加密保存应用于多应用系统之间,实现安全单点登录,安全可靠。既避免了由于session过期导致的用户信息丢失,也解决了用户拒绝cookies而受到的限制。用户可一次登录,无须重复输入登录信息,实现了“一次登录,到处漫游”。但是,申请人认为,该专利的技术方案是每个应用服务器颁发一套证书,可以看出签名和验签都是从证书中导出公私钥进行签名和验签。而公私钥对没有做保护,存在泄露风险,这样会存在被泄露冒用的风险。且步骤t中在登录其他应用服务器时,需要先退出,再用本地服务器私钥加密,形成退出密文,这样操作繁琐。

技术实现要素:

4.本发明针对以上技术问题,提供一种基于tcm的单次登录访问多个应用的方法,所采取的技术方案如下:

5.一种基于tcm的单次登录访问多个应用的方法,包括以下步骤:

6.1)tcm设备访问第一应用服务器时,第一应用服务器向ca服务器确定是否存在有效登录信息;如果不存在有效登录信息,则返回用户登录界面,此时需要用户输入用户名和密码;

7.2)第一应用服务器向用户信息服务器确定所述第一应用服务器的用户名和密码是否正确,如果正确,则成功登录第一应用服务器;

8.3)登录成功后,第一应用服务器向所述ca服务器中写入已存在有效登录的标志位,并在ca服务器中存储有效登录信息;

9.4)登录所述第一应用服务器之外的任一其他应用服务器时,其他应用服务器检测到ca 服务器中已设置有效登录标志位,则将所述tcm设备对应的有效登录信息进行验签,如果验签通过,则正常访问所述其他应用服务器;如再需要访问当前应用服务器之外的应用服务器时,则重复本步骤,从而实现用户单次登录访问多个应用。

10.进一步地,所述步骤3)中有效登录信息由四个字段组成,格式为:服务器名称 tcm设备序列号 用户名密码密文 用户名密码签名;其中所述用户名密码密文是使用tcm设备

公钥加密,所述用户名密码签名是使用tcm设备私钥签名。

11.进一步地,将所述tcm设备对应的有效登录信息进行验签的方法为:

12.首先,将所述有效登录信息中的tcm设备序列号使用ca服务器签名,再使用tcm设备中内置的ca服务器证书进行验签,如果验签通过,则表示有效登录信息中的tcm设备序列号与tcm设备中的设备序列号一致;

13.然后,再使用所述tcm设备私钥解密所述有效登录信息中的用户名与密码,再将解密出来的用户名与密码与用户信息服务器中对应的应用服务器中的用户名与密码比较;如果一致,则表示有效登录信息是合法的,再使用ca服务器中对应tcm设备序列号的tcm设备证书进行验签,如果验签通过,表明用户名和密码没有被更改,此时可以正常访问所述其他应用服务器。

14.进一步地,所述第一应用服务器是web服务器、ftp服务器、文件服务器、邮件服务器中的任意一种。

15.进一步地,所述用户服务器是用来存储对应应用服务器的用户名和密码。

16.本发明实现了tcm设备单次登录即可安全访问不同的应用程序,用户使用既便利,又安全,具有很强的推广应用价值。

附图说明

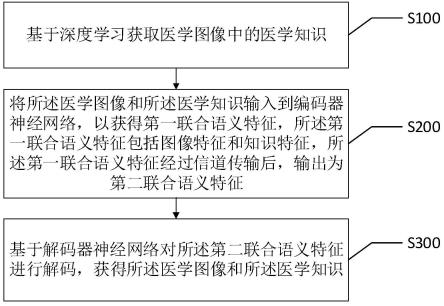

17.图1:本发明签发tcm设备证书的流程示意图。

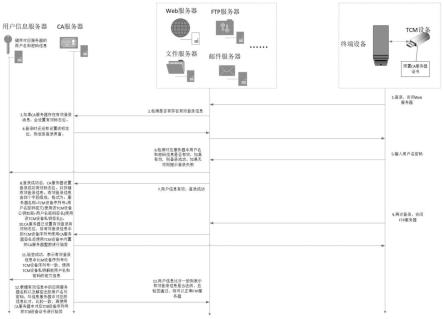

18.图2:本发明单次登录访问多个应用服务器的流程示意图。

具体实施方式

19.为使得本发明的发明目的、特征、优点能够更加的明显和易懂,下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,下面所描述的实施例仅仅是本发明一部分实施例,而非全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其它实施例,都属于本发明保护的范围。

20.为了便于理解本发明的技术方案,下面对缩略语和关键术语定义:

21.可信密码模块trusted cryptography module(tcm):可信计算平台的硬件模块,为可信计算平台提供密码运算功能,具有受保护的存储空间。

22.ca服务器certificate authority(ca):ca服务器负责数字证书的批审、发放、归档、撤销等功能,ca服务器颁发的数字证书拥有ca服务器的数字签名,能够用于身份的确认。

23.用户信息服务器:存储对应应用服务器的用户名和密码,这个用户名和密码就是有效登录信息中包含的用户名和密码。

24.本技术实施例仅仅以ftp服务器、文件服务器、web服务器、邮件服务器举例进行说明,申请人需要说明的是,现有系统应用服务器都可以。

25.实施例1:

26.本实施例通过生产厂商在可信密码模块tcm设备出厂之前签发好登录权限,签发方法如图1所示,在tcm设备上产生公私钥对,并使用tcm设备序列号作为主题信息的一部分

产生证书请求信息向ca服务器请求签发设备证书。ca服务器向tcm设备签发tcm设备证书,并存储所述tcm设备证书与tcm设备序列号的对应关系。同时在tcm设备上预置ca证书。

27.ca服务器向tcm设备签发tcm设备证书的过程大体为:

28.(1)tcm设备产生公私钥对;(2)tcm设备将包含tcm设备序列号、公钥等信息组成 p10证书请求;(3)ca服务器给tcm设备签发证书。

29.如图2所示,tcm设备访问web服务器时,web服务器向ca服务器确定是否存在有效登录信息,如果不存在有效登录信息,则返回用户登录界面。此时需要用户输入用户名和密码。web服务器向用户信息服务器确定所述web服务器的用户名和密码是否正确。如果密码正确则成功登录web服务器。登录成功后,web服务器向ca服务器中写入已存在有效登录的标志位,并在ca服务器中存储有效登录信息。有效登录信息由四个字段组成,格式为:服务器名称 tcm设备序列号 用户名密码密文(使用所述tcm设备公钥加密) 用户名密码签名(使用所述tcm设备私钥签名))。

30.成功登录web服务器后,此时再次登录ftp服务器,ftp服务器检测到ca服务器中已设置有效登录标志位(不同的tcm设备序列号对应不同的标志位,多个用户使用时,ca服务器会存在多个有效登录信息,可以根据tcm设备序列号来区分是哪个tcm设备的有效登录信息)。则将有效登录信息中的tcm设备的序列号使用ca服务器签名,再使用tcm设备中内置的ca证书进行验签,如果验签通过,则表示有效登录信息中的tcm设备序列号与tcm 设备中的设备序列号一致。

31.如果有效登录信息中的设备序列号与tcm设备中的序列号一致,再使用tcm设备私钥解密有效登录信息中的用户名与密码,再将解密出来的用户名与密码与用户信息服务器中对应的应用服务器中的用户名与密码比较。如果一致,则表示有效登录信息是合法的,再使用ca服务器中对应tcm设备序列号的tcm设备证书进行验签,如果验签通过。说明用户名和密码没有被更改,此时可以正常访问ftp服务器。

32.本实施例的ca服务器的私钥和tcm设备的私钥都无法导出,不会存在泄露的风险,安全性高。

33.本实施例使用ca服务器对有效登录信息中tcm设备序列号签名,再用tcm设备中内置的ca服务器证书验签,所述有效登录信息中的用户名和密码也使用tcm对应的设备证书进行验签,也能达到验证身份的作用,既可以确保安全性,也省去了现有技术需要每次生成验证随机数签名的步骤。

34.本实施例将有效登录信息保存在ca服务器中,切换登录不同应用服务器时,只需要在对应服务器调用相应接口使用tcm设备私钥解密登录信息中的用户名和密码,减少了不必要的操作。

35.实施例2:

36.与上述实施例1的区别仅在于,成功登录web服务器后,登录邮件服务器,邮件服务器检测到ca服务器中已设置有效登录标志位(不同的tcm设备序列号对应不同的标志位,多个用户使用时,ca服务器会存在多个有效登录信息,可以根据tcm设备序列号来区分是哪个tcm设备的有效登录信息)。则将有效登录信息中的tcm设备的序列号使用ca服务器签名,再使用tcm设备中内置的ca证书进行验签,如果验签通过,则表示有效登录信息中的tcm设备序列号与tcm设备中的设备序列号一致。

37.如果有效登录信息中的设备序列号与tcm设备中的序列号一致,再使用tcm设备私钥解密有效登录信息中的用户名与密码,再将解密出来的用户名与密码与用户信息服务器中对应的应用服务器中的用户名与密码比较。如果一致,则表示有效登录信息是合法的,再使用ca服务器中对应tcm设备序列号的tcm设备证书进行验签,如果验签通过。说明用户名和密码没有被更改,此时可以正常访问邮件服务器。

38.实施例3:

39.与上述实施例的区别仅在于,web服务器替换为ftp服务器,ftp服务器替换为文件服务器,其余方法均相同。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。