一种针对物联网设备的硬件木马监控方法及系统

- 国知局

- 2024-08-02 14:21:30

本发明涉及计算机,特别是涉及一种针对物联网设备的硬件木马监控方法及系统。

背景技术:

1、cps(cyber-physical system)是嵌入传感、计算和通信的设备网络。它允许感测各种物理对象并远程控制,可在诸多领域应用,如智慧城市、自动汽车系统、智能电网等传统的网络安全主要通过通信介质或操纵节点针对来自网络外部的软件攻击,也即假设网络中的设备是可信的。然而,随着ic设计和制造的全球化趋势加深,这一假设不再有效。若ic开发环节中的设计、生产、测试、包装等某一个或某几个环节不可信时,可能会存在硬件木马ht(hardware trojan)电路等情况。这可能会导致功能改变、性能降低、信息泄露和拒绝服务,甚至可能存在恶意控制无线变送器的现象,导致硬件木马串谋,致使整个cps系统瘫痪。同时,由于cps主要由第三方ip设备组成,还面临着来自硬件木马的严重威胁。设备中的硬件木马可能不会被硬件木马检测技术检测到。因此,针对cps设备中可能存在硬件木马的问题,需要对其进行监测和防御。

2、目前已存在许多硬件木马对策,以实现稳健的硬件设计、测试和验证,但其中大部分方法并不能保证检测到所有可能存在的硬件木马。因此,运行时监控作为一个重要的检测硬件木马的补充方法,已有许多研究提出在运行时检测硬件木马对cps设备的攻击以保护cps网络。然而,传统硬件木马检测方法往往需要一个黄金模型,它们对未知硬件木马的适应性较差。此外,现有的硬件设计、测试、验证阶段的硬件木马对策难以保证检测到所有可能存在的硬件木马,需要在运行时对系统进行监控。并且目前防御硬件木马串谋的mas(mac auditing scheme)要求任何相邻的节点来自不同的供应商,并应用相同的框架,使这种相互审计框架在许多cps应用下无法部署。

3、为了增强对未知硬件木马的适应性,目前比较热门的方法主要基于机器学习,如图神经网络,支持向量机(svm),长短期记忆(lstm),这些方法可以利用从实时侧信道信号中提取的特征来研究cps设备的安全性。基于机器学习的方法目标通过有限的硬件开销和计算开销提高检测精度,可以部署在资源受限的设备中。然而,检测一些先进的硬件木马仍然是一个严重的问题,比如a2木马。由于精心植入的硬件木马可以逃脱这些检测方案。所以,cps设备的可信度仍难以保证。

技术实现思路

1、鉴于以上所述现有技术的缺点,本发明的目的在于提供一种针对物联网设备的硬件木马监控方法及系统,用于解决硬件木马检测中对未知木马适应性差、难以保证检测、难以部署在cps中的问题。

2、为实现上述目的及其他相关目的,本发明提供一种针对物联网设备的硬件木马监控方法,包括以下步骤:

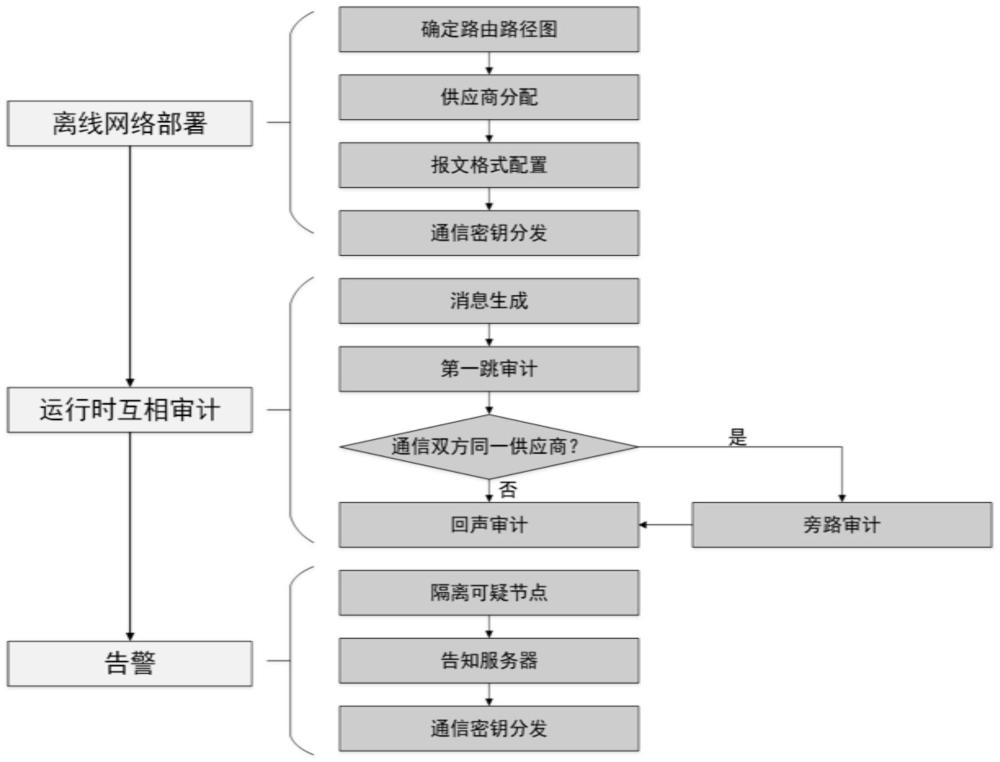

3、在离线网络部署阶段确定路由路径图,并进行供应商分配确定供应商数量,以及进行报文格式配置和第一通信密钥分发;

4、在运行时互相审计阶段进行消息生成、第一跳审计、回声审计、旁路审计;其中,是否进行旁路审计由通信双方是否来自同一供应商确定,若是,则执行旁路审计;反之,则执行回声审计;

5、在告警阶段隔离可疑节点、通知服务器以及第二通信密钥分发;

6、通过离线网络部署阶段、运行时互相审计阶段和告警阶段进行配合,对硬件木马进行监控。

7、可选地,在运行时审计阶段时,若通信双方来自同一供应商,则增加旁路审计,并分为第一次旁路审计和第二次旁路审计进行执行;反之,若通信双方不是来自同一供应商,则执行第一跳审计和回声审计;其中,执行第一跳审计和回声审计的过程包括:

8、步骤11:将ni作为消息的产生方,执行安全规则,并保护为插入报文中以及使用密钥加密后传播;

9、步骤12:执行第一跳审计,将ni+1作为审计节点,并解密由ni生成的数据包并检查安全保护位,第一跳审计仅执行一次;

10、步骤13:执行回声审计,对消息进行无线传播,当ni+1转发消息时,ni也能接收到消息;通过ni执行原始副本和新副本的逐位比较,如果检测到任何不匹配,发出安全警报。

11、可选地,通信双方来自同一供应商时,执行旁路审计的过程包括:

12、步骤21:将ni作为消息的产生方,执行安全规则,并保护为插入报文中以及使用密钥加密后传播;

13、步骤22:选择ns作为监督节点,且监督节点来自与ni和ni+1不同的供应商,同时与ni和ni+1相邻;利用监督节点ns解密数据包,并检查安全保护位,对从ni接收到的数据包进行旁路审计;

14、步骤23:在ni+1转发数据包后,ns接收后进行分组,并通过比较对应的数据包和从ni收到的原始数据包,以及根据比较结果执行第二次旁路审计。

15、可选地,进行供应商分配确定供应商数量的过程包括:

16、从cps网络拓扑构建供应商冲突图vg,其中,vg=(vc,ec);式中,vc是所有簇的集合,簇由分配给同一供应商的相邻节点组成,且簇的索引由该簇中节点的最小索引决定;ec是vg中的边集,表示连接的簇必须分配给不同的供应商;

17、在vg中迭代地进行边收缩,直到cs(vg)=vc,其中,式中,vc是供应商约束,ci是vg中的顶点,cs(ci)是vg中的顶点ci的团大小,cs(vg)是vg的最大团大小;其中,供应商约束违反图vcg通过移除vg中所有团大小不超过vc的顶点来构造得到。

18、可选地,供应商约束违反图vcg中的每条边的评估包括:对vcg中边收缩的过程用vcg中边的权重w(ci,cj)来衡量,当(ci,cj)无法被收缩时,有ω(ci,cj)=-1;其它情况下,有ω(ci,cj)=cn(ci,cj)/vc(ci,cj);

19、其中,vc(ci,cj)表示由收缩(ci,cj)造成违反供应商多样性的数量;cn(ci,cj)为ci和cj的公共邻居的数量,表示通过收缩(ci,cj)消除的三角形的数量;权重较大的边收缩表示收缩该边可以消除vcg中更多的簇,并使cps中违反了供应商多样性的通信更少。

20、可选地,在vcg中寻找具有最大总权重边的集合的过程包括:

21、设

22、当vcg.edge_set≠θ时,令emax为vcg中的最大权重边;且emax.add_edge(emax),vcg.remove_edge(emax);判断与emax是否在同一三角形;如果是,则vcg.remove_edge(e);反之,则emax.add_edge(emax),并结束判断;

23、当vcg.edge_set=θ时,输出emax;

24、其中,emax表示最大总权重边的集合,vcg.edge_set表示vcg的边集,emax.add_edge(emax)表示将emax加入emax,vcg.remove_edge(emax)表示从vcg的边集中移除emax,e表示为vcg中的边,vcg.remove_edge(e)表示从vcg的边集中移除e。

25、可选地,进行供应商分配确定供应商数量的过程还包括:

26、从cps网络拓扑tg构建供应商冲突图vg,并计算供应商冲突图vg中每个顶点;

27、当cs(vcg)>vc时,根据供应商约束vc从供应商冲突图vg中构建供应商约束违反图vcg,并计算供应商约束违反图vcg中每个边的权重,以及根据最大总权重找到供应商约束违反图vcg的边集;并收缩供应商冲突图vg中相应的边,更新供应商冲突图vg中顶点的团大小,直至cs(vcg)≤vc;

28、对供应商冲突图vg进行染色,且相同颜色的节点分配给相同的供应商。

29、本发明还提供一种针对物联网设备的硬件木马监控系统,所述系统包括有:

30、离线网络部署模块,用于在离线网络部署阶段确定路由路径图,并进行供应商分配确定供应商数量,以及进行报文格式配置和第一通信密钥分发;

31、运行时互相审计模块,用于在运行时互相审计阶段进行消息生成、第一跳审计、回声审计、旁路审计;其中,是否进行旁路审计由通信双方是否来自同一供应商确定,若是,则执行旁路审计;反之,则执行回声审计;

32、告警模块,用于在告警阶段隔离可疑节点、通知服务器以及第二通信密钥分发;

33、监控模块,用于通过离线网络部署模块、运行时互相审计模块和告警模块进行配合,对硬件木马进行监控。

34、可选地,运行时互相审计模块在运行时审计阶段时,若通信双方来自同一供应商,则增加旁路审计,并分为第一次旁路审计和第二次旁路审计进行执行;反之,若通信双方不是来自同一供应商,则执行第一跳审计和回声审计;其中,执行第一跳审计和回声审计的过程包括:

35、步骤11:将ni作为消息的产生方,执行安全规则,并保护为插入报文中以及使用密钥加密后传播;

36、步骤12:执行第一跳审计,将ni+1作为审计节点,并解密由ni生成的数据包并检查安全保护位,第一跳审计仅执行一次;

37、步骤13:执行回声审计,对消息进行无线传播,当ni+1转发消息时,ni也能接收到消息;通过ni执行原始副本和新副本的逐位比较,如果检测到任何不匹配,发出安全警报。

38、可选地,若通信双方来自同一供应商时,则执行旁路审计的过程包括:

39、步骤21:将ni作为消息的产生方,执行安全规则,并保护为插入报文中以及使用密钥加密后传播;

40、步骤22:选择ns作为监督节点,且监督节点来自与ni和ni+1不同的供应商,同时与ni和ni+1相邻;利用监督节点ns解密数据包,并检查安全保护位,对从ni接收到的数据包进行旁路审计;

41、步骤23:在ni+1转发数据包后,ns接收后进行分组,并通过比较对应的数据包和从ni收到的原始数据包,以及根据比较结果执行第二次旁路审计。

42、如上所述,本发明提供一种针对物联网设备的硬件木马监控方法及系统,具有以下有益效果:

43、本发明提供一种面向cps的运行时供应商约束的针对物联网设备的硬件木马监控方案,不用预设具体的木马电路,无需专家知识,对未知硬件木马的适应性强,并且需要资源少,仅需少量安全措施,即可提供更高的安全保障,对cps负面影响小。同时本发明可在运行时对cps进行监控,防止触发的硬件木马串谋延网络传播导致系统瘫痪,将硬件木马隔离。并且本发明可以利用旁路监控来自同一供应商的节点,并利用图论算法实现了供应商约束。

44、此外,本发明无需依托具体的硬件平台,也无需侧信道等硬件信号,仅需来自不同供应商的设备,在运行时防御硬件木马串谋,作为硬件设计、测试和验证阶段检测方法的补充,可满足在嵌入式端部署的需求。本发明持设置供应商数量,以满足不同的应用场景和现场条件需求。本发明可以衡量节点重要程度,采用供应商冲突图vg、供应商约束违反图vcg、通过vcg中边的权重衡量节点重要度,给出理论上衡量硬件木马监控方案中不同节点重要程度的方法,从而有取舍的收缩权重较大的边,以合理分配资源,保护关键节点,增强系统稳定性。本发明可以在vcg中寻找具有最大总权重的边集,vcg中的边集将同时收缩以避开局部最优。而且通过避开权重为-1的边,寻找有监督者并且权重最大的边集,从而尽量少的收缩节点,消除vcg更多的簇,从而使cps中需要合并的节点更少,减小风险。本发明通过选择具有最大总权重的集合,实现了高效的解决在限制供应商数量的前提下分配供应商的问题,从而实现快速的离线部署,以更好地应用在cps场景下。

45、而且,本发明能在运行时检测cps硬件木马,并且考虑到硬件木马在cps中广泛存在,本发明可以适用不同的硬件平台,并且可采用跨网络不同层(mac层及以上)的安全策略加上系统层面其它的整体,不需要采用加密方案,仅需不同节点能标识身份,能够需要根据应用场景平衡不同方案的效率、成本。

本文地址:https://www.jishuxx.com/zhuanli/20240801/242539.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表