一种安全的密钥交换方式的制作方法

- 国知局

- 2024-08-02 14:50:30

本发明涉及保密通信,特别涉及一种安全的密钥交换方式。

背景技术:

1、在网络通讯中,为了保证通讯双方信息传输的安全性,目前通常是使用对称加密算法对传输的数据进行加密,在数据传输之前需要先在双方之间建立用以对数据加密的共享密钥。目前比较流行的是使用非对称加密来安全地传输共享密钥,但为了确认公钥的真实性,这种方式通常需要依赖于认证中心(ca)进行身份认证,而与ca的通讯需要经过公共信道,对于内部网络来说带来了额外的安全风险;而且证书不能实时更新,如果间隔太久更新一次,将提高被破解的风险。

2、另一种传输密钥的方式是使用预共享密钥(psk),即在通讯开始前将密钥通过安全的方式预先分发给通讯的对象。这种方法的缺点是密钥更新困难,往往需要通过人工的方式进行更新。并且它依赖于密钥的隐秘性,一旦密钥泄露,使用该密钥传输的信息就能被攻击者所窃取。

技术实现思路

1、针对现有技术存在以上缺陷,本发明提出一种安全的密钥交换方式。

2、本发明的技术方案是这样实现的:

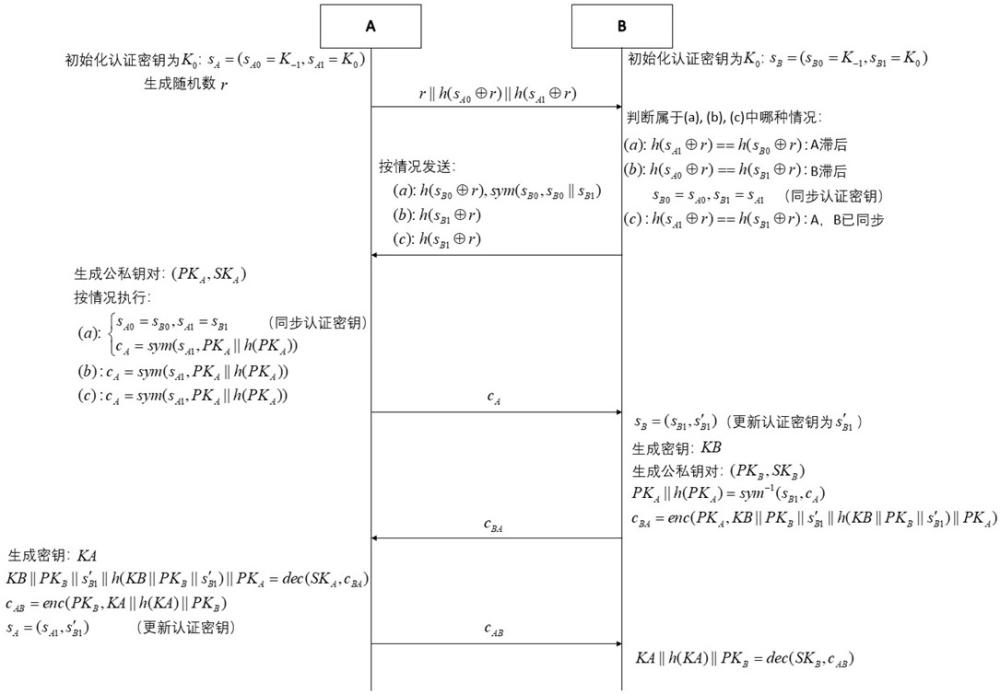

3、一种安全的密钥交换方式,在初次通讯之前通信双方以安全的方式分别获取预置密钥,以安全的方式预先分发给a和b作为其初始的认证密钥,其中a为通讯的发起方,b为通讯的响应方,每次通讯开始后a和b按照如下步骤进行密钥交换:

4、1)a和b同步认证密钥,使得双方的认证密钥都更新为上次密钥交换过程所确定的最新值s;

5、2)a生成非对称加密算法的公钥pka和私钥ska,将pka和其散列值用s使用对称加密算法进行加密获得密文ca,将密文ca发送给b;

6、3)b使用s对密文ca解密,对获得的pka计算散列值并将结果跟使用s解密获得的散列值比较,散列值相同则可以同时确定信息未被篡改以及a的身份合法,然后b生成公钥pkb和私钥skb,再随机生成一个共享密钥kb并将认证密钥更新为s’,然后用pka对pka、kb、s’以及kb和s’的散列值进行加密获得密文cba,将cba发送给a;

7、4)a使用ska对cba解密,将解得的pka与一开始生成pka的值进行对比,如果相同则可以确认b的身份,再解出s’和kb,至此a完成kb的获取;

8、5)a通过散列值判断信息是否有被篡改,之后将认证密钥更新为s’,然后用pkb对pkb、ka、s’以及ka和s’的散列值进行加密获得密文cab,将cab发送给b,通过将解密获得的pkb和b一开始生成的值进行对比确认a的身份,b对密文进行解密获得pkb和ka,至此b完成ka的获取。

9、优选地,所述的认证密钥同步方法如下:

10、a和b在本地分别记录认证密钥对sa=(sa0, sa1)和sb=(sb0, sb1),其中sa0 和sa1分别表示a更新前和更新后的认证密钥,sb0和sb1分别表示b更新前和更新后的认证密钥,a和b的认证密钥对的初始值均为(k_{-1}, k0),其中k0为预置密钥, k_{-1}为任意选取的常数,认证密钥同步阶段包含以下步骤:

11、1)a计算出h(sa0)和h(sa1)并发送给b,其中h为任意选定的具有散列性质的单向函数;

12、2)b收到之后根据下面的条件执行其中一个操作:

13、(a)如果h(sa1)等于h(sb0),将h(sb0)和使用sb0对b持有的认证密钥进行对称加密后的结果sym(sb0, sb0||sb1)发送给a;

14、(b)如果h(sa0)等于h(sb1),对认证密钥进行更新:sb0=sa0, sb1=sa1,然后向a发送h(sb1) ;

15、(c)如果h(sa1)等于h(sb1),向a发送h(sb1);

16、3)a收到信息后判断b发送的散列值等于h(sa1)且有除散列值以外的加密数据,则使用sa1对额外的加密数据进行解密获得最新的认证密钥,并对认证密钥进行更新:sa0=sb0,sa1=sb1,否则不更新。

17、优选地,在认证密钥的同步阶段,a和b在发送认证密钥之前先生成一个随机数r,计算出将具有散列性质的单项函数h作用到认证密钥和随机数后所得到的值,并将该值与随机数一同发送给对方以防止重放攻击。

18、优选地,所述函数h可以选为散列函数sha-3,所述公钥加密算法可以选择后量子加密算法。

19、优选地,对所述公钥加密的算法包括基于格问题的crystals-kyber,基于纠错码的classical mceliece、hqc、bike,基于超奇异椭圆曲线同源问题的sike中的一种。

20、优选地,所述安全的方式包括以下其中的一种:

21、1)通过人工分发的方式为通讯双方预置认证密钥;

22、2)由可信第三方为通讯双方分配认证密钥用于身份认证。

23、与现有技术相比,本发明有以下有益效果:

24、本发明的一种安全的密钥交换方式,与使用公钥加密来传递共享密钥的通常方式相比,无需依赖于ca即可完成通讯双方的身份认证,降低了密钥维护的难度,并且进一步提高了安全性;使用实时更新的认证密钥进行身份认证,降低了认证密钥泄露的风险;将公钥加密与认证密钥相结合,即使认证密钥泄露,攻击者也只能得到公钥,而无法获取到共享密钥。

技术特征:1.一种安全的密钥交换方式,其特征在于,在初次通讯之前通信双方以安全的方式分别获取预置密钥,以安全的方式预先分发给a和b作为其初始的认证密钥,其中a为通讯的发起方,b为通讯的响应方,每次通讯开始后a和b按照如下步骤进行密钥交换:

2.根据权利要求1所述的安全的密钥交换方式,其特征在于,所述认证密钥的同步方法如下:

3.根据权利要求1所述的安全的密钥交换方式,其特征在于,在认证密钥的同步阶段,a和b在发送认证密钥之前先生成一个随机数r,计算出将具有散列性质的单项函数h作用到认证密钥和随机数后所得到的值,并将该值与随机数一同发送给对方以防止重放攻击。

4.根据权利要求3所述的安全的密钥交换方式,其特征在于,所述函数h选为散列函数sha-3,所述公钥加密算法选择后量子加密算法。

5.根据权利要求3所述的安全的密钥交换方式,其特征在于,对所述公钥加密的算法包括基于格问题的crystals-kyber,基于纠错码的classical mceliece、hqc、bike,基于超奇异椭圆曲线同源问题的sike中的一种。

6.根据权利要求1所述的安全的密钥交换方式,其特征在于,所述安全的方式包括以下其中的一种:

技术总结本发明属于保密通信技术领域,公开了一种安全的密钥交换方式,初次通讯前将预置密钥分发给双方;发起方将自身认证密钥的散列值发送给对方;响应方对比双方的认证密钥,将共同拥有的最新值发送给对方,并进行可能的密钥更新;发起方完成认证密钥同步,将公钥使用认证密钥加密后发送给响应方;响应方生成共享密钥,对认证密钥进行更新,用公钥将其加密后发送给发起方;发起方解密获得共享密钥和更新的认证密钥。与现有技术相比,本发明利用加密的公钥来传输共享密钥,并且使用实时更新的认证密钥来验证身份而无需依赖于认证中心,降低了密钥维护的难度,并且进一步提高了安全性;将公钥加密与认证密钥相结合,攻击者也无法获取到共享密钥。技术研发人员:王士通,徐辉,胡咏文,徐凌潇,徐波,周宏飞受保护的技术使用者:浙江之江数安量子科技有限公司技术研发日:技术公布日:2024/7/29本文地址:https://www.jishuxx.com/zhuanli/20240801/244045.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表