一种基于附件的钓鱼邮件检测方法与流程

- 国知局

- 2024-08-02 14:05:13

本发明属于网络安全,尤其涉及一种基于附件的钓鱼邮件检测方法。

背景技术:

1、钓鱼邮件是指冒充合法机构或个人发送的欺诈性电子邮件,旨在诱使接收者提供敏感信息、点击恶意链接或下载恶意附件。钓鱼邮件的目的是非法获取个人、组织的机密信息,造成财务损失、数据泄露或系统被入侵。无论是攻防演练还是apt攻击,在企业具备一定的防护能力的情况下,通过钓鱼邮件进入企业内部成为了一种行之有效的方法。

2、cn112688926a(基于附件的鱼叉式钓鱼邮件检测方案、系统及装置)提供了一种基于附件的钓鱼邮件检测方案,通过附件静态特征和动态特征结合的方式进行钓鱼邮件检测,但这是一种自研的检测方案,依赖充足的钓鱼邮件样本才能提升检测效果。

3、cn102098235b(一种基于文本特征分析的钓鱼邮件检测方法)提供了一种基于文本特征分析的钓鱼邮件检测方法,该方法会去除掉邮件中的非文本内容(图片、动画、附件等),如果附件为恶意附件但是邮件正文无恶意内容,则不会被检测出来。

4、cn114465780a(一种基于特征的钓鱼邮件检测方法及系统)提供了一种基于特征的钓鱼邮件检测方法,该方法主要针对的是邮件中的url链接,分析url链接对应的内容是否是恶意的,并不会对邮件的附件进行分析。

5、cn116708019a(一种云邮箱安全监测方法、装置、设备及存储介质)提供了一种基于云邮箱的钓鱼邮件检测方法,但该方法仅针对待监控账号,而且还利用了待监控账号的历史邮件建立了行为基线,这种方式主要有两个问题,一是既然有待监控账号,那么不在待监控账号列表中的账号则会被忽略,二是由于需要历史邮件建立行为基线,就需要获取待监控账号的大量正常邮件,存在数据安全风险。

6、cn115484069a(一种钓鱼邮件的识别方法及系统、电子设备)提到可以针对发件人邮件地址和邮件内容设置白名单,而邮件内容惯常来说针对的是邮件的正文内容,因此,该专利并不会对邮件中的附件进行检测,故而也没有考虑邮件的扩展文件名是否可以作为白名单的可能性。

7、cn108200105a(一种检测钓鱼邮件的方法及装置)提到可以将邮件附件上传至沙箱分析平台,获取检测结果,但单一沙箱的检测结果并非100%准确,需要考虑多沙箱检测及其结果聚合的情况。

8、现有的检测方法仍然存在一些不足:

9、(1)如果仅对待监控账号进行监控,不在待监控账号列表中的账号可能存在被钓鱼而不被发现的风险。

10、(2)如果对一个邮件账号收到的所有邮件进行监控,由于正常邮件中可能包含敏感数据,因此,存在数据泄露的风险。

11、(3)针对单一沙箱的检测结果并非100%准确的情况,需要考虑多沙箱检测及其结果聚合的方法。

技术实现思路

1、本发明所要解决的技术问题是针对背景技术的不足提供了一种基于附件的钓鱼邮件检测方法,解决有判断邮件是否为钓鱼邮件的需求,但无法安装邮件安全网关或邮件安全网关针对钓鱼邮件检测能力不足的问题。

2、本发明为解决上述技术问题采用以下技术方案:

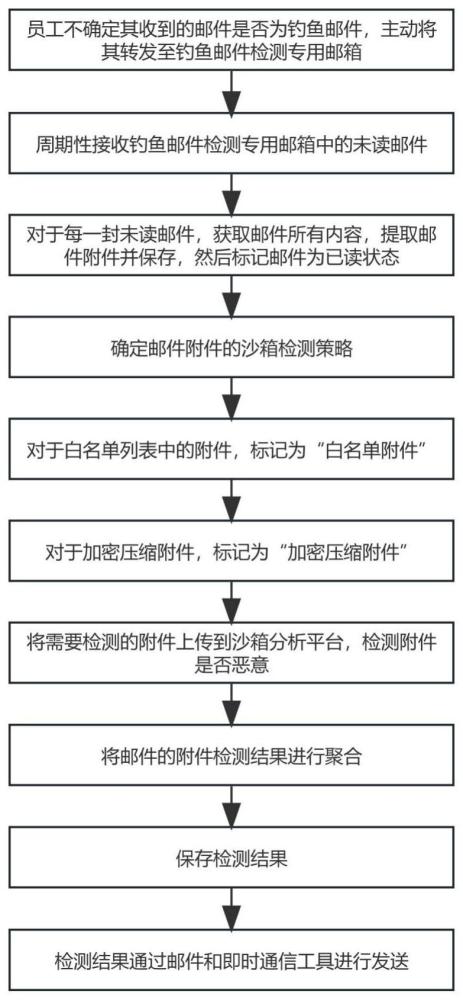

3、一种基于附件的钓鱼邮件检测方法,具体包含如下步骤;

4、步骤1,当企业员工收到新邮件时,如果不确定其是否为钓鱼邮件,主动将其转发至钓鱼邮件检测专用邮箱;

5、步骤2,周期性接收钓鱼邮件检测专用邮箱中的未读邮件;

6、步骤3,对于每一封未读邮件,获取邮件所有内容,提取邮件附件并保存,然后标记邮件为已读状态;

7、步骤4,确定邮件附件的沙箱检测策略;

8、步骤5,对于白名单列表中的附件,标记为白名单附件;

9、步骤6,对于加密压缩附件,标记为加密压缩附件;

10、步骤7,将需要检测的附件上传到沙箱分析平台,检测附件是否恶意;

11、步骤8,将邮件的附件检测结果进行聚合;

12、步骤9,将检测结果保存在文件中;

13、步骤10,检测结果通过邮件和即时通信工具进行发送。

14、作为本发明一种基于附件的钓鱼邮件检测方法的进一步优选方案,在步骤1中,针对员工可自行判断的邮件,则无需发给该邮箱;通过企业公共邮箱申请流程,单独申请一个邮箱用于钓鱼邮件的检测,并告知企业所有员工。

15、作为本发明一种基于附件的钓鱼邮件检测方法的进一步优选方案,在步骤2中;常见的编程语言都有支持邮件通信协议的函数库,借助函数库可实现未读邮件的周期性自动查询功能。

16、作为本发明一种基于附件的钓鱼邮件检测方法的进一步优选方案,在步骤3中,将邮件的所有内容保存为eml格式的文件;为了避免重名,完整邮件和其中的附件的文件名通过生成随机数来实现。

17、作为本发明一种基于附件的钓鱼邮件检测方法的进一步优选方案,在步骤4中,如果一封邮件有多个附件,则每个附件依次处理:

18、首先提取附件的扩展文件名,如果扩展文件名在白名单中,则该附件无需上传沙箱进行检测;当前白名单以图片、音频、视频类扩展文件名为主,按照自身检测需求进行扩展;

19、如果扩展文件名不在白名单中,则判断该文件是否为压缩文件;如果不是压缩文件,则该附件需要上传沙箱进行检测;

20、如果该文件为压缩文件,则判断其是否为加密压缩文件;如果是加密压缩文件,则该附件无需上传沙箱进行检测;如果不是加密压缩文件,则该附件需要上传沙箱进行检测。

21、作为本发明一种基于附件的钓鱼邮件检测方法的进一步优选方案,在步骤7中,通过沙箱分析平台的api来实现,通过文件上传api将附件上传到平台并获取检测id,根据检测id来查询检测状态;聚合多个平台的检测结果作为附件的检测结果;只要有一家认为其是恶意的,则认为该附件为恶意文件。

22、作为本发明一种基于附件的钓鱼邮件检测方法的进一步优选方案,在步骤7中,所述检测状态包含:恶意文件、正在检测、等待中、未告警;如果检测状态为正在检测或等待中,则延迟一段时间重新进行查询;延迟时间按需设置。

23、作为本发明一种基于附件的钓鱼邮件检测方法的进一步优选方案,在步骤8中,对邮件的所有附件的检测结果进行聚合,得到邮件附件的最终检测结:

24、如果邮件没有附件,则邮件的最终检测结果为无附件;

25、如果邮件中存在至少一个沙箱检测结果为恶意文件的附件,则邮件的最终检测结果为恶意邮件;

26、如果邮件中存在至少一个加密压缩文件,则邮件的最终检测结果为存在加密附件;

27、如果以上条件都不满足时,邮件的最终检测结果为附件安全。

28、作为本发明一种基于附件的钓鱼邮件检测方法的进一步优选方案,在步骤9中,检测结果包含邮件的eml文件存储路径、每个附件文件的存储路径、文件名和检测结果。

29、作为本发明一种基于附件的钓鱼邮件检测方法的进一步优选方案,在步骤10中,根据邮件附件的聚合检测结果,通过邮件回复给发件人,将检测结果通过即时通信工具,包含企业微信、钉钉、飞书,发送给邮件安全检测相关同事,利用即时通信工具提供的api实现自动化发送。

30、本发明采用以上技术方案与现有技术相比,具有以下技术效果:

31、1、本发明可用于无法安装邮件安全网关但又需要对钓鱼邮件进行检测的场景,即便可以安装邮件安全网关,但邮件安全网关钓鱼检测能力不足时,也可作为补充方案;

32、2、本发明引入可疑邮件由员工自助转发查询的模式,帮助员工进行钓鱼邮件检测,使其不会错过重要邮件;针对存在敏感信息,并且可以自行判断的正常邮件,检测专用邮箱并不会收取,也就一定程度上减少了数据泄露的风险;

33、3、本发明充分利用第三方的沙箱平台的检测能力,即便缺少足够的钓鱼邮件样本,依旧可以获取较为准确的钓鱼邮件的检测结果;并且不依赖单一的沙箱平台,可以聚合多个沙箱平台的结果作为一个附件的最终检测结果;

34、4、本发明当一封邮件有多个附件时,不同附件的检测结果可能不同,提取检测结果聚合算法,最终得到一封邮件的检测结果;

35、5、本发明钓鱼邮件检测专用邮箱一般用于自动化监测,会接收不同员工发送的多封邮件,随着时间的理解,账号中的邮件会比较杂乱,而且也可能会被定期清理,不利于特定邮件的直接查询,因此,将邮件全文、邮件中的每个附件保存成唯一性文件,并且建立它们的关联关系,方便溯源时快速找到相关的邮件及其附件;

36、6、本发明利用邮箱和即时通信工具的api实现邮件的自动接收、判断结果的自动发送等功能。

本文地址:https://www.jishuxx.com/zhuanli/20240801/241686.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。