基于信息流追踪的攻击检测方法及系统

- 国知局

- 2024-08-02 14:12:43

本发明属于基于主机的入侵检测领域,特别涉及一种基于信息流追踪的攻击检测方法及系统。

背景技术:

1、以高级持续威胁为代表的复杂攻击在现代网络中变得越来越普遍。与常规攻击不同,这些复杂攻击往往由经验丰富的对手使用各种攻击策略和工具进行实施。 这些攻击是攻击者为达成恶意目标而执行的一组活动。因此,攻击活动可能在很长一段时间内涉及多个攻击步骤。安全分析师如果想要确定系统内部是否发生了这些攻击,通常需要对海量日志进行冗长复杂的搜索分析,识别这些日志中是否存在典型的攻击行为,最后评估发生攻击的可能性。

2、传统的检测系统已经通过恶意流量分析、动态沙盒检测、静态代码分析等一系列方法对抗攻击活动。然而,这些方法大多存在计算开销大、系统稳定性低、扩展性差等问题,因此检测效果并不理想。更重要的是,在执行检测时没有充分利用不同攻击实体之间的因果关系,这导致安全分析人员面临海量警报数据,但难以全面关联攻击上下文信息的困境。

3、为了应对上述挑战,许多基于数据溯源的检测系统应运而生。数据溯源通过日志建模和关联分析,捕获不同类型实体(例如进程和文件)之间的时间和因果关系,形成可以重建导致警报的事件链(向后跟踪)和分析警报事件后果(前向跟踪)的溯源图。这为攻击检测和取证提供了丰富的上下文信息,使检测复杂攻击成为可能。近年来,数据溯源技术在攻击检测与分析方面取得了长足的进展。基于溯源技术进行因果关系分析的方法已经运用于识别入侵的入口点和攻击的后果并且在一定程度上可以有效地减少入侵的错误警报。此外,sleuth攻击检测方案是利用了基于标签的攻击检测和重建技术,包括源识别和影响分析。 sleuth为系统内的每个主体和客体制定了可信度和机密性的标签。 然后根据主体和客体的恶意程度以及它们之间的操作设计传播规则。但sleuth本质上是基于数值的传播方案,而不是具体的语义传播,没有对攻击链的检测,没有为攻击调查提供明确的指导。

4、综上所述,现有技术主要有两点不足:

5、1、警报分析负担沉重。现有方法仍然需要分析师付出大量的精力手动评估每个警报的溯源数据以消除误报。fireeye进行的一项研究表明,大多数组织每周收到 17,000 个警报,只有 4% 的警报得到了深入的调查,超过 51% 的警报是误报。当安全分析师面临严重的“威胁警报疲劳”问题时,和攻击相关的重要警报会在大量不重要的警报中被错过,从而使企业面临严重的安全威胁。

6、2、依赖爆炸问题。在受监控的主机中部署入侵检测系统时,重建攻击行为而不是仅仅发出警报很重要。然而,依赖爆炸是攻击重建面临的关键挑战。造成依赖爆炸问题的主要原因是系统调用事件之间存在大量的依赖关系,涉及多个实体和事件,而这些依赖关系的组合可能呈指数级增长。在回溯分析时,可以会探索很多相关但良性的系统事件,并将这些事件添加到依赖图中。这些事件通常和侵入点没有直接关系,分析这些事件会生成一个规模很大且难以调查的依赖关系图,从中难以锁定侵入点。

7、因此, 如何利用溯源图的因果分析特点和信息流传播的信息追踪能力,监控恶意行为的上下文信息,从而进一步提高恶意行为的检测效果成为一个亟待解决的问题。

技术实现思路

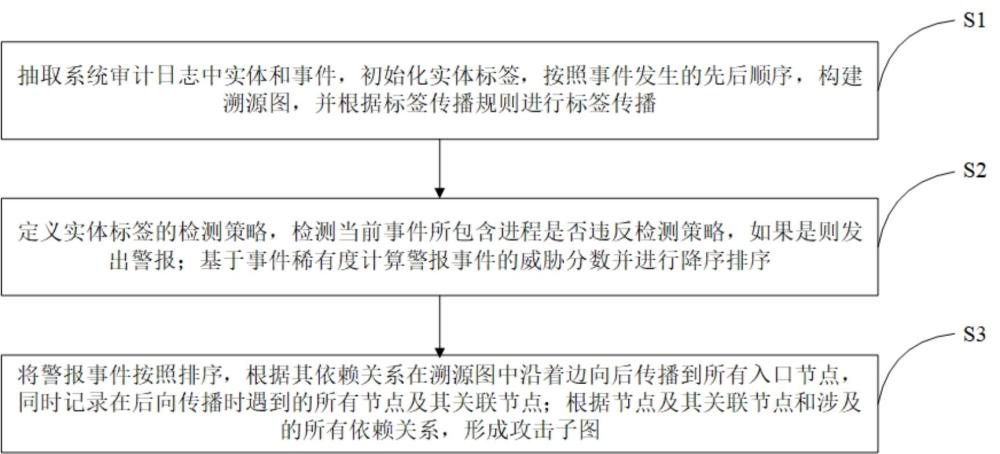

1、为解决上述技术问题,本发明提供一种基于信息流追踪的攻击检测方法,包括如下步骤:

2、步骤s1:抽取系统审计日志中实体和事件,初始化实体标签,按照事件发生的先后顺序,构建溯源图,并根据标签传播规则进行标签传播,所述实体标签包括:进程标签、文件标签和网络标签;

3、步骤s2:定义所述实体标签的检测策略,检测当前事件所包含进程是否违反所述检测策略,如果是则发出警报;基于事件稀有度计算警报事件的威胁分数并进行降序排序;

4、步骤s3:将所述警报事件按照排序,根据其依赖关系在所述溯源图中沿着边向后传播到所有入口节点,同时记录在后向传播时遇到的所有节点及其关联节点;根据所述节点及其关联节点和涉及的所有依赖关系,形成攻击子图。

5、有益效果:

6、1、本发明提出了一种在溯源图上运行的新颖的攻击检测方法,它结合了信息流跟踪、警报分类和攻击重建技术,为每个实体设计包含语义的实体标签,并通过标签传播规则持续跟踪实体的恶意行为。同时每个实体标签都有对应的攻击阶段,因此通过分析实体标签就可以判别当前是否发生了攻击活动以及发生了哪种攻击活动,从而有效且高效地对攻击进行检测和调查。

7、2、本发明提出了基于信息流跟踪的回溯分析方法,通过对实体标签进行分析指导攻击调查的设计,直接从记录标签传播的字典查询关联事件,大大提高了攻击调查的效率,可以将关注点集中在最有可能涉及攻击行为的事件上,从而减少分析的复杂性,达到缓解依赖爆炸的目的。

8、3、本发明提出了一种新的警报排序技术,基于警报在溯源图中的相对可疑度,判定警报的优先级,大大减少了分析师的工作量。

技术特征:1.一种基于信息流追踪的攻击检测方法,其特征在于,包括如下步骤:

2.根据权利要求1所述的基于信息流追踪的攻击检测方法,其特征在于,所述步骤s1:抽取系统审计日志中实体和事件,初始化实体标签,按照事件发生的先后顺序,构建溯源图,并根据标签传播规则进行标签传播,所述实体标签包括:进程标签、文件标签和网络标签,具体包括:

3.根据权利要求2所述的基于信息流追踪的攻击检测方法,其特征在于,所述步骤s2:定义所述实体标签的检测策略,检测当前事件所包含进程是否违反所述检测策略,如果是则发出警报;基于事件稀有度计算警报事件的威胁分数并进行降序排序,具体包括:

4.根据权利要求3所述的基于信息流追踪的攻击检测方法,其特征在于,所述步骤s3:将所述警报事件按照排序,根据其依赖关系在所述溯源图中沿着边向后传播到所有入口节点,同时记录在后向传播时遇到的所有节点及其关联节点;根据所述节点及其关联节点和涉及的所有依赖关系,形成攻击子图,具体包括:

5.一种基于信息流追踪的攻击检测系统,其特征在于,包括下述模块:

技术总结本发明提出一种基于信息流追踪的攻击检测方法,属于基于主机的入侵检测领域,包括:S1:抽取系统审计日志中实体和事件,初始化实体标签,按照事件发生的先后顺序,构建溯源图;S2:定义实体标签的检测策略,检测当前事件所包含进程是否违反检测策略,如果是则发出警报;基于事件稀有度计算警报事件的威胁分数并进行降序排序;S3:将警报事件按照排序,根据其依赖关系在溯源图中沿着边向后传播到所有入口节点,同时记录在后向传播时遇到的所有节点及其关联节点;根据节点及其关联节点和涉及的所有依赖关系,形成攻击子图。本发明方法通过监控审计日志中恶意行为的上下文信息,从溯源图中更准确地挖掘审计日志包含的攻击信息。技术研发人员:于爱民,潘跃东,赵力欣,冷涛,蔡利君,孟丹受保护的技术使用者:中国科学院信息工程研究所技术研发日:技术公布日:2024/7/23本文地址:https://www.jishuxx.com/zhuanli/20240801/242050.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表