一种网络恶意攻击防护方法、系统、电子设备及存储介质与流程

- 国知局

- 2024-08-02 14:42:14

本发明涉及网络安全,尤其是一种网络恶意攻击防护方法、系统、电子设备及存储介质。

背景技术:

1、网络攻击是指以未经授权的方式访问网络、计算机系统或数字设备,从而故意窃取、暴露、篡改、禁用或破坏数据、应用程序或其他资产的行为。高危ip攻击是网络攻击中常见的一种方式,其通过某个ip地址来发起恶意的网络攻击,可能会导致系统的破坏、数据的泄漏或服务的中断。

2、现有的ip封禁方法主要基于当前的安全事件威胁情报和风险计算阈值,这可能导致封禁效率低下和误封的情况。特别是在大规模网络环境中,需要处理的ip封禁请求可能非常多,而且网络攻击的模式也可能变得更加复杂,这使得现有的ip封禁方法难以满足实际需求。此外,现有的ip风险处理方法虽然尝试使用目标链接成分分析模型来确定处理策略,但这种方法仍然依赖于预设的风险阈值和相似ip地址,这可能限制了处理策略的自适应性和灵活性。例如,对于新出现的网络攻击模式,现有的方法可能无法及时调整处理策略,这可能导致网络安全风险的增加。

3、术语解释:

4、高危ip攻击(high-risk ip attack):是一种网络安全威胁,其中某个ip地址被用来发起恶意的网络攻击,可能会导致系统的破坏、数据的泄漏或服务的中断。这类攻击通常涉及到大量的数据包传输和复杂的攻击模式。

5、省际出口网关(provincial exit gateway):是一个网络通信节点,位于省际间的网络连接中,负责处理和转发网络数据包。它在网络拓扑中起着重要的角色,尤其是在大规模和复杂的网络环境中。

6、移动基站(mobile base station):是无线通信网络中的关键设备,它提供无线信号覆盖并与移动设备通信。基站可以处理语音、数据和其他类型的无线通信。

7、idc机房出口(idc room exit):是互联网数据中心(internet data center)的一个网络出口点,负责处理和转发来自数据中心内部的网络流量。它在数据中心的网络架构中起着关键的角色。

8、ip封堵(ip blocking):是一种网络安全策略,通过阻止特定ip地址的网络访问,以防止可能的恶意行为或攻击。ip封堵可以基于各种不同的标准进行,如ip地址、地理位置、行为模式等。

9、云厂商(cloud provider):是提供云服务(如存储、计算、数据库等)的公司或组织。云厂商通过提供可按需使用的资源,使用户能够避免直接购买和维护硬件和软件。

10、阶梯封禁和解封(ladder blocking and unblocking):这是一种渐进式的网络安全策略,它根据恶意行为的频率和严重性,逐渐增加对特定ip地址的封堵时间。这种策略旨在对持续的恶意行为进行有效的应对,同时尽可能地减少对正常用户的影响。

11、历史访问记录(historical access record):这是网络访问的历史数据,可以用来追踪和分析网络行为。历史访问记录通常包括访问时间、来源ip地址、访问的资源等信息,是网络行为分析和网络安全决策的重要依据。

12、elasticsearch:这是一个开源的搜索和分析引擎,它能够处理复杂的搜索需求和大量的数据。elasticsearch使用倒排索引结构,支持全文搜索、结构化搜索和分布式搜索等功能。

13、soar自动化编排工具系统(security orchestration,automation,and responsesystem):这是一种安全工具,能够自动化执行安全任务和响应安全事件。soar系统通过集成各种安全工具和服务,实现安全事件的快速响应和处理。

技术实现思路

1、本发明的目的在于至少一定程度上解决现有技术中存在的技术问题之一。

2、为此,本发明实施例的一个目的在于提供一种网络恶意攻击防护方法,该方法提高了网络恶意攻击防护的效率和准确性,从而增强了网络安全性。

3、本发明实施例的另一个目的在于提供一种网络恶意攻击防护系统。

4、为了达到上述技术目的,本发明实施例所采取的技术方案包括:

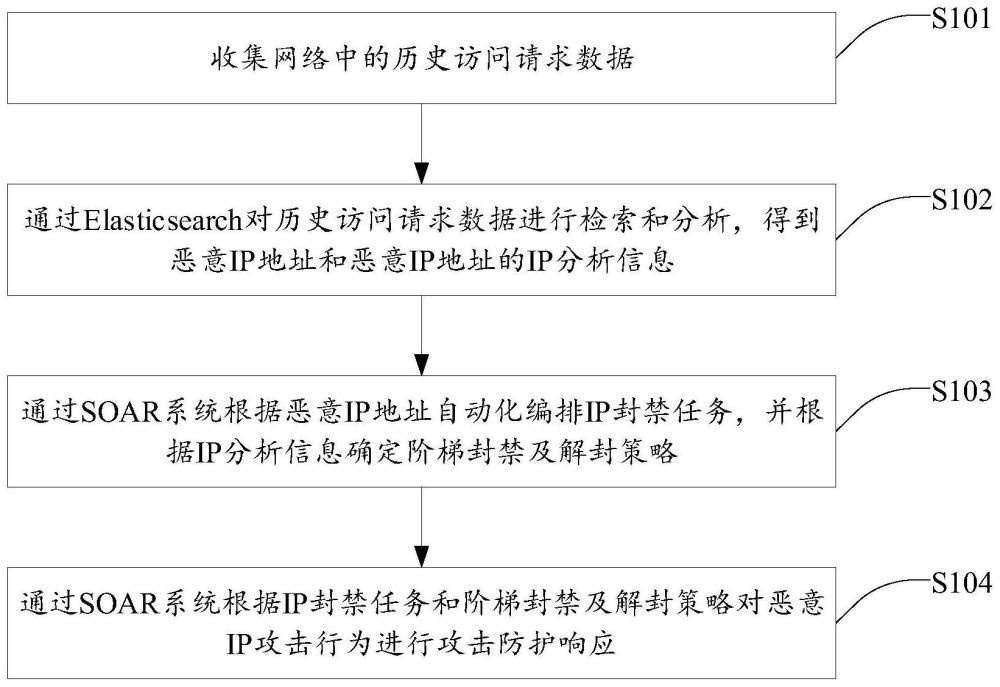

5、第一方面,本发明实施例提供了一种网络恶意攻击防护方法,包括以下步骤:

6、收集网络中的历史访问请求数据;

7、通过elasticsearch对所述历史访问请求数据进行检索和分析,得到恶意ip地址和所述恶意ip地址的ip分析信息;

8、通过soar系统根据所述恶意ip地址自动化编排ip封禁任务,并根据所述ip分析信息确定阶梯封禁及解封策略;

9、通过所述soar系统根据所述ip封禁任务和所述阶梯封禁及解封策略对恶意ip攻击行为进行攻击防护响应。

10、进一步地,在本发明的一个实施例中,所述收集网络中的历史访问请求数据这一步骤,其具体包括:

11、通过logstash收集安全设备中的syslog外发数据以及网关中的访问请求数据日志;

12、将所述syslog外发数据和所述访问请求数据日志作为所述历史访问请求数据输出至kafka;

13、其中,所述syslog外发数据和所述访问请求数据日志均配置有tags标签,所述tags标签用于区分数据来源。

14、进一步地,在本发明的一个实施例中,所述通过elasticsearch对所述历史访问请求数据进行检索和分析,得到恶意ip地址和所述恶意ip地址的ip分析信息这一步骤,其具体包括:

15、通过elasticsearch的查询dsl构造查询请求,所述查询请求用于查找所述历史访问请求数据中的目标ip地址;

16、根据所述查询请求检索得到所述目标ip地址的全部访问记录,并统计出现目标状态码的目标访问记录,进而确定所述目标访问记录与所述全部访问记录的比值确定异常状态码占比;

17、当所述异常状态码占比大于等于预设的第一阈值,确定所述目标ip地址为恶意ip地址,并确定所述恶意ip地址的ip分析信息,所述ip分析信息包括ip归属地、省际出口网关、移动基站、idc机房出口以及所述异常状态码占比。

18、进一步地,在本发明的一个实施例中,所述通过soar系统根据所述恶意ip地址自动化编排ip封禁任务这一步骤,其具体包括:

19、通过所述soar系统根据所述恶意ip地址生成多个ip封禁子任务,所述ip封禁子任务包括识别封禁对象任务、判断黑白名单任务、判断cdn任务、识别省际出口网关任务、识别移动基站任务、识别idc机房出口任务、判断业务ip任务、决策封禁设备任务、下发封禁指令任务、延迟自动解封任务以及维护封禁列表任务;

20、对所述ip封禁子任务进行任务剧本编排,生成所述ip封禁任务;

21、确定所述ip封禁任务的工作流引擎,并通过所述工作流引擎执行所述ip封禁任务。

22、进一步地,在本发明的一个实施例中,所述根据所述ip分析信息确定阶梯封禁及解封策略这一步骤,其具体包括:

23、判断所述恶意ip地址的ip归属地是否为国外;

24、当所述恶意ip地址的ip归属地是国外,确定所述恶意ip地址的阶梯封禁及解封策略为将所述恶意ip地址封禁预设的第一时长并加入临时黑名单,若所述恶意ip地址再次进行网络攻击,将所述恶意ip地址封禁预设的第二时长并将加入恶意名单,若所述恶意ip地址第三次进行网络攻击,将所述恶意ip地址永久封禁;

25、当所述恶意ip地址的ip归属地是国内,确定所述恶意ip地址的es请求状态码的第一占比以及waf拦截状态码的第二占比,并根据所述第一占比、所述第二占比以及预设的加权系数计算所述恶意ip地址的封禁系数,进而判断所述封禁系数是否大于等于预设的第二阈值;

26、当所述封禁系数大于等于所述第二阈值,确定所述恶意ip地址的阶梯封禁及解封策略为将所述恶意ip地址封禁预设的第一时长并加入临时黑名单,若所述恶意ip地址再次进行网络攻击,将所述恶意ip地址封禁预设的第二时长并将加入恶意名单,若所述恶意ip地址第三次进行网络攻击,将所述恶意ip地址永久封禁。

27、进一步地,在本发明的一个实施例中,所述通过所述soar系统根据所述ip封禁任务和所述阶梯封禁及解封策略对恶意ip攻击进行攻击防护响应这一步骤,其具体为:

28、通过所述soar系统根据所述ip封禁任务自动识别恶意ip攻击行为,生成相应的安全事件告警并展示;

29、根据所述阶梯封禁及解封策略自动生成安全响应操作,并执行所述安全响应操作。

30、进一步地,在本发明的一个实施例中,所述网络恶意攻击防护方法还包括以下步骤:

31、通过所述soar系统生成所述攻击防护响应的响应过程记录,并根据所述响应过程记录进行网络恶意攻击趋势分析得到系统优化策略。

32、第二方面,本发明实施例提供了一种网络恶意攻击防护系统,包括:

33、数据收集模块,用于收集网络中的历史访问请求数据;

34、数据检索模块,用于通过elasticsearch对所述历史访问请求数据进行检索和分析,得到恶意ip地址和所述恶意ip地址的ip分析信息;

35、任务编排及策略确定模块,用于通过soar系统根据所述恶意ip地址自动化编排ip封禁任务,并根据所述ip分析信息确定阶梯封禁及解封策略;

36、攻击防护响应模块,用于通过所述soar系统根据所述ip封禁任务和所述阶梯封禁及解封策略对恶意ip攻击行为进行攻击防护响应。

37、第三方面,本发明实施例提供了一种电子设备,所述电子设备包括存储器、处理器、存储在所述存储器上并可在所述处理器上运行的程序以及用于实现所述处理器和所述存储器之间的连接通信的数据总线,所述程序被所述处理器执行时实现如上述第一方面所述的网络恶意攻击防护方法。

38、第四方面,本发明实施例还提供了一种存储介质,所述存储介质为计算机可读存储介质,用于计算机可读存储,所述存储介质存储有一个或者多个程序,所述一个或者多个程序可被一个或者多个处理器执行,以实现如上述第一方面所述的网络恶意攻击防护方法。

39、本发明的优点和有益效果将在下面的描述中部分给出,部分将从下面的描述中变得明显,或通过本发明的实践了解到:

40、本发明实施例收集网络中的历史访问请求数据,通过elasticsearch对历史访问请求数据进行检索和分析,得到恶意ip地址和恶意ip地址的ip分析信息,通过soar系统根据恶意ip地址自动化编排ip封禁任务,并根据ip分析信息确定阶梯封禁及解封策略,通过soar系统根据ip封禁任务和阶梯封禁及解封策略对恶意ip攻击行为进行攻击防护响应。本发明实施例通过使用历史大数据请求检索和soar自动化编排工具系统,可以更有效地处理ip封禁请求,同时通过使用阶梯封禁和解封策略,可以更灵活地应对不同的网络攻击模式,提高了网络恶意攻击防护的效率和准确性,增强了处理策略的自适应性和灵活性,从而增强了网络安全性。

本文地址:https://www.jishuxx.com/zhuanli/20240801/243673.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表