一种基于时空特征分析的网络行为可信评估方法及系统

- 国知局

- 2024-08-02 14:43:10

本发明涉及人工智能信息安全,尤其涉及一种基于时空特征分析的网络行为可信评估方法及系统。

背景技术:

1、物联网的内部威胁或攻击一般会基于网络本身固有的异质性和动态性进行演变,会变得复杂和隐蔽。另外,检测这些内部威胁或攻击需要复杂的计算、更高的计算成本和更高的性能要求。因此,内部攻击很难被现有的网络入侵检测方法或者传统网络安全防御策略检测到,成为物联网安全的一大技术难题。为此,有研究者提出了一些解决方案来解决恶意节点的识别问题,如基于挑战和基于信誉的信任评估机制。基于挑战的信任机制指的是通过将收到的反馈与预期答案进行比较来计算信任值。系统通过向参与者(网络行为)发出一个挑战,参与者对挑战进行应答,系统会验证参与者的应答。如果应答正确,那么系统会增加对参与者的信任度;如果应答错误,那么系统可能会降低对参与者的信任度,或者采取其他的措施。系统会根据参与者的应答来更新其信任度,这个信任度可以用于决定行为的异常与否。基于信誉的信任评估机制是指依赖于参与者的历史行为和表现来评估和建立信任。系统会记录参与者(网络行为)的历史行为和交互,这些行为可能包括完成任务的能力、遵守规则的程度、与其他参与者的交互等。系统会根据记录的行为生成一个信誉值,这个信誉值反映了参与者的可信度或者信任级别。最后,系统会根据信誉值做出网络行为判断的决策。由此可见,基于信任的方法已经引起了研究界对在物联网网络中嵌入安全性的极大兴趣。

2、尽管上述方法可以识别最常见的内部攻击,如新手攻击(newcomer attack),但它们无法检测一些高级内部攻击,例如拒绝服务(dos)。比如,基于挑战的信任评估方法的实施挑战-应答机制可能会增加系统的复杂性,因为需要设计和管理挑战,以及验证应答。而且这个应答机制还可能增加通信开销。基于信誉的信任评估方法会遭遇信誉欺诈,恶意节点可能会通过伪造交易历史或者合谋攻击来提高其信誉。然而,现有的基于信任评估的方法都是从信任建模和管理的角度进行的,并没有考虑到这些节点的行为和交互关系。此外,与异常节点相比,这些恶意节点的行为总是表现正常,这使得行为难以识别。而且,恶意行为并不总是随着数据包的大量丢弃而改变。因此,现有的信任评估方法并不适用于对复杂网络节点行为的检测。

技术实现思路

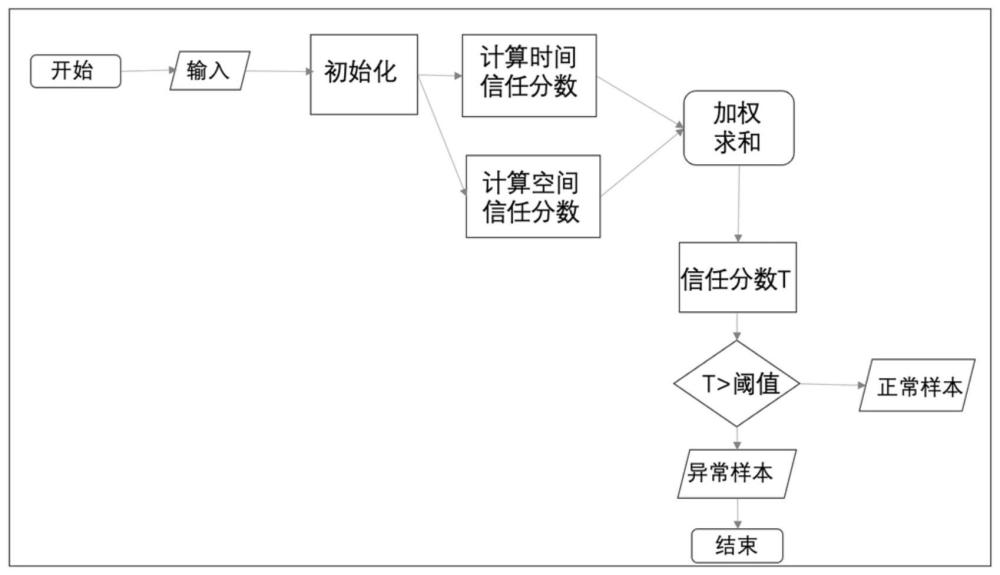

1、本发明的目的在于,从物联网内部网络威胁入侵检测安全的角度出发,提出一种基于时空特征分析的物联网行为可信评估方法。该方法在构建的门控多层感知机(gmlp)算法和双向长短期记忆网络(bidirectional-lstm)框架模型的基础上进行实验,设计了新的基于时空特征分析的网络行为可信评估方法来识别异常样本。针对物联网中恶意行为动态性、流动性和异质性的特性,基于对网络行为的时间特征和空间特征提取,同时通过对网络行为的时空关联关系进行挖掘得到行为的可信度。最后,通过可信度对行为进行异常与否判断。

2、为了实现上述目的,本发明采用的技术方案如下:

3、第一方面公开了一种基于时空特征分析的网络行为可信评估方法,包括:

4、s1:对物联网的网络流量数据进行采集,并对采集后的网络流量数据进行预处理,将离散型字符转化为数值型特征;

5、s2:将预处理后的网络样本输入时间信任分析模块得到时间信任分数,时间信任分析模块基于双向长短期记忆网络构建;

6、s3:将预处理后的网络样本输入空间信任分析模块得到空间信任分数,空间信任分析模块基于门控多层感知机网络构建;

7、s4:将得到的时间信任分数和空间信任分数通过求权加和得到最终的行为信任分数,并根据最终的行为信任分数对网络行为进行评估。

8、在一种实施方式中,步骤s1包括:

9、对物联网的网络流量数据进行采集,并将采集的数据整理为特征向量集合;

10、根据标签将采集的网络流量数据划分为正常样本集和恶意样本集;

11、利用“one-hot”编码,将核心的离散型特征转化为数值型特征。

12、在一种实施方式中,时间信任分析模块包括编码层和双向长短期记忆网络,双向长短期记忆网络包括初始化模块、lstm层和mlp层,步骤s2包括:

13、s2.1:通过编码层对输入的网络样本进行编码降维;

14、s2.2:通过初始化模块将编码降维后的数据进行处理,得到时间序列数据;

15、s2.3:通过lstm层学习时间序列数据随时间变化的模式,得到时间特征向量,再通过mlp层基于时间特征向量计算网络节点的时间信任分数。

16、在一种实施方式中,步骤s2.2包括:

17、将编码降维得到的向量先进行初始化,然后通过时间序列生成器生成时间序列数据ht,

18、ht=timeseriesgenerator(hi,timestep)

19、其中,hi为对第i个网络样本进行编码降维后得到向量,timeseriesgenerator为时间序列生成器,timestep为hi的时间步,ht为第t个时间步的时间序列数据。

20、在一种实施方式中,步骤s2.3包括:

21、将时间序列数据输入到lstm层,通过lstm训练得到时间特征向量h,计算方式为:

22、h=lstm_fit(ht)

23、其中,lstm_fit表示lstm层的函数;

24、经过mlp层的softmax函数fm计算得到预测向量,再经过匹配计算得到时间信任分数,计算方式为:

25、ypred=fm(h,θ)

26、

27、其中,θ表示softmax损失函数,i表示时间序列数据的次序,m表示时间序列数据的总数量,ypred为预测得到的序列数据,即预测向量,ytrue表示真实序列数据,为时间信任分数。

28、在一种实施方式中,步骤s3包括:

29、s3.1:通过门控机制将预处理后的数据处理得到数据张量x;

30、s3.2:基于空间门控单元将x分为同样大小的张量u,v,并通过交换通道维度和序列长度维度之间的位置来对张量v进行转置;根据张量v、转置张量和张量u得到空间特征向量;

31、s3.3:将得到的空间特征向量通过门控机制和mlp层的计算得到空间信任分数。

32、在一种实施方式中,s3.1包括:使用gelu激活函数σ对输入的预处理后的数据x进行线性变换得到张量x,计算方式为:

33、x=σ(xu)

34、其中u是权重矩阵。

35、在一种实施方式中,s3.2包括:通过空间门单元的前向函数将张量x按照相同大小分为张量u,v,将张量v交换通道维度和序列长度维度之间的位置进行转置得到转置张量,转置张量经过规范化后和张量v通过空间门控单元进行空间映射,并与张量u进行点乘积得到空间特征向量,计算方式为:

36、vt=transpose(v)

37、

38、其中,s为空间门控单元,vt为张量v的转置张量,v′为张量v与对应的转置张量进行空间映射后得到的张量,xs为空间特征向量。

39、在一种实施方式中,s3.3包括:将空间特征向量xs进行线性变化后输入到一个带有softmax函数的mlp层,mlp层的输出求和后得到空间信任分数;计算方式为:

40、

41、

42、

43、其中,表示线性变化后的向量,p是mlp层的输出,i表示时间序列数据的次序,m表示时间序列数据的总数量,pi是第i个时间序列数据对应的mlp层的输出,v是权重矩阵,为空间信任分数。

44、基于同样的发明构思,本发明第二方面提供了一种基于时空特征分析的网络行为可信评估系统,包括:

45、数据采集与预处理模块,用于对物联网的网络流量数据进行采集,并对采集后的网络流量数据进行预处理,将离散型字符转化为数值型特征;

46、时间信任分数计算模块,用于将预处理后的网络样本输入时间信任分析模块得到时间信任分数,时间信任分析模块基于双向长短期记忆网络构建;

47、空间信任分数计算模块,用于将预处理后的网络样本输入空间信任分析模块得到空间信任分数,空间信任分析模块基于门控多层感知机网络构建;

48、网络行为评估模块,用于将得到的时间信任分数和空间信任分数通过求权加和得到最终的行为信任分数,并根据最终的行为信任分数对网络行为进行评估。

49、相对于现有技术,本发明的优点和有益的技术效果如下:

50、本发明提供的一种基于时空特征分析的网络行为可信评估方法,首先对物联网的网络流量数据进行采集,并对采集后的网络流量数据进行预处理,然后将预处理后的网络样本输入时间信任分析模块得到时间信任分数,并将预处理后的网络样本输入空间信任分析模块得到空间信任分数;然后将得到的时间信任分数和空间信任分数通过求权加和得到最终的行为信任分数,并根据最终的行为信任分数对网络行为进行评估。本发明的方法分别从时间和空间两个方面计算网络节点的时间信任分数和空间信任分数,并对二者进行加权求和进而进行网络行为的评估,本发明充分考虑了网络节点的行为和交互关系,提高了网络行为评估的准确性,适用于对复杂网络节点行为的检测。

本文地址:https://www.jishuxx.com/zhuanli/20240801/243769.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表