一种基于医疗系统的网络蠕虫病毒实时监测方法及系统与流程

- 国知局

- 2024-08-02 14:45:45

本发明属于医疗网络安全领域,具体涉及一种基于医疗系统的网络蠕虫病毒实时监测方法及系统。

背景技术:

1、医院信息系统已经是医疗业务不可分割的重要组成部分,与早期医院信息系统(hospital information system,his)、实验室(检验科)信息系统(laboratoryinformation system,lis)、影像归档和通信系统(picture archiving andcommunication system,pacs)等医疗系统比较,如今的医疗信息系统更加多样化,例如电子病历、远程医疗、支持各种形式的收费系统等。同时,由于医疗业务系统的特殊要求,例如共享打印机的使用、共享文件的传输,使得部分应用系统必须使用运行在445端口的服务器消息块(server message block,smb)协议,而广泛使用的smb协议则是漏洞出现最多的协议之一。知名的勒索病毒就是运行在存在漏洞的445端口应用之上。

2、现有技术中,医院信息系统通过多种安全措施进行加固和防护445端口漏洞带来的问题,多数医院已经在网络中部署入侵防护系统、网络版防病毒系统、安全态势感知系统,并在医生及护士工作站终端电脑上安装专业杀毒软件。针对网络蠕虫病毒检测和防护,传统的产品和技术原理都是基于特征匹配方式进行,但是这种方式无法在病毒传播前第一时间检测到感染主体,另外,最新变种的病毒也会由于病毒库、特征库的更新不及时也无法及时检测发现,无法完全满足医院信息中心对蠕虫病毒的检测和防护,从而在系统中依旧频繁出现网络蠕虫病毒爆发进而影响到网络性能,造成网络数据传输拥塞,继而影响到正常的医疗业务系统访问,对医疗工作带来了严重的影响。

技术实现思路

1、鉴于现有技术中的上述缺陷或不足,本发明旨在提供一种基于医疗系统的网络蠕虫病毒实时监测方法及系统,基于医疗系统的行为分析,自动发现和识别感染病毒的主机,同时无需在客户端、服务器中安装任何代理软件或第三方程序,也无需在网络中串接设备,以免部署时带来切割断网要求,以及避免带来故障点,具有简单、高效、实用性地为医疗系统提供安全、健康、稳定的网络环境,为医疗工作提供健壮有力的技术支持。

2、为了实现上述目的,本发明实施例采用如下技术方案:

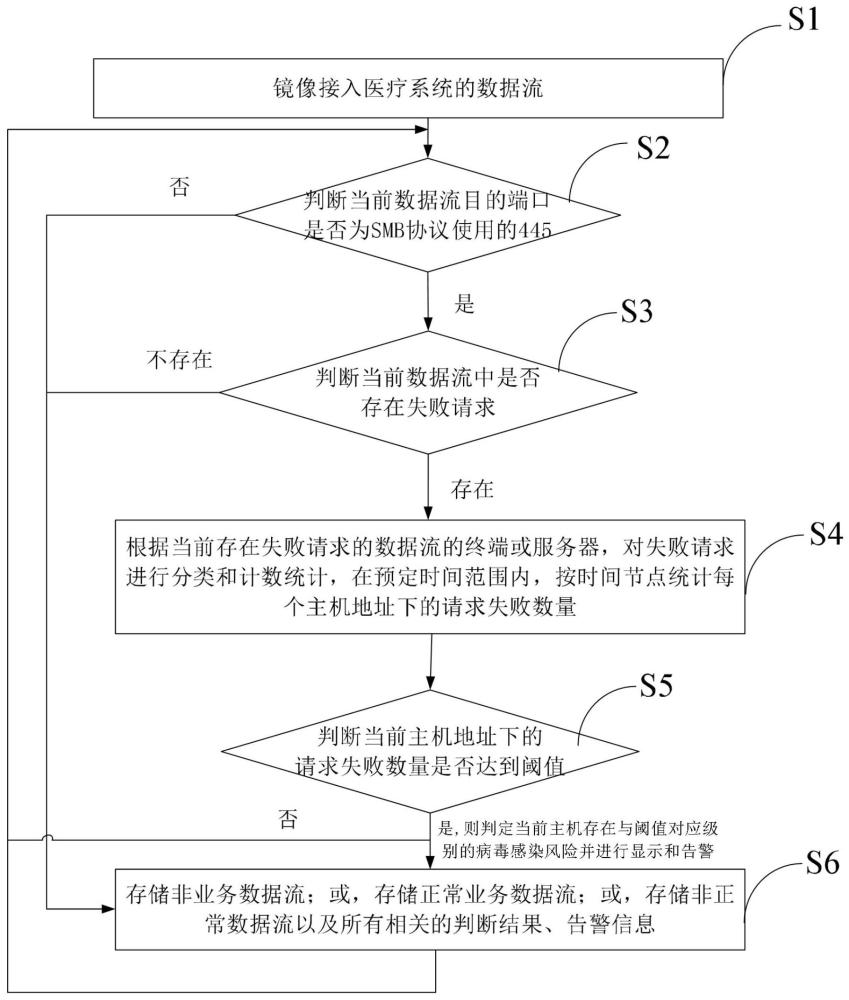

3、第一方面,本发明实施例提供了一种基于医疗系统的网络蠕虫病毒实时监测方法,包括如下步骤:

4、步骤s1,镜像接入医疗系统的数据流;

5、步骤s2,判断当前数据流目的端口是否为smb协议使用的445,如果是,进入步骤s3;如果否,存储当前数据流为非业务数据流,并继续判断下一条数据流;

6、步骤s3,判断当前数据流中是否存在失败请求,若存在,则转入步骤s4;若不存在,则判定当前数据流为正常业务应用的访问行为,存储当前数据流为正常业务数据流,并返回步骤s2,继续判断下一条数据流;

7、步骤s4,根据当前存在失败请求的数据流的终端或服务器,对失败请求进行分类和计数统计,在预定时间范围内,按时间节点统计每个主机地址下的请求失败数量;

8、步骤s5,判断每个主机地址下的请求失败数量是否达到阈值;若达到阈值,则判定当前主机存在与阈值对应级别的病毒感染风险并进行显示和告警;否则返回步骤s2,继续判断下一条数据流;

9、步骤s6,对所述当前数据流以及所有相关的判断结果、告警信息进行存储;返回步骤s2,继续判断下一条数据流。

10、作为本发明的一个优选实施例,所述步骤s1中镜像接入的数据流,包括同源信息和不同源信息。

11、作为本发明的一个优选实施例,步骤s3中,所述失败请求,是一种网络连接请求,所有基于tcp的访问都需要先通过握手建立网络连接;如果某个终端主机发出了tcp握手的第一个请求报文,但没有收到对应的响应报文,则记录为一次失败请求。

12、作为本发明的一个优选实施例,所述握手方式为syn/syn-ack/ack方式,所述第一个请求报文,为第一个syn请求报文件,所述对应的响应报文为syn-ack响应报文。

13、作为本发明的一个优选实施例,步骤s4中,所述阈值,根据失败数量的不同,分为不同级别的阈值,不同的阈值对应不同的风险级别。

14、作为本发明的一个优选实施例,所述告警,包括蜂鸣、和/或以不同颜色显示风险程度、和/或图表显示不同时间段、不同主机的不同风险程度。

15、第二方面,本发明实施例还提供了一种基于医疗系统的网络蠕虫病毒实时监测系统,所述系统包括:镜像模块、流量分析模块、蠕虫病毒分析模块、行为统计分析模块、蠕虫病毒告警显示模块和文件存储模块;其中,

16、所述镜像模块用于将医疗系统的数据流镜像接入流量分析模块;

17、所述流量分析模块用于判断当前数据流目的端口是否为smb协议使用的445,如果是,则将当前数据流发送给蠕虫病毒分析模块;如果否,将当前数据流发送到文件存储模块;

18、所述蠕虫病毒分析模块用于判断当前数据流中是否存在失败请求,若存在,则将当前数据流发送给所述行为统计分析模块;若不存在,则判定当前数据流为正常业务应用的访问行为,并发送给文件存储模块;

19、所述行为统计分析模块用于根据当前存在失败请求的数据流的终端或服务器,对失败请求进行分类和计数统计,在预定时间范围内,按时间节点统计每个主机地址下的请求失败数量,并将统计结果发送给蠕虫病毒告警显示模块;

20、所述蠕虫病毒告警显示模块用于判断每个主机地址下的请求失败数量是否达到阈值;若达到阈值,则判定当前主机存在与阈值对应级别的病毒感染风险并进行显示和告警,同时将判断结果及告警信息发送给文件存储模块;

21、所述文件存储模块用于将流量分析模块发送的数据流存储为为非业务数据流,将蠕虫病毒分析模块发送的数据流存储为正常业务数据流,还用于存储蠕虫病毒告警显示模块所发送的数据流以及所有相关的判断结果、告警信息。

22、本发明实施例所提供的技术方案具有如下有益效果:

23、所述基于医疗系统的网络蠕虫病毒实时监测方法和系统,通过流量分析模块判断数据流目的端口是否为445,通过蠕虫病毒分析模块判断存在异常的请求行为,根据行为特征区分正常和非正常的请求,识别和判断出存在访问失败的数据流;行为统计分析模块针对失败情况技术,获得终端信息和失败数量;蠕虫病毒告警显示模块具有告警功能,实时显示网络中存在失败数的主机地址,以及每个地址出现了多少次失败数,精确定位感染病毒的主机;数据存储模块实时存储了其它数据流信息,用于取证、回溯和二次使用。本发明能够实现在任何医院信息中心,通过部署一套分析系统,完成对全院感染病毒的主机实时监测和告警,有助于加快异常主机定位速度,减少网络蠕虫病毒对医院网络的影响,避免因病毒造成网络拥塞而影响正常医疗业务开展。

24、当然,实施本发明的任一产品或方法并不一定需要同时达到以上所述的所有优点。

技术特征:1.一种基于医疗系统的网络蠕虫病毒实时监测方法,其特征在于,包括如下步骤:

2.根据权利要求1所述的基于医疗系统的网络蠕虫病毒实时监测方法,其特征在于,所述步骤s1中镜像接入的数据流,包括同源信息和不同源信息。

3.根据权利要求1所述的基于医疗系统的网络蠕虫病毒实时监测方法,其特征在于,步骤s3中,所述失败请求,是一种网络连接请求,所有基于tcp的访问都需要先通过握手建立网络连接;如果某个终端主机发出了tcp握手的第一个请求报文,但没有收到对应的响应报文,则记录为一次失败请求。

4.根据权利要求3所述的基于医疗系统的网络蠕虫病毒实时监测方法,其特征在于,所述握手方式为syn/syn-ack/ack方式,所述第一个请求报文,为第一个syn请求报文件,所述对应的响应报文为syn-ack响应报文。

5.根据权利要求1所述的基于医疗系统的网络蠕虫病毒实时监测方法,其特征在于,步骤s4中,所述阈值,根据失败数量的不同,分为不同级别的阈值,不同的阈值对应不同的风险级别。

6.根据权利要求4所述的基于医疗系统的网络蠕虫病毒实时监测方法,其特征在于,所述告警,包括蜂鸣、和/或以不同颜色显示风险程度、和/或图表显示不同时间段、不同主机的不同风险程度。

7.一种基于医疗系统的网络蠕虫病毒实时监测系统,其特征在于,所述系统包括:镜像模块、流量分析模块、蠕虫病毒分析模块、行为统计分析模块、蠕虫病毒告警显示模块和文件存储模块;其中,

技术总结本发明提供了一种基于医疗系统的网络蠕虫病毒实时监测方法,属于医疗安全领域。所述方法首先镜像接入医疗系统的数据流,再判断当前数据流目的端口是否为SMB协议使用的445,如果是,判断是否存在失败请求;如果否,存储当前数据流为非业务数据流;若存在失败请求,对失败请求进行分类和计数统计,在预定时间范围内,按时间节点统计每个主机地址下的请求失败数量;若不存在,则存储当前数据流为正常业务数据流;判断当前主机地址下的请求失败数量是否达到阈值;若达到阈值,则进行告警,并存储相关信息。本发明能够实现部署一套分析系统,完成对全院感染病毒的主机实时、准确地监测和告警,减少网络蠕虫病毒对医院网络的影响。技术研发人员:海万学,廖水平,冯广伟,李晶晶受保护的技术使用者:北京网深科技有限公司技术研发日:技术公布日:2024/7/29本文地址:https://www.jishuxx.com/zhuanli/20240801/243830.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表