一种基于可信计算的云制造设备资源接入终端

- 国知局

- 2024-08-02 12:36:52

本发明涉及一种基于可信计算的云制造设备资源接入终端,尤其涉及一种基于可信计算的云制造设备资源接入终端。

背景技术:

1、随着信息技术的不断进步和移动互联网时代的全面到来,智能终端产品的更新换代以及广泛应用已经成为现实。这一时代的发展,标志着信息产业的全新篇章,而在这个领域里,云制造作为一种新型制造资源服务共享模式,正在扮演着越来越重要的角色。云制造(cloud manufacturing)是一种基于云计算、物联网、大数据和服务导向架构等先进信息技术的制造模式。它将制造资源和能力虚拟化为可通过网络访问的服务,实现了资源的共享和业务的全球协同。然而,在云制造的安全问题中,如何将设备资源安全可信的接入到云服务器以及设备信息的完整性度量问题,已经成为云制造安全领域研究的主要问题之一。

2、可信计算基于硬件安全模块构建可信计算平台,使用可信平台模块(tpm)芯片,通过完整性度量、完整性验证等技术从系统底层开始通过层层度量认证设备安全性状态,并构建一条完整的信任链,从而构成一个安全可信的终端系统。李济洋等人利用加密sd卡作为可信硬件设备,实现了移动终端设备的可信启动、完整性验证与内网可信接入。通过可信计算技术,提供了一种加密通信安全存储机制,有助于保护内网环境的安全。张翔等人通过tpcm中固化的cos作为硬件可信根,实现了从装置上电到内核启动的信任链。该方法利用tpcm芯片的安全可靠性,通过硬件加密方法实现密钥的保护,保证整条启动链的安全可信。秦中元等人针对sha-1摘要算法不安全导致硬件tpm不可信的问题,提出了一种基于虚拟可信平台模块的完整性度量方案。通过引入自更新度量框架和随机数,该方案有效提高了完整性度量的安全性。王希冀等人通过对引导程序u-boot进行功能上的分割,并结合通信模块,并结合通信模块,实现了在操作系统启动之前对引导程序和核心文件的可信度量。黄晓晖等通过引入区块链的群签名密钥协商算法,提升了政务数据完整性验证的效率和准确率。采用群签名解决上链前加密数据的线性增长效率问题。张大松等提出了一种基于sha-256安全哈希算法的程序完整性检查方法。设计了控制器程序的安全可信启动系统架构,采用sha-256哈希算法进行校验,提高了对篡改和破坏的检测灵敏度。杨小东等[17]提出一种新的云端数据完整性验证方案,基于代理重签名技术,支持数据动态更新和用户撤销。解决了数据动态更新和群组用户撤销的问题,通过代理重签名确保数据的完整性。李帅等提出了一种云存储动态数据公开验证方案,使用多分支路径树结构和短签名算法。解决了现有方案中数据签名效率低和无法满足用户动态更新需求的问题。张键红等基于双线性映射提出了一种云存储数据完整性验证方案,强调加强对第三方审计者的控制以提高数据持有者自主验证的能力。解决了现有数据完整性验证方案中第三方权限较大的问题。

3、在云服务器整体系统中,外接设备的可信性仅保证了系统中一个组成部分的可信性。虽然引入可信计算平台可以在一定程度上提高接入设备的安全性,但要想实现整体云服务器的安全可信,必须引入新的外置安全模块。正是基于对这一安全挑战的认识,以及对解决方案的迫切需求,本文提出了一种新的安全方案——云制造信任模型,该模型通过在完整性度量中采用椭圆曲线签名算法,旨在提高接入过程的安全性。通过引入该模型,我们期望能够从根源上解决外接设备存在的安全威胁,提升整个系统的安全可信度,为设备资源终端的安全保障提供有效的技术支持与理论指导。

技术实现思路

1、(一)解决的技术问题

2、针对现有技术的不足,本发明提供了一种基于可信计算的云制造设备资源接入终端,解决了现有的在云服务器整体系统中,外接设备的可信性仅保证了系统中一个组成部分的可信性。虽然引入可信计算平台可以在一定程度上提高接入设备的安全性,但要想实现整体云服务器的安全可信,必须引入新的外置安全模块的问题。

3、(二)技术方案

4、为了实现上述目的,本发明采用了如下技术方案:

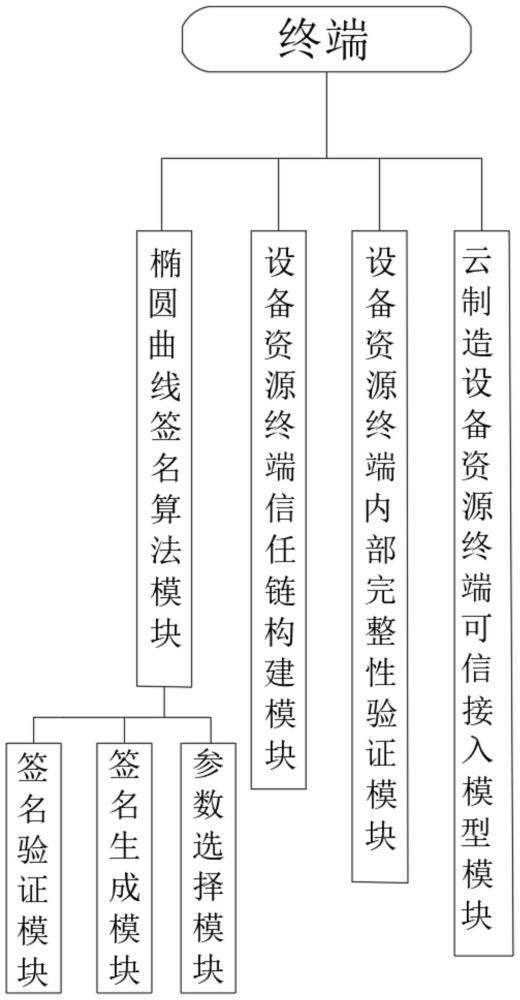

5、一种基于可信计算的云制造设备资源接入终端,包括终端,所述终端包括椭圆曲线签名算法模块、设备资源终端信任链构建模块、设备资源终端内部完整性验证模块和云制造设备资源终端可信接入模型模块,所述椭圆曲线签名算法模块包括参数选择模块、签名生成模块和签名验证模块,所述签名模块与签名生成模块相连接,签名生成模块用于生成签名,所述验证模块与签名生成模块相连接,验证模块用于对签名生成模块所生成的签名进行验证,所述设备资源终端信任链构建模块与设备资源终端内部完整性验证模块相连接,在设备资源终端信任链构建模块对终端内部的信任链构建完成后,设备资源终端内部完整性验证模块对终端内部的完整性进行验证,所述设备资源终端内部完整性验证模块与云制造设备资源终端可信接入模型模块相连接,验证完成后,云制造设备资源终端可信接入模型模块使设备资源终端与云服务器实现信息交互。

6、进一步的,所述参数选择模块先选择安全的参数。d=(q,fr,a,b,g,n,h),输入有限域大小q,随机产生fp上的一条安全椭圆曲线e:y2=x3+ax+b(modp),在椭圆曲线上寻找一个基点g,g不可以任意改变,取素数n>2160且选择私钥x∈[1,n-1],计算公钥q=dg,若y=o,则重新选择私钥,将d=(q,fr,a,b,g,n,h),q,sha1公开,d保密。

7、在前述方案的基础上,所述签名生成模块通过签名者利用上面的参数对消息进行签名,在签名的过程中会选择随机数k∈[1,n-1],并计算kg=(x1,y1),r=x1modn,同时计算=sha1(m),然后计算s=(er)-1(k+d)modn,最后得到签名结果为(r,s)。

8、作为本发明在进一步的方案,所述签名验证模块会验证(r,s)是对消息的签名,并进行检验,检验r,s∈[1,n-1],若不成立,返回拒绝签名,并计算e=sha1(m),同时计算w=(er)smodn,那么就有公(er)s=(k+d)modn成立,然后计算wg-q=(x2,y2),最后计算v=x2modn,若v=r,则接受该签名,否则拒绝该签名。

9、进一步的,所述设备资源终端信任链构建模块引入第三方可信平台模块tpm,将具备度量功能的相关执行代码存放于tpm的安全私有存储区域中,该区域受到tpm安全技术保护,设定其在任何情况下均不会受到非法入侵及篡改,则bootloader代码可以成为整个设备资源终端启动过程中的信任起点,提供最初始的信任状态,设备资源终端通过电源加电启动后,在系统初始化阶段,使用sha-256算法计算度量值,并将度量值存储到tpm模块中的安全存储区域,其次从处理器片内rom镜像的启动引导代码,引导设备资源终端开始执行bootloader代码,并将其加载到设备内存中,在引导加载程序(bootloader)阶段,对引导加载程序的二进制镜像文件进行度量,使用sha-256算法,计算文件的哈希值,以获取文件的唯一表示,哈希值将被用作引导加载程序的度量值,将引导加载程序的度量值存储在安全位置(tpm(trusted platform module)可信平台模块),引导加载程序度量后,系统继续读取内核的二进制镜像文件,对内核的二进制内容使用sha-256哈希算法计算其度量值,将内核的度量值存储在安全位置,引导加载程序度量后,系统继续读取内核的二进制镜像文件,对内核的二进制内容使用sha-256哈希算法计算其度量值,将内核的度量值存储在安全位置,完成初始化阶段,设备资源终端启动完毕,准备执行各项身份认证。

10、在前述方案的基础上,所述设备资源终端内部完整性验证模块在系统初始化阶段,生成椭圆曲线签名算法所需的密钥对,这包括一个私钥和一个对应的公钥,私钥用于对数据进行签名,而公钥用于验证签名的真实性,通过处理器片内rom镜像的启动引导代码,引导设备资源终端开始执行bootloader代码,并将其加载到设备内存中,在引导加载程序(bootloader)阶段,使用sha-256算法,计算文件的哈希值,以获取文件的唯一表示,哈希值将被用作引导加载程序的度量值,对引导加载程序的二进制镜像文件进行度量,使用生成的私钥对引导加载程序的度量值进行签名,得到引导加载程序的数字签名,签名的过程使用椭圆曲线签名算法进行签名,将引导加载程序的数字签名以及公钥存储在安全位置(tpm(trusted platform module)可信平台模块),在后续内核启动阶段,系统检索存储的引导加载程序签名和公钥,并使用公钥对引导加载程序的度量值和签名进行验证,并与在初始化阶段存储在安全空间中的度量值进行比对,验证成功则认为未收到攻击或篡改,允许进入下一阶段,引导加载程序成功验证后,系统继续读取内核的二进制镜像文件,对内核的二进制内容使用sha-256哈希算法计算哈希值,使用私钥对计算得到的哈希值进行数字签名,将内核的数字签名和公钥存储在安全位置,在系统服务启动阶段,系统检索存储的内核签名和公钥,并使用公钥对内核的哈希值和签名进行验证,验证成功则认为未收到攻击或篡改,允许进入下一阶段,对系统服务的二进制镜像文件进行度量,计算其哈希值,并使用私钥对哈希值进行签名,将系统服务的数字签名及公钥存储在tpm安全位置,在系统启动阶段,用公钥去对签名进行验证,验证成功则认为未收到攻击或篡改,完成设备资源终端内部完整性度量,允许接入云服务器。

11、作为本发明在进一步的方案,所述云制造设备资源终端可信接入模型模块通过设备资源终端通过接口向云服务器发起接入请求,请求接入云服务器,云服务器接受请求后,向认证服务器发送设备资源终端身份挑战请求,请求认证服务器发起设备资源终端的身份认证挑战,认证服务器接受云服务端的挑战请求后,向申请接入云服务器的设备资源终端发起身份认证挑战,设备资源终端接收到认证服务器发送的挑战信息后,通过接口调用tpm(认证服务),调用tpm中的椭圆曲线签名算法,生成公私钥aik,通过公私钥配合随机数生成功能,完成身份认证,将认证信息返回到认证服务器,身份认证通过后,认证服务器向云服务器反馈请求接入云服务端的设备资源终端的身份信息,并请求完整性度量策略,云服务端向认证服务器发送对设备资源终端的完整性度量策略,认证服务器向设备资源终端发起完整性度量请求,度量完整性状态,将度量值进行签名,并将签名存储在tpm私有存储区,用椭圆曲线签名算法进行解密验证,并与之前存储在安全空间中的度量值进行比对,对比通过接入云服务器,不通过认为被攻击或篡改,则禁止接入,通过接入,设备资源终端与云服务器实现信息交互。

12、本发明的有益效果为:

13、1.本发明通过引用tpm模块的形式构建了整个设备资源终端接入流程的可信,而tpm模块小巧便携,且不需要改变设备资源终端的硬件架构,以tpm为可信中间件,在硬件终端创造一个可信根,并以之为起点经过层层度量构建一条信任链,将信任状态传递给整个设备资源终端,设计了身份验证和完整性度量工资,通过引入椭圆曲线签名算法,保证完整性度量过程的安全可靠,有效的防止篡改数据等常见的安全接入问题。

14、2.本发明实现了设备资源终端的可信接入的相关需求,有效的增加了设备资源终端接入云服务器平台的安全性能。

15、3.本发明密码算法采用了椭圆曲线签名算法与sha-256算法,设备资源终端需要经由sha-256散列后再交由椭圆曲线签名算法进行二次加密,可以在减少计算量的同时提供足够的安全保障,非常适合硬件接入云服务器的应用环境。

16、4.本发明设备资源终端与可信平台模块连接,作为独立于设备资源终端和云服务器的模块,可信模块有自身的电路系统和存储器,不会消耗设备资源终端与云服务器的设备资源终端,也不会对其产生负担,保障了框架的可靠性。

17、5.本发明由于在可信度量完成后仅返回允许或禁止启动的控制信息,所以可以有效地避免针对数据篡改的风险。

本文地址:https://www.jishuxx.com/zhuanli/20240802/236977.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表