一种基于生态脆弱图的Tor中继节点脆弱性评估方法

- 国知局

- 2024-08-02 12:37:07

本发明涉及一种网络中继节点脆弱性评估技术,属于计算机安全(computersecurity)和匿名网络(anonymous network),具体涉及一种基于生态脆弱图的tor中继节点脆弱性评估方法。

背景技术:

1、随着互联网的普及和匿名通信技术的发展,网络用户越来越重视个人隐私和通信安全。传统密码学技术虽然能够在一定程度上保障了数据的机密性和完整性,但却无法有效地隐藏用户通信时所携带的身份信息。因此,为了保护用户隐私,匿名通信技术应运而生,其核心思想在于通过多重中继节点转发技术来避免用户与服务器的直接连接,从而在一定程度上保障用户身份的匿名性。

2、洋葱路由(the onion router,tor)作为匿名通信网络代表,其核心技术在于将消息层层加密包装成像洋葱一样的数据包,并经由一系列网络中继节点转发,每经过一个网络中继节点会将数据包的最外层解密,直至目的地时将最后一层解密并获得原始消息。这一系列的加密包装使得每一个网络中继节点(包含目的地)都只能知道上一个中继节点的位置,而无法知道整个发送路径以及原发送者的地址,从而隐藏了用户身份信息。然而,正是由于其优秀的匿名性,tor网络也成为了不法分子进行违法犯罪活动的温床,给网络执法部门带来了巨大的挑战。

3、在面对tor网络中的匿名追踪溯源问题时,无论是流关联分析技术还是数据包标记方案,均需在中继节点可控的前提下实现,因此存在对tor中继节点脆弱性进行评估的需要。通过借鉴生态脆弱图的概念,可以建立起一种适用于tor网络的中继节点脆弱性评估方法,从而更好地识别并控制tor网络中的脆弱性中继节点,从而基于可控出入口中继节点实现去匿名化,最终达成部分可控中继节点条件下暗网端到端关联追踪溯源。

技术实现思路

1、有鉴于此,本发明提供了一种基于生态脆弱图的tor中继节点脆弱性评估方法,旨在构建tor网络生态脆弱图以实现对tor中继节点的脆弱性评估,并进一步为相关部门控制脆弱中继节点并实现匿名网络追踪溯源提供有效方案。

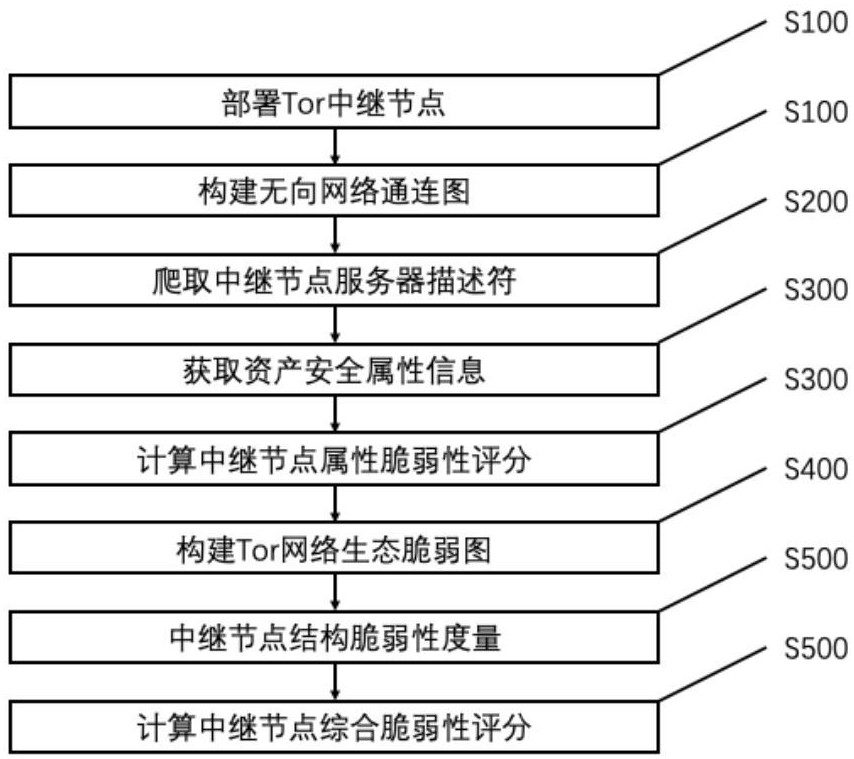

2、一种基于生态脆弱图的tor中继节点脆弱性评估方法,所述方法包括:

3、s100.根据tor project中继节点部署文档,在tor网络中部署一定数量中继节点,并基于tor控制协议实时监控并记录tor网络中存在的网络链路,构建无向网络通连图g;

4、s200.爬取tor metric发布的中继节点服务器描述符,将其中所有中继节点的ip地址整理为中继节点ip列表用于后续扫描分析,并保存部分信息用于后续构图;

5、s300.基于步骤s200中的中继节点ip列表,利用现有网络公开资产测绘平台及漏洞扫描工具,获取每个中继节点ip所对应服务器的详细资产安全属性信息,并利用加权评分规则计算每个中继节点的属性脆弱性评分;

6、s400.基于步骤s100、步骤s200和步骤s300,利用所述网络通连图g、服务器描述符信息、资产安全属性信息和中继节点属性脆弱性评分构建tor网络生态脆弱图vg;

7、s500.基于步骤s400,利用带权中心性度量和图卷积网络算法对tor网络生态脆弱图的中继节点进行结构脆弱性度量,并计算中继节点综合脆弱性评分;

8、进一步的,在步骤s100中,步骤s100具体为:

9、所述中继节点是指参与tor网络的志愿者服务器,主要负责传输和加密用户的通信数据;

10、所述tor控制协议是tor提供用于其他程序与本地运行的tor进程进行通信的一种协议,不属于tor 洋葱路由协议;

11、所述网络通连图是以中继节点ip地址为中继节点,以中继节点链路连接关系为边的无向图g;

12、s110.确定所需部署中继节点类型,可选择的中继节点类型有入口中继节点、中间中继节点和出口中继节点;

13、s120.根据tor支持的服务器平台类型选择对应的方法设置新的tor中继节点;

14、s130.基于tor控制协议,通过socket连接到tor进程并发送新建链路指令来操作tor客户端,接收指令执行之后返回的链路连接信息;

15、s140.重复上述步骤s130,不断获取新的链路连接信息,并根据<中继节点ip,中继节点ip,链路连接>的方式生成网络通连图g。

16、进一步的,在步骤s200中,步骤s200具体为:

17、所述tor metric是一个tor项目提供的公开数据平台,旨在收集、分析和展示tor网络的各种统计和性能数据;

18、所述中继节点服务器描述符是中继节点提供的一种包含ip地址和其他自身基本信息的描述文件。

19、进一步的,在步骤s300中,步骤s300具体为:

20、所述公开网络资产测绘平台为一种用于发现、识别和管理组织在互联网上所有公开可见资产的工具,包括daydaymap、unicsm、360或hunter;

21、所述漏洞扫描工具是用于检测计算机系统、网络和应用程序中安全漏洞的安全工具,包括openvas或nessus;

22、所述资产安全属性信息是用于描述资产相关安全特性和状态的信息,包括操作系统名称、是否为物联网设备、开放端口、防火墙或cdn、地域信息、组件数量和版本号、web响应状态码、web响应头信息和漏洞信息共9种;

23、s310.利用公开资产测绘平台和漏洞扫描工具,获取中继节点ip列表中每个中继节点ip所对应服务器的资产安全属性信息;

24、s320.根据预定义加权评分规则,对每个安全属性进行评分;

25、s330.对每个安全属性信息加权,并计算出每个中继节点的属性脆弱性评分,公式如下:

26、

27、其中,为所求属性脆弱性评分,为每个安全属性所对应的权重,为每个安全属性所对应的评分。

28、进一步的,在步骤s310中,步骤s310包括以下步骤:

29、s311.利用公开资产测绘平台对中继节点ip列表中的ip进行查询,获取每个中继节点ip所对应服务器的操作系统名称、是否为物联网设备、开放端口、防火墙或cdn、地域信息、组件数量和版本号、web响应状态码和web响应头信息;

30、s312.利用漏洞扫描工具对中继节点ip列表中的ip进行扫描,获取每个中继节点ip所对应服务器的漏洞信息。

31、进一步的,在步骤s400中,步骤s400具体为:

32、s410.基于步骤s100和步骤s200,在网络通连图g的基础上,为具有相同服务器描述符的中继节点添加边关系<中继节点ip,中继节点ip,相同服务器描述符>生成图g',所述相同服务器描述符包括运营者联系信息和家族信息两种;

33、s420.基于步骤410和步骤步骤300,在图g'的,为具有相同资产安全属性信息的中继节点添加边关系<中继节点ip,中继节点ip,相同资产安全属性信息符>生成图g'',所述相同资产安全属性信息为地域信息中包含的地点、州/省和国家;

34、s430.基于步骤420,为图g''中不同类型的边关系添加不同的权重;

35、s440.基于步骤s100和步骤s300,为图g''每个中继节点添加属性脆弱性评分作为中继节点属性,最终构建tor网络生态脆弱图vg。

36、进一步的,在步骤430中,步骤s430包括以下步骤:

37、s431.为图g''中<中继节点ip,中继节点ip,链路连接>添加权重为0.4;

38、s432.为图g''中<中继节点ip,中继节点ip,相同服务器描述符>添加权重为0.3;

39、s433.为图g''中<中继节点ip,中继节点ip,相同资产安全属性信息>添加权重为0.3。

40、s500.基于步骤400,利用带权中心性度量和图卷积网络算法对tor网络生态脆弱图的中继节点进行结构脆弱性度量,并计算中继节点综合脆弱性评分;

41、进一步的,在步骤s500中,步骤s500具体为:

42、s510.利用多种带权中心性度量算法,对tor网络生态脆弱图vg中每个中继节点进行中心性度量并获得中心性度量分数,所述带权中心性度量算法包括带权度中心性、带权介数中心性、带权接近中心性和带权pagerank分数;

43、s520.利用图卷积网络,对图中每个中继节点进行归一化向量表征,并使用l2范数计算向量欧几里得长度;

44、s530.利用属性脆弱性评分,中心性度量分数,欧几里得长度进行加权求和,计算出每个中继节点的综合脆弱性评分,公式如下:

45、

46、进一步的,在步骤s510中,步骤s510包括以下步骤:

47、s511.对每个中继节点计算带权度中心性,公式如下:

48、

49、其中,是与节点相连的节点集合,是从节点到节点的边的权重;

50、s512.对每个中继节点计算介数中心性,公式如下:

51、

52、其中,是节点和之间的最短路径数量,是节点和之间通过节点的最短路径数量;

53、s513.对每个中继节点计算接近中心性,公式如下:

54、

55、其中,是节点到的最短路径的权重;

56、s514.对每个中继节点计算pagerank分数,公式如下:

57、

58、其中,是图中节点的总数,是pagerank分数中的阻尼系数,是从节点到节点的边的权重,是与节点 相连的节点集合;

59、s515.分别中继节点的多种带权中心性度量进行归一化处理,并求其平均值作为中继节点中心性度量分数,所述归一化处理公式如下:

60、

61、其中,代表某对中继节点的某类带权中心性度量分数,代表对所有中继节点的某类带权中心性度量分数集合。

62、进一步的,在步骤s520中,步骤s520包括以下步骤:

63、s521.利用图卷积网络,对tor网络生态脆弱图vg中每个中继节点进行嵌入并获取归一化向量表征;

64、s522.使用l2范数计算向量欧几里得长度,公式如下:

65、

66、其中,是一个包含个元素的向量。

本文地址:https://www.jishuxx.com/zhuanli/20240802/237005.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。