秘密管理的制作方法

- 国知局

- 2024-09-14 14:27:45

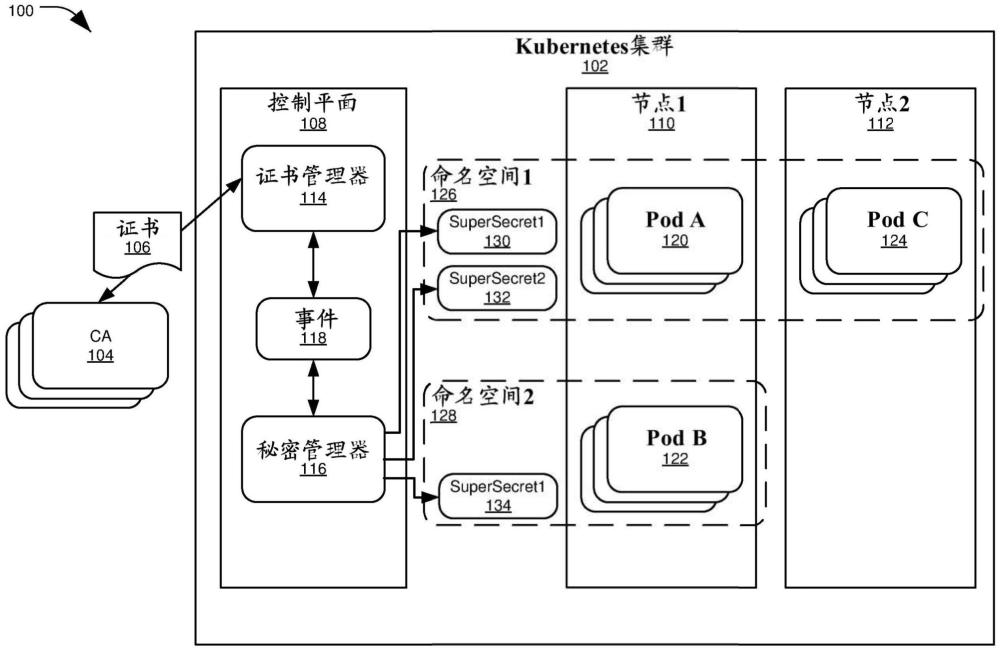

本技术的各种实施例一般涉及诸如kubernetes(有时被风格化为k8s)之类的软件容器环境内的秘密的管理。更具体地,本技术的实施例涉及用于添加或移除来自应用pod(容器荚)的秘密而无需重启应用pod的系统和方法。

背景技术:

1、在诸如kubernetes之类的容器化软件环境中,秘密可以是包含诸如数字证书、键(key)或密码之类的敏感数据的数据对象。计算pod或应用可以利用秘密来访问或控制对受限资源的访问,诸如通过提供令牌或数字认证证书。为了向pod或应用提供对秘密的访问,可能需要将秘密挂载(mount)到pod或软件,从而创建可由pod或应用访问的目录或卷。然而,添加新秘密或移除现有秘密可能需要重启pod和相关联的微服务或应用。以这种方式重启pod可能导致服务影响或潜在的服务停机,从而降低服务的质量并使客户满意度降级。因而,存在对改进的秘密管理的需要。

2、本节中提供的信息是作为背景信息呈现的,并且仅用于协助对本公开的任何理解。关于上述任何内容是否可被适用为关于本公开的现有技术尚未做出确定和断言。

技术实现思路

1、提供本技术实现要素:是为了以简化的形式介绍选取的部分概念,这些概念将在下面的具体实施方式中进一步描述。本发明内容不旨在识别要求保护的主题的关键特征或基本特征,也不旨在用作确定要求保护的主题的范围的帮助。

2、本文中的各种实施例涉及用于执行秘密管理的系统、方法和计算机可读存储介质。在实施例中,秘密管理系统可以包括一个或多个处理器,以及在其上存储有指令的存储器,这些指令在由一个或多个处理器执行时使得一个或多个处理器实现秘密管理过程以使得能够在不重启虚拟软件环境的应用pod的情况下将秘密添加到应用pod,秘密包括包含敏感数据的数据对象。秘密管理系统可以在虚拟软件环境中针对第一秘密的创建进行监视,将第一秘密的名称追加到来自第一秘密的键文件以产生追加的键文件,并且将追加的键文件存储到超级秘密,超级秘密包括被配置为包含来自多个秘密的键文件的专用秘密。

3、在一些实施例中,秘密管理系统可以确定第一秘密是否包括所选择的元数据标签,并且响应于第一秘密不包括所选择的元数据标签,不将第一秘密的名称追加到键文件或不将追加的键文件存储到超级秘密。另外,秘密管理系统可以响应于确定第一秘密包括所选择的元数据标签,确定与所选择的元数据标签相关联的第一值以及与第一秘密相关联的第一命名空间,并且确定第一值是否对应于第一命名空间中的现有超级秘密。响应于确定第一值对应于第一命名空间中的现有超级秘密,秘密管理系统可以将追加的键文件存储到作为现有超级秘密的超级秘密。在一些实施例中,秘密管理系统可以检测第二秘密的创建,该第二秘密具有与第二秘密相关联的第二命名空间、所选择的元数据标签、以及与所选择的元数据标签相关联的与第一值相同的第二值。秘密管理系统可以确定第二命名空间是否与第一命名空间相同,并且当第二命名空间与第一命名空间不同时,在第二命名空间中生成新的超级秘密,并且将来自第二秘密的第二追加的键文件存储到新的超级秘密。当第二命名空间与第一命名空间相同时,秘密管理系统可以将来自第二秘密的第二追加的键文件存储到第一命名空间中的超级秘密。响应于确定第一值不对应于第一命名空间中的现有超级秘密,秘密管理系统可以生成超级秘密,包括基于第一值设置超级秘密的名称,并且在应用pod的初始化期间将超级秘密挂载到应用pod,包括将追加的键文件存储到应用pod可访问的目录。在一些实施例中,秘密管理系统可以在虚拟软件环境中检测第二秘密的创建,将第二秘密的第二名称追加到来自第二秘密的第二键文件以产生第二追加的键文件,并且将第二追加的键文件存储到超级秘密。在另一个示例实施例中,秘密管理系统可以在证书管理器处接收数字证书,并且经由证书管理器基于数字证书生成第一秘密。在一些实施例中,秘密管理系统可以发起作为kubernetes集群的虚拟软件环境,在kubernetes集群的发起之后发起应用pod,在应用pod的发起期间将超级秘密挂载到应用pod,在不重启应用pod的情况下将秘密键文件添加到超级秘密,并且在不重启应用pod的情况下从超级秘密移除秘密键文件。

4、在替代实施例中,一种方法可以包括操作秘密管理系统以使得能够在不重启虚拟软件环境的应用pod的情况下将秘密添加到应用pod,秘密包括包含敏感数据的数据对象,所述操作包括在虚拟软件环境中针对第一秘密的创建进行监视,将第一秘密的名称追加到来自第一秘密的键文件以产生追加的键文件,并且将追加的键文件存储到超级秘密,超级秘密包括被配置为包含来自多个秘密的键文件的专用秘密。

技术特征:1.一种秘密管理系统,包括:

2.根据权利要求1所述的秘密管理系统,还包括在执行时使所述一个或多个处理器执行以下操作的指令:

3.根据权利要求2所述的秘密管理系统,还包括在执行时使所述一个或多个处理器执行以下操作的指令:

4.根据权利要求3所述的秘密管理系统,还包括在执行时使所述一个或多个处理器执行以下操作的指令:

5.根据权利要求4所述的秘密管理系统,还包括在执行时使所述一个或多个处理器执行以下操作的指令:

6.根据权利要求3所述的秘密管理系统,还包括在执行时使所述一个或多个处理器执行以下操作的指令:

7.根据权利要求6所述的秘密管理系统,还包括在执行时使所述一个或多个处理器执行以下操作的指令:

8.根据权利要求1所述的秘密管理系统,还包括在执行时使所述一个或多个处理器执行以下操作的指令:

9.根据权利要求1所述的秘密管理系统,还包括在执行时使所述一个或多个处理器执行以下操作的指令:

10.根据权利要求1所述的秘密管理系统,还包括在执行时使所述一个或多个处理器执行以下操作的指令:

11.一种方法,包括:

12.根据权利要求11所述的方法,还包括:

13.根据权利要求12所述的方法,还包括:

14.根据权利要求12所述的方法,还包括:

15.根据权利要求14所述的方法,还包括:

16.根据权利要求14所述的方法,还包括:

17.根据权利要求11所述的方法,还包括:

18.根据权利要求11所述的方法,还包括:

19.根据权利要求11所述的方法,还包括:

20.根据权利要求11所述的方法,还包括:

技术总结本公开涉及秘密管理。本技术的各种实施例一般涉及用于在虚拟或容器化软件环境中管理秘密的系统和方法。秘密管理系统可以使得能够在不重启虚拟软件环境的应用pod的情况下将秘密添加到应用pod,其中秘密可以包括包含敏感数据的数据对象。秘密管理过程可以在虚拟软件环境中针对第一秘密的创建进行监视,将第一秘密的名称追加到来自第一秘密的键文件以产生追加的键文件,并将追加的键文件存储到超级秘密,超级秘密包括被配置为包含来自多个秘密的键文件的专用秘密。技术研发人员:R·朱内贾,S·派受保护的技术使用者:甲骨文国际公司技术研发日:技术公布日:2024/9/12本文地址:https://www.jishuxx.com/zhuanli/20240914/294197.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表