一种支持抗量子密码的国密IPSec安全通信方法与流程

- 国知局

- 2024-09-14 14:39:28

本发明涉及信息安全,更具体的说是涉及一种支持抗量子密码的国密ipsec安全通信方法。

背景技术:

1、随着量子计算技术的快速发展,传统的公钥加密算法(如rsa和ecc)面临着被量子计算机攻破的风险。量子计算机的强大计算能力可以在极短时间内破解现有的许多密码系统,这对信息安全构成了巨大威胁。国密算法(sm系列算法)作为国家密码标准,在信息安全领域得到了广泛应用。然而,为了应对未来量子计算带来的挑战,有必要在现有国密ipsec协议中引入抗量子密码技术,以增强其抗量子攻击能力。

2、ipsec(internet protocol security)是一种用于保护互联网协议通信的框架,其中的ike(internet key exchange)协议负责建立和维护安全关联(sa)。目前,ipsec协议主要采用国密算法(如sm2、sm3、sm4)进行加密和认证,但这些算法在量子计算机面前同样面临威胁。因此,研究和设计一种在国密ipsec中集成抗量子密钥交换和签名算法的方法,具有重要的现实意义和应用价值。

技术实现思路

1、有鉴于此,本发明提供了一种支持抗量子密码的国密ipsec安全通信方法,可增强ipsec协议在量子计算时代的安全性,实现通信过程中的双重保护。

2、为了实现上述目的,本发明采用如下技术方案:

3、一种支持抗量子密码的国密ipsec安全通信方法,包括:

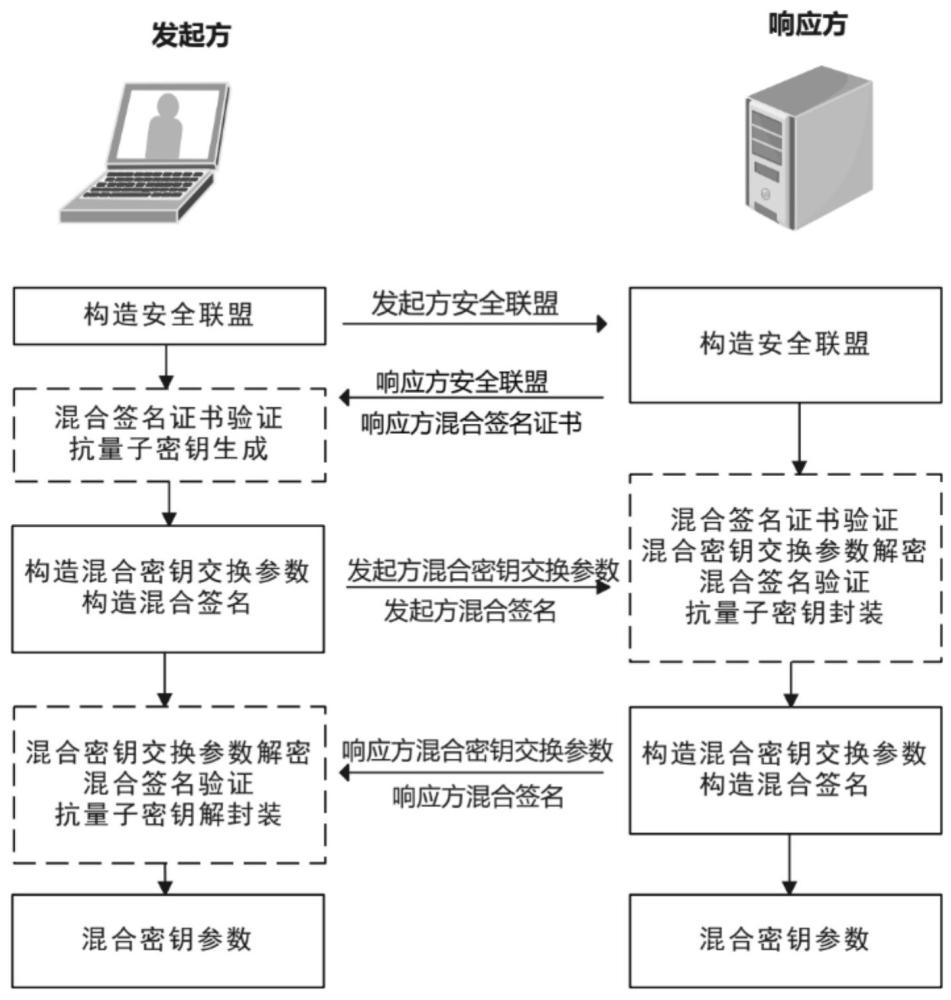

4、响应方收到发起方发送的安全联盟载荷之后,将自己的预先申请的同时具有抗量子签名与国密签名的混合签名的签名证书和混合签名的加密证书发送给发起方;

5、发起方利用根证书对响应方的混合签名双证书进行验证,并生成抗量子密钥封装算法临时密钥;

6、发起方根据抗量子密钥封装算法临时密钥构造混合密钥交换参数和混合签名,并发送给响应方;

7、响应方从混合密钥交换参数中提取发起方预先申请的同时具有抗量子签名与国密签名的混合签名的签名证书和混合签名的加密证书,利用根证书对发起方的混合签名双证书进行验证;对发起方构造的混合密钥交换参数进行解密,得到发起方的交换数据;对发起方的混合签名进行验证;进行抗量子密钥封装算法的密钥封装操作,得到临时密文与抗量子临时共享密钥ss;

8、响应方根据临时密文构造混合密钥交换参数和混合签名,并发送给发起方;

9、发起方对响应方的混合密钥交换参数进行解密,得到响应方的交换数据;对响应方的混合签名进行验证;进行抗量子密钥封装算法的 密钥解封装操作,得到抗量子临时共享密钥ss;

10、发起方和响应方均根据抗量子临时共享密钥ss生成各自的混合密钥参数,基于各自的混合密钥参数进行后续密钥派生。

11、进一步的,发起方对响应方的混合签名双证书进行验证的过程包括:

12、发起方利用根证书中的国密非对称算法签名公钥验证响应方签名证书的国密签名,利用根证书的抗量子签名公钥验证响应方签名证书的抗量子签名;只有两个签名全部验证通过,才继续进行后续步骤,否则发起方中断连接;

13、发起方利用根证书中的国密非对称算法签名公钥验证响应方加密证书的国密签名,利用根证书的抗量子签名公钥验证响应方加密证书的抗量子签名;只有两个签名全部验证通过,才继续进行后续步骤,否则发起方中断连接;

14、响应方对发起方的混合签名双证书进行验证的过程包括:

15、响应方从混合密钥交换参数中提取发起方预先申请的同时具有抗量子签名与国密签名的混合签名的签名证书和混合签名的加密证书,利用根证书中的国密非对称算法签名公钥验证发起方签名证书的国密签名,利用根证书的抗量子签名公钥验证发起方签名证书的抗量子签名;只有两个签名全部验证通过,才继续进行后续步骤,否则响应方中断连接;

16、响应方利用根证书中的国密非对称算法签名公钥验证发起方加密证书的国密签名,利用根证书的抗量子签名公钥验证发起方加密证书的抗量子签名;只有两个签名全部验证通过,才继续进行后续步骤,否则响应方中断连接。

17、进一步的,发起方通过执行抗量子密钥封装算法的密钥生成操作获得抗量子密钥封装算法临时密钥(pkpqce_i, skpqce_i),其中,pkpqce_i表示发起方的抗量子密钥封装算法临时公钥,skpqce_i表示抗量子密钥封装算法临时私钥。

18、进一步的,发起方从响应方的加密证书中获取国密码非对称算法加密公钥pub_enc_r,构造混合密钥交换参数:mixxchi=xchi||pkpqce_i;

19、其中xchi=asymmetric_enc(ski, pub_enc_r)||symmetric_enc(ni,ski)||symmetric_enc(idi,ski)||mixcert_sig_i|| mixcert_enc_i;

20、mixxchi表示发起方构造的混合密钥交换参数,xchi表示发起方的国密ipsec密钥交换参数,||表示链接符号,asymmetric_enc()表示国密非对称算法加密操作,ski表示发起方随机选取的国密对称算法密钥,pub_enc_r表示响应方的国密非对称算法加密公钥,其从响应方的混合签名的加密证书中提取,symmetric_enc表示国密对称算法加密操作,ni表示发起方的随机数,idi表示发起方的身份标识,pkpqce_i表示发起方的抗量子密钥封装算法临时公钥,mixcert_sig_i表示发起方的混合签名的签名证书,mixcert_enc_i表示发起方的混合签名的加密证书。

21、进一步的,发起方构造的混合签名表示为:mixsigi=sigi||sigpqc_i;

22、其中,sigi=asymmetric_sign(mi,priv_sig_i),sigpqc_i= pqc_sign(mi,skpqcs_i),mi=ski||ni||idi||mixcert_enc_i||pkpqce_i;

23、sigi表示发起方的国密ipsec签名,sigpqc_i表示发起方的抗量子签名,mixsigi表示发起方构造的混合签名;asymmetric_sign()表示国密非对称算法签名操作,pqc_sign表示抗量子签名操作,mi表示发起方的待签名消息,priv_sig_i表示发起方的国密非对称算法签名私钥,skpqcs_i表示发起方的抗量子签名私钥,ski表示发起方随机选取的对称密钥,ni表示发起方的随机数,idi表示发起方的身份标识,mixcert_enc_i表示发起方的混合签名的加密证书;pkpqce_i表示发起方的抗量子密钥封装算法临时公钥。

24、进一步的,响应方对发起方构造的混合密钥交换参数进行解密的过程包括:

25、响应方从发起方的混合密钥交换参数mixxchi中提取国密ipsec密钥交换参数xchi,利用自己的国密非对称算法加密私钥priv_enc_r解密xchi的国密非对称算法加密部分,获取发起方随机选取的国密对称算法密钥ski,利用ski解密xchi的国密对称算法加密部分,获取发起方的随机数ni与身份标识idi;

26、响应方对发起方构造的混合签名进行验证的过程包括:

27、从发起方的混合密钥交换参数中提取发起方的抗量子密钥封装算法临时公钥pkpqce_i,利用解密获得的参数重构发起方的待签名消息mi= ski||ni||idi||mixcert_enc_i||pkpqce_i;

28、从发起方的混合签名的签名证书中获取发起方的国密非对称算法签名公钥pub_sig_i与发起方的抗量子签名公钥pkpqcs_i,并从发起方的混合签名中提取国密ipsec签名sigi与抗量子签名sigpqc_i;

29、利用mi、pub_sig _i对签名sigi的有效性进行验证,利用mi、pkpqcs_i对签名sigpqc_i的有效性进行验证,只有两个签名同时验证通过,才继续进行后续步骤,否则响应方中断连接;

30、响应方进行抗量子密钥封装算法的密钥封装操作,表示为:(ct,ss)= pqc_enc(pkpqce_i);

31、其中,pqc_enc()表示抗量子密钥封装算法的密钥封装操作,ct表示抗量子密钥封装算法临时密文,ss表示抗量子临时共享密钥。

32、进一步的,响应方从发起方的加密证书中获取国密码非对称算法加密公钥pub_enc_i,构造的混合密钥交换参数表示为:mixxchr=xchr||ct;

33、其中xchr=asymmetric_enc(skr, pub_enc_i)||symmetric_enc(nr,skr)||symmetric_enc(idr,skr);

34、mixxchr表示响应方构造的混合密钥交换参数,xchr表示响应方的国密ipsec密钥交换参数,asymmetric_enc()表示国密非对称算法加密操作,skr表示响应方随机选取的国密对称算法密钥,pub_enc_i表示发起方的国密非对称算法加密公钥,其从发起方的混合签名的加密证书中提取,symmetric_enc表示国密对称算法加密操作,nr表示响应方的随机数,idr表示响应方的身份标识,ct表示抗量子密钥封装算法临时密文。

35、进一步的,响应方构造的混合签名表示为:mixsigr=sigr||sigpqc_r,其中,sigr=asymmetric_sign(mr,priv_sig_r),sigpqc_r= pqc_sign(mr,skpqcs_r),mr=skr||nr||idr||mixcert_enc_r||ct;

36、mixsigr表示响应方构造的混合签名,sigr表示响应方的国密ipsec签名,sigpqc_r表示响应方的抗量子签名,mr表示响应方的待签名消息,priv_sig_r表示响应方的国密非对称算法签名私钥,skpqcs_r表示响应方的抗量子签名私钥,skr表示响应方随机选取的国密对称算法密钥,nr表示响应方的随机数,idr表示响应方的身份标识,mixcert_enc_r表示响应方的混合签名的加密证书。

37、进一步的,发起方对响应方的混合密钥交换参数进行解密的过程包括:

38、发起方从响应方的混合密钥交换参数mixxchr中提取国密ipsec密钥交换参数xchr,利用自己的国密非对称算法加密私钥priv_enc_i解密xchr的国密非对称算法加密部分,获取响应方随机选取的国密对称算法密钥skr,利用skr解密xchr的国密对称算法加密部分,获取发起方的随机数nr与身份标识idr;

39、发起方对响应方的混合签名进行验证的过程包括:

40、从响应方的混合密钥交换参数中提取抗量子密钥封装算法临时密文ct,利用解密获得的参数重构响应方的待签名消息mr=skr||nr||idr||mixcert_enc_r||ct;

41、从响应方的混合签名的签名证书中提取响应方的国密非对称算法签名公钥pub_sig_r与响应方的抗量子签名公钥pkpqcs_r,并从响应方的混合签名中提取国密ipsec签名sigr与抗量子签名sigpqc_r;

42、利用mr、pub_sig_r对签名sigr的有效性进行验证,利用mr、pkpqcs_r对签名sigpqc_r的有效性进行验证,只有两个签名同时验证通过,才继续进行后续步骤,否则发起方中断连接。

43、发起方进行抗量子密钥封装算法的密钥解封装操作为:ss= pqc_dec(ct,skpqce_i);

44、其中,pqc_dec()表示抗量子的密钥封装算法的密钥解封装操作,ss为抗量子临时共享密钥。

45、进一步的,发起方和响应方生成各自的混合密钥参数的过程为:

46、发起方和响应方根据gm/t0022-2014规范中国密ipsec协议步骤生成基本密钥参数skeyid,并根据抗量子临时共享密钥ss生成混合密钥参数mixskeyid=skeyid||ss;

47、其中,mixskeyid表示混合密钥参数,后续gm/t0022-2014的密钥派生步骤参数完全基于此混合密钥参数 。

48、经由上述的技术方案可知,与现有技术相比,本发明具有以下有益效果:

49、1、本发明通过在国密ipsec协议中引入抗量子密钥封装和抗量子签名,不仅显著提高了系统的抗量子攻击能力,而且在现阶段和未来的量子计算环境中都能提供可靠的安全保障,可以被用在密码卡、密码机、网关、ca等密码产品中,用以抵抗量子攻击的威胁。

50、2、本发明通过双重保护机制的引入,确保了在量子计算技术逐步成熟和普及过程中,系统能够平稳过渡并保持高水平的安全性。这种方法为信息安全领域提供了一种切实可行的解决方案,具有重要的应用价值和推广前景。

本文地址:https://www.jishuxx.com/zhuanli/20240914/295340.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。