基于溯源图的威胁检测及响应模型的构建方法及系统

- 国知局

- 2024-12-06 12:14:17

本发明涉及网络安全防护,尤其涉及一种基于溯源图的威胁检测及响应模型的构建方法及系统。

背景技术:

1、近年来,网络攻击的数量显著增加,针对各种系的关键信息基础设施的攻击越来越频繁,同时在攻击过程中呈现的手法也越来越先进,也产生了具有目的明确、持续时间长、隐蔽性好、技术先进等特点的高级持续性威胁(advancedpers i stent threat,apt)。

2、现有的威胁检测方法一般是网络安全人员借助溯源图技术,以识别出攻击者的战术技术程序,但是该检测方法依赖于静态的规则且更新滞后,无法根据新出的攻击方式进行动态调整,同时缺乏针对图中具有攻击特性的节点提出具体优化和缓解建议的能力。

技术实现思路

1、本发明的目的在于提供一种基于溯源图的威胁检测及响应模型的构建方法及系统,旨在解决传统威胁检测方法难以适用于存在多变化威胁的系统环境,即不能根据新出的攻击方式进行动态调整的问题。

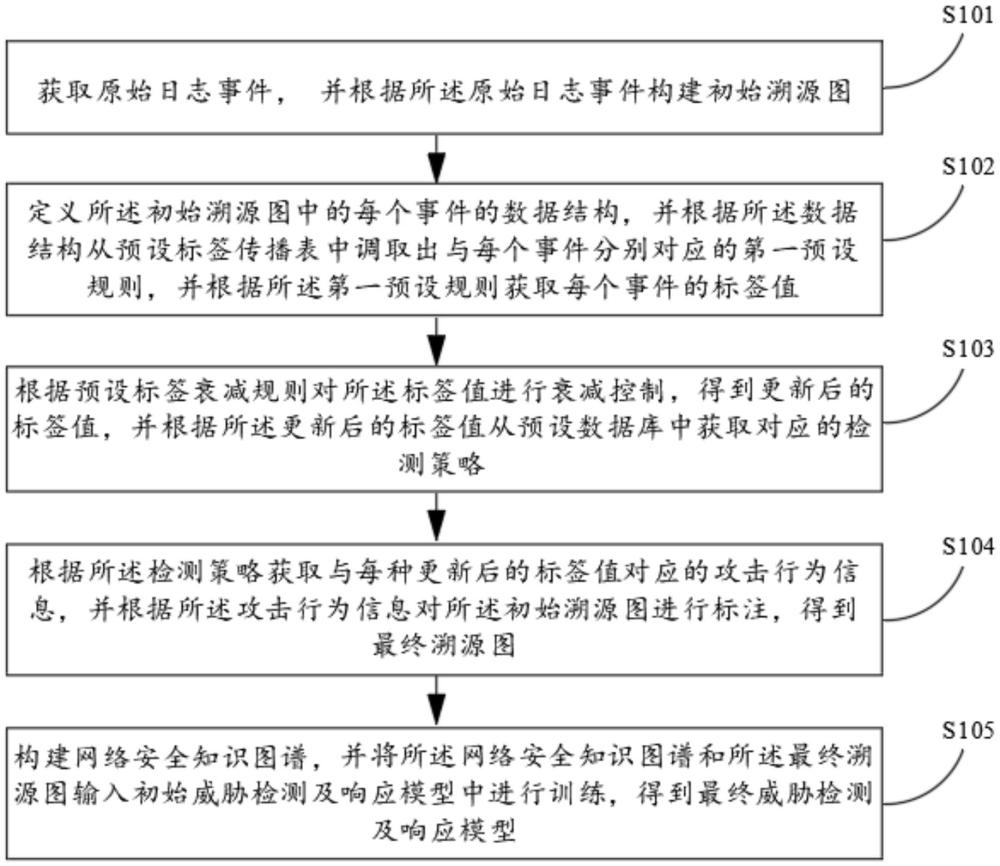

2、第一方面,本发明提供一种基于溯源图的威胁检测及响应模型的构建方法,所述方法包括:

3、获取原始日志事件,并根据所述原始日志事件构建初始溯源图;

4、定义所述初始溯源图中的每个事件的数据结构,并根据所述数据结构从预设标签传播表中调取出与每个事件分别对应的第一预设规则,并根据所述第一预设规则获取每个事件的标签值;

5、根据预设标签衰减规则对所述标签值进行衰减控制,得到更新后的标签值,并根据所述更新后的标签值从预设数据库中获取对应的检测策略;

6、根据所述检测策略获取与每种更新后的标签值对应的攻击行为信息,并根据所述攻击行为信息对所述初始溯源图进行标注,得到最终溯源图;

7、构建网络安全知识图谱,并将所述网络安全知识图谱和所述最终溯源图输入初始威胁检测及响应模型中进行训练,得到最终威胁检测及响应模型。

8、进一步地,所述获取原始日志事件,并根据所述原始日志事件构建初始溯源图的步骤包括:

9、所述原始日志事件中包含至少一个事件,对所述原始日志事件进行信息提取,得到与每种事件对应的至少一种系统实体以及系统实体之间的关系;

10、以所述系统实体为边,以所述系统实体之间的关系为节点,构建初始溯源图。

11、进一步地,所述定义所述初始溯源图中的每个事件的数据结构,并根据所述数据结构从预设标签传播表中调取出与每个事件分别对应的第一预设规则,并根据所述第一预设规则获取每个事件的标签值的步骤包括:

12、所述数据结构包括事件类型以及与所述事件类型对应的事件主体类型,所述事件类型包括创建、读取、写入、加载、执行、注入,所述事件主体类型包括良性主体、可疑主体、可疑环境主体;

13、若所述事件类型为创建,则所有事件主体类型下的第一预设规则相同,具体为:x.dtag=s.dtag

14、若所述事件类型为读取,则所有事件主体类型下的第一预设规则相同,具体为:s.dtag=min(s.dtag,x.dtag)

15、若所述事件类型为写入,当事件主体类型为良性主体时,第一预设规则为:x.dtag=min(s.dtag+ab,x.dtag);当事件主体类型为可疑主体,第一预设规则为:x.dtag=min(s.dtag,x.dtag);当事件主体类型为可疑环境主体,第一预设规则为x.dtag=min(s.dtag+ae,x.dtag);

16、若所述事件类型为加载,则所有事件主体类型下的第一预设规则相同,具体为:s.stag=min(s.stag,x.itag),s.dtag=min(s.dtag,x.dtag);

17、若所述事件类型为执行,当事件主体类型为良性主体时,第一预设规则为:s.stag=x.itag,s.dtag=<1.0,1.0>;当事件主体类型为可疑主体时,第一预设规则为:s.stag=min(x.itag,susp_env),s.dtag=min(s.dtag,x.dtag);当事件主体类型为可疑环境主体时,第一预设规则为:s.dtag==x.itag,s.dtag=min(s.dtag,x.dtag);

18、若所述事件类型为注入,则所有事件主体类型下的第一预设规则相同,具体为:s′.stag=min(s′.stag,s.itag),s′.dtag=min(s.dtag,s′.dtag);

19、其中,x.dtag表示对应事件下的被执行对象的数据标签值,s.dtag表示对应事件下的实体的数据标签值,s.stag表示对应事件下的实体的主体标签值,s′.stag表示对应事件下实体注入到另一个实体的数据标签值,ab、ae均表示修正值,x.itag表示对应事件下的被执行对象的完整性标签值。

20、进一步地,所述根据预设标签衰减规则对所述标签值进行衰减控制,得到更新后的标签值的步骤包括:

21、对于事件主体类型为良性主体的所有事件,根据以下公式进行标签衰减:

22、s″.dtag=max(s.dtag,db·s.dtag+(1-db)·tqb)

23、对于事件主体类型为可疑环境主体的所有事件,根据以下公式进行标签衰减:

24、s″.dtag=max(s.dtag,de·s.dtag+(1-de)·tqe)

25、其中,s″.dtag表示更新后的标签值,db、de分别表示在良性主体和可疑环境主体下的衰减系数,取值均在0到1之间,tqb和tqe分别表示在良性主体和可疑环境主体下的期望标签值。

26、进一步地,所述根据所述更新后的标签值从预设数据库中获取对应的检测策略的步骤包括:

27、根据更新后的标签值获取实体或被执行对象下的完整性标签值,并从所有的完整性标签值中筛选出符合为可疑等级的完整性标签值;

28、根据可疑等级的完整性标签值从预设数据库中获取对应的检测策略信息,所述检测策略信息包括名称信息、描述信息以及操作信息。

29、进一步地,所述构建网络安全知识图谱,并将所述网络安全知识图谱和所述最终溯源图输入初始威胁检测及响应模型中进行训练,得到最终威胁检测及响应模型的步骤包括:

30、收集网络安全数据,所述网络安全数据包括攻击模式、漏洞类型、攻击策略;

31、根据所述网络安全数据构建包含实体与实体之间的关系的网络安全知识图谱。

32、第二方面,本发明提供一种基于溯源图的威胁检测及响应模型的构建系统,所述系统包括:

33、数据获取模块,用于获取原始日志事件,并根据所述原始日志事件构建初始溯源图;

34、标签传播执行模块,用于定义所述初始溯源图中的每个事件的数据结构,并根据所述数据结构从预设标签传播表中调取出与每个事件分别对应的第一预设规则,并根据所述第一预设规则获取每个事件的标签值;

35、标签衰减执行模块,用于根据预设标签衰减规则对所述标签值进行衰减控制,得到更新后的标签值,并根据所述更新后的标签值从预设数据库中获取对应的检测策略;

36、标注模块,用于根据所述检测策略获取与每种更新后的标签值对应的攻击行为信息,并根据所述攻击行为信息对所述初始溯源图进行标注,得到最终溯源图;

37、模型训练模块,用于构建网络安全知识图谱,并将所述网络安全知识图谱和所述最终溯源图输入初始威胁检测及响应模型中进行训练,得到最终威胁检测及响应模型。

38、进一步地,所述数据获取模块还用于:

39、所述原始日志事件中包含至少一个事件,对所述原始日志事件进行信息提取,得到与每种事件对应的至少一种系统实体以及系统实体之间的关系;

40、以所述系统实体为边,以所述系统实体之间的关系为节点,构建初始溯源图。

41、第三方面,本发明提供一种可读存储介质,所述可读存储介质存储一个或多个程序,该程序被处理器执行时实现上述的基于溯源图的威胁检测及响应模型的构建方法。

42、第四方面,本发明提供一种计算机设备,所述计算机设备包括存储器和处理器,其中:

43、所述存储器用于存放计算机程序;

44、所述处理器用于执行存储器上所存放的计算机程序时,实现上述的基于溯源图的威胁检测及响应模型的构建方法。

45、与现有技术相比,本发明具有如下优点:

46、本发明通过结合基于标签的溯源图、大型语言模型(llm)和网络安全知识图谱(kg),以实现对网络安全威胁的检测及响应,进而显著地提升了网络安全威胁检测与响应的精确度和深度。具体为,标签传播和衰减机制可以根据具体的安全需求和系统环境进行调整,以适应多变化下的威胁检测。其次,llm结合溯源图技术使得识别攻击路径和关键攻击节点更加精准,为防御策略提供了精确具体的定位信息。最后,集成知识图谱不仅丰富了模型对网络安全领域知识的掌握,还使得模型能够基于最新的威胁情报提供针对性强的建议及及时的应对策略,进而显著提高安全人员在网络安全威胁检测与响应方面的工作效率。

本文地址:https://www.jishuxx.com/zhuanli/20241204/340140.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表