基于shiro的用户权限安全管理方法、装置、电子设备及介质与流程

- 国知局

- 2024-07-31 23:18:40

本技术涉及数据处理的,尤其是涉及一种基于shiro的用户权限安全管理方法、装置、电子设备及介质。

背景技术:

1、随着技术发展,企业数字化转型的需求越来越大。在数字化转型过程中,涉及员工的用户权限控制,权限控制关系到企业的数据安全等。相关技术中,对于员工的权限控制,难以有效的控制员工权限,容易出现越权访问、越权使用的情况。

技术实现思路

1、为了能够合理划定用户权限,本技术提供一种基于shiro的用户权限安全管理方法、装置、电子设备及介质。

2、本技术提供的一种基于shiro的用户权限安全管理方法采用如下的技术方案:

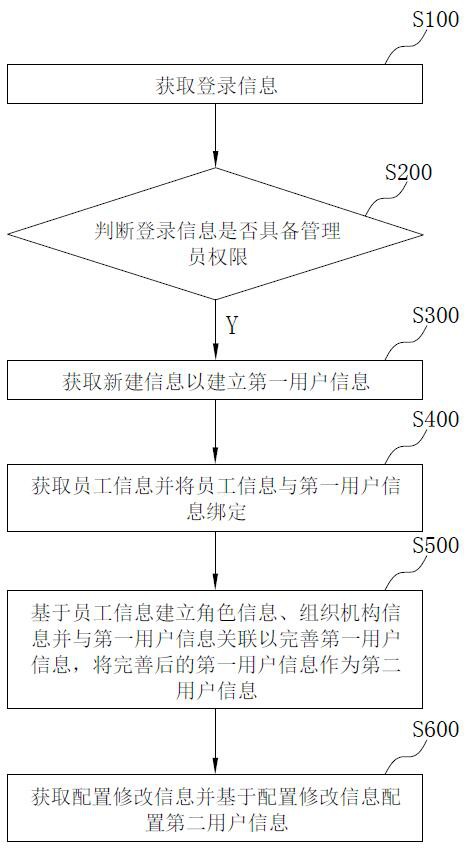

3、一种基于shiro的用户权限安全管理方法,包括:

4、获取登录信息;

5、判断所述登录信息是否具备管理员权限;

6、若所述登录信息具备所述管理员权限,则获取新建信息以建立第一用户信息;

7、获取员工信息并将所述员工信息与所述第一用户信息绑定;

8、基于所述员工信息建立角色信息、组织机构信息并与所述第一用户信息关联以完善所述第一用户信息,将完善后的所述第一用户信息作为第二用户信息;

9、获取配置修改信息并基于所述配置修改信息配置所述第二用户信息。

10、通过采用上述技术方案,判断登录的人员是否具备管理员权限,若具备管理员权限,则表明此人员能够建立新用户并且对新用户进行配置。电子设备获取到建立信息后建立第一用户信息,然后电子设备获取到员工信息并且将员工信息与第一用户信息绑定,即新建的第一用户后续由此员工使用。之后电子设备基于员工信息建立角色信息、组织架构信息并且业余第一用户信息关联,从而实现完善第一用户信息的过程。将完善后的第一用户信息作为第二用户信息,然后电子设备获取配置修改信息并且基于配置修改信息配置第二用户信息,即获取到修改权限等信息,电子设备基于获取到的修改权限等信息对第二用户信息进行配置。

11、可选的,在所述获取配置修改信息之前,还包括:

12、获取配置信息模板;

13、基于所述第二用户信息对所述配置信息模板进行筛选以得到第一配置信息模板;

14、基于所述第一配置信息模板配置所述第二用户信息。

15、通过采用上述技术方案,在电子设备获取配置修改信息之前,电子设备获取配置信息模板,电子设备基于第二用户信息对配置信息模板进行筛选,从而筛选出符合第二用户信息的第一配置信息模板,之后电子设备基于第一配置信息模板配置第二用户信息,以实现智能化配置,简化操作流程,减少人为操作。

16、可选的,所述方法包括:

17、获取历史配置信息;

18、基于所述第二用户信息判断所述历史配置信息中是否存在对应的第一配置信息;

19、若存在所述第一配置信息,则基于所述第二用户信息对所述历史配置信息进行筛选以得到全部所述第一配置信息;

20、获取所述第一配置信息的第一数量;

21、若所述第一数量为一,则基于所述第一配置信息修正第一配置信息模板;

22、若所述第一数量大于一,则提取所述第一配置信息中相同的配置信息并将提取的所述配置信息作为第二配置信息;

23、基于所述第二配置信息修正所述第一配置信息模板。

24、通过采用上述技术方案,电子设备获取历史配置信息,然后电子设备基于第二用户信息判断历史配置信息汇总是否存在对应的第一配置信息,即判断历史配置信息中是否存在对进行配置第二用户信息的配置信息,若存在第一配置信息,则电子设备筛选出全部的第一配置信息,之后电子设备获取第一配置信息的第一数量,若第一数量为一,则电子设备基于第一配置信息修正第一配置信息模板,若第一数量大于一,则提取出第一配置信息中相同的配置信息,并且将提取的配置信息作为第二配置信息,电子设备基于第二配置信息修正第一配置信息模板。对第一配置信息模板进行实时更新,从而使第一配置信息模板能够更好的适配。并且,在第一配置信息的数量大于一时,筛选出其中相同的配置信息来修正第一配置信息模板,能够一定程度的去处其中的特例,以使第一配置信息模板能够更具备普适性。

25、可选的,在所述基于所述第二配置信息修正所述第一配置信息模板之后,还包括:

26、判断是否存在配置更新信息;

27、若存在配置更新信息,则基于所述配置更新信息修正所述第一配置信息模板。

28、通过采用上述技术方案,在电子设备基于第二配置信息修正第一配置信息模板之后,电子设备判断是否存在配置更新信息,即配置信息可能存在添加与删减,若存在配置更新信息,电子设备基于配置更新信息修正第一配置信息模板,即同步更新第一配置信息模板,从而在基于第一配置信息模板对第二用户信息配置时,能够减少操作步骤。

29、可选的,在所述基于所述第二配置信息修正所述第一配置信息模板之前,还包括:

30、对所述历史配置信息按照时间顺序进行排序;

31、提取最后一次的历史配置信息并将提取的所述历史配置信息作为第三配置信息;

32、判断所述第三配置信息是否存在与所述第二配置信息不同的配置信息;

33、若存在,则提取所述第三配置信息与所述第二配置信息不同的配置信息并将提取的配置信息作为第四配置信息;

34、基于所述第四配置信息修改所述第二配置信息。

35、通过采用上述技术方案,在电子设备基于第二配置信息修正第一配置信息模板之前,电子设备对历史配置信息按照时间顺序排序,并且提取最后一次的历史配置信息,将提取的历史配置信息作为第三配置信息,电子设备判断第三配置信息是否存在于第二配置信息不同的配置信息,即判断距当前配置操作最近的一次历史配置信息是否存在于第二配置信息不同的配置信息,若存在,则提取第三配置信息与第二配置信息不同的配置信息,并且将提取的配置信息作为第四配置信息,电子设备基于第四配置信息修正第二配置信息。最近的一次配置中,可能存在新的改动,所以存在不同的配置信息,此时基于第四配置信息修改第二配置信息,能够实现对第二配置信息的补充,从而在修正第一配置信息模板时能够更加完善。

36、可选的,在所述基于所述第四配置信息修改所述第二配置信息之前,还包括:

37、获取同级配置信息;

38、基于所述同级配置信息判断所述第四配置信息中是否包括越级配置信息;

39、其中,所述同级配置信息为所述第二用户信息对应的全部的所述配置信息,所述越级配置信息为超出同级配置信息的配置信息;

40、若所述第四配置信息中包括所述越级配置信息,则删除所述第四配置信息中的所述越级配置信息。

41、通过采用上述技术方案,在电子设备基于第四配置信息修改第二配置信息之前,电子设备获取同级配置信息,电子设备基于同级配置信息判断第四配置信息中是否包括越级配置信息,若第四配置信息中包括越级配置信息,则删除第四配置信息中的越级配置信息。越级配置信息不具备普适性,所以需要删除越级配置信息,从而在对第一配置信息模板进行修正时,能够更好的适配第二用户信息。

42、可选的,在所述获取配置修改信息并基于所述配置修改信息配置所述第二用户信息之后,还包括:

43、获取同级配置信息;

44、判断配置后的所述第二用户信息中是否包括越级配置信息;

45、其中,所述同级配置信息为所述第二用户信息对应的全部的所述配置信息,所述越级配置信息为超出同级配置信息的配置信息;

46、若包括所述越级配置信息,则将所述第二用户信息同步至审核用户。

47、通过采用上述技术方案,对第二用户信息配置完成后,判断第二用户信息中是否包括越级配置信息,若包括越级配置信息,则需要将第二用户信息同步至审核用户处,从而使审核用户对第二用户信息进行审核。

48、第二方面,本技术提供的一种基于shiro的用户权限安全管理装置采用如下的技术方案:

49、第一获取模块,用于获取登录信;

50、判断模块,用于判断所述登录信息是否具备管理员权限;若所述登录信息具备所述管理员权限,则转入建立模块;

51、建立模块,用于获取新建信息以建立第一用户信息;

52、获取绑定模块,用于获取员工信息并将所述员工信息与所述第一用户信息绑定;

53、建立完善模块,用于基于所述员工信息建立角色信息、组织机构信息并与所述第一用户信息关联以完善所述第一用户信息,将完善后的所述第一用户信息作为第二用户信息;

54、获取配置模块,用于获取配置修改信息并基于所述配置修改信息配置所述第二用户信息。

55、第三方面,本技术提供的一种电子设备采用如下的技术方案:

56、一种电子设备,包括处理器,所述处理器与存储器耦合;所述处理器用于执行所述存储器中存储的计算机程序,以使得所述电子设备执行如第一方面所述的方法。

57、第四方面,本技术提供的一种计算机可读存储介质采用如下的技术方案:

58、一种计算机可读存储介质,包括计算机程序或指令,当所述计算机程序或指令在计算机上运行时,使得所述计算机执行如第一方面所述的方法。

本文地址:https://www.jishuxx.com/zhuanli/20240730/196937.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表