基于网络关系图谱的软件供应链防御效果评估方法、装置

- 国知局

- 2024-08-02 13:52:04

本申请涉及计算机,具体而言,涉及一种基于网络关系图谱的软件供应链防御效果评估方法、装置。

背景技术:

1、网络安全问题一直备受关注,尽管随着技术不断进步,网络安全防御技术取得了显著进展,然而攻击方与防御方之间的博弈仍然剧烈。在网络攻击者与网络防御者之间,攻击者不断采用更加复杂的攻击手法,试图掩盖其身份和活动,以绕过安全防御机制,与此同时,网络防御者也在积极探索新的防御策略和技术,以确保网络系统的安全。然而,当前的情况表明,攻防双方在时间、资源、信息和角色等方面存在明显的不平衡。

2、为了解决这种不平衡现象,网络安全防御者正在不断探索新的防御策略和技术,包括但不限于移动目标防御、零信任和蜜罐等。当前,这些策略和技术已经成为网络安全防御的核心工具,然而,这些策略和技术的评估仍然存在挑战。

3、在网络安全领域中,安全防御策略和技术的评估方法具有至关重要的地位,因为它们有助于确定安全防御策略的防御效果。目前主流的评估方法主要可以归纳为纯理论化评估和直接应用于实际环境中的评估。然而在纯理论化评估中,通常会忽视实际环境中的复杂因素,这可能导致评估结果与真实情况存在一定偏差。而直接应用于实际环境的评估方法虽然更接近实际情况,但常常需要大量资源投入,并可能伴随着潜在的风险和挑战,这使得其实用性较差。

4、因此,如何对安全防御策略或技术的效果进行评估,提高评估效率和评估准确度成为业界亟待解决的技术问题。

技术实现思路

1、本申请提供一种基于网络关系图谱的软件供应链防御效果评估方法、装置,用以解决现有技术中如何对安全防御策略或技术的效果进行评估,提高评估效率和评估准确度的技术问题。

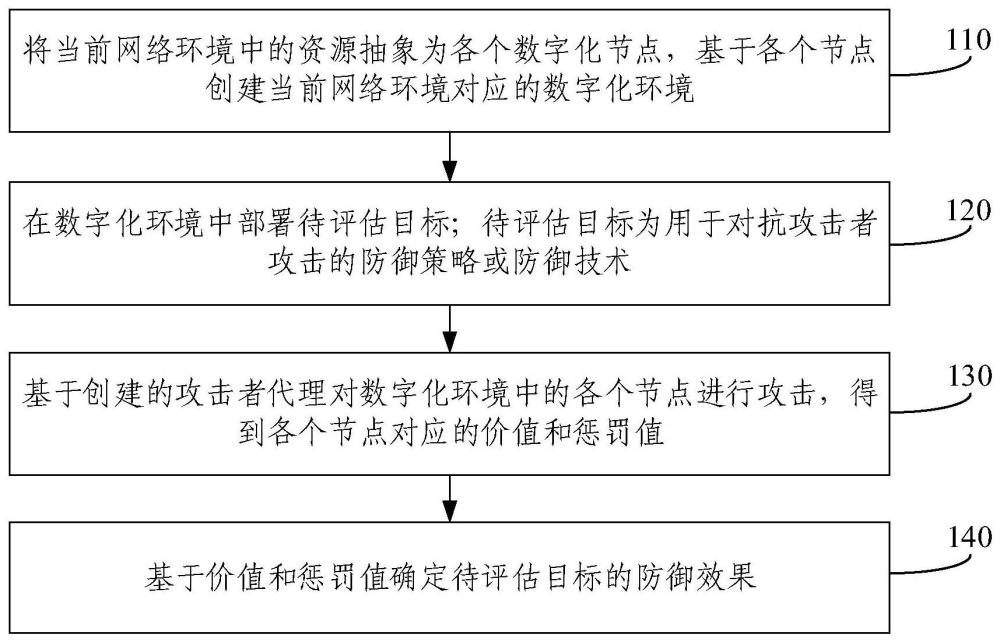

2、第一方面,本申请提供了一种基于网络关系图谱的软件供应链防御效果评估方法,包括:

3、将当前网络环境中的资源抽象为各个数字化节点,基于各个节点创建所述当前网络环境对应的数字化环境;

4、在所述数字化环境中部署待评估目标;所述待评估目标为用于对抗攻击者攻击的防御策略或防御技术;

5、基于创建的攻击者代理对所述数字化环境中的各个节点进行攻击,得到各个节点对应的价值和惩罚值;

6、基于所述价值和所述惩罚值确定所述待评估目标的防御效果。

7、在一些实施例中,所述将当前网络环境中的资源抽象为各个数字化节点,基于各个节点创建所述当前网络环境对应的数字化环境,包括:

8、创建所述当前网络环境对应的网络场景拓扑图;

9、基于所述网络拓扑图将所述资源抽象为数字化节点;

10、基于各个节点的节点价值和节点属性创建所述数字化环境;

11、其中,所述数字化环境用于模拟所述当前网络环境。

12、在一些实施例中,在在所述数字化环境中部署待评估目标之前,还包括:

13、基于各个节点的节点属性和相邻节点间的节点信息建立各个节点间的依赖关系。

14、在一些实施例中,所述得到各个节点对应的价值或惩罚值,包括:

15、获取各个节点在被所述攻击者代理攻击成功的情况下,所述攻击者代理在各个节点下的价值;

16、获取各个节点在被所述攻击者代理攻击失败的情况下,所述攻击者代理在各个节点下的惩罚值;

17、基于所述攻击者代理对各个节点的攻击结果,得到,所述攻击者代理在各个节点下的价值和惩罚值。

18、在一些实施例中,所述获取各个节点在被所述攻击者代理攻击成功的情况下,所述攻击者代理在各个节点下的价值,包括:

19、基于任一节点被所述攻击者代理攻击的次数、持续时长和所述攻击者代理的累计分数,确定所述攻击者代理在所述任一节点下的价值。

20、在一些实施例中,所述基于所述价值和所述惩罚值确定所述待评估目标的防御效果,包括:

21、基于所述价值和所述惩罚值的差值得到所述待评估目标的总价值;

22、基于所述待评估目标的总价值,以及预先定义的总价值与防御效果的对应关系表,确定所述待评估目标的防御效果。

23、第二方面,本申请提供了一种基于网络关系图谱的软件供应链防御效果评估装置,包括:

24、创建模块,用于将当前网络环境中的资源抽象为各个数字化节点,基于各个节点创建所述当前网络环境对应的数字化环境;

25、部署模块,用于在所述数字化环境中部署待评估目标;所述待评估目标为用于对抗攻击者攻击的防御策略或防御技术;

26、攻击模块,用于基于创建的攻击者代理对所述数字化环境中的各个节点进行攻击,得到各个节点对应的价值和惩罚值;

27、评估模块,用于基于所述价值和所述惩罚值确定所述待评估目标的防御效果。

28、第三方面,本申请提供了一种非暂态计算机可读存储介质,其上存储有计算机程序,该计算机程序被处理器执行时实现上述的方法。

29、第四方面,本申请提供了一种电子设备,包括存储器和处理器,所述存储器中存储有计算机程序,所述处理器被设置为通过所述计算机程序执行所述程序时实现上述的方法。

30、第五方面,本申请还提供一种计算机程序产品,包括计算机程序,所述计算机程序被处理器执行时实现如上述方法。

31、本申请提供的基于网络关系图谱的软件供应链防御效果评估方法、装置,通过将当前网络环境中的资源抽象为各个数字化节点创建数字化环境,可以通过数字化环境模拟当前网络环境;通过在数字化环境中部署待评估目标,可以在数字化环境评估待评估目标的防御效果,不需要在实际环境中评估待评估目标的防御效果,减少了资源的投入;通过价值和惩罚值确定待评估目标的防御效果,可以将防御效果进行量化展示,提高了评估效率和评估准确度。

技术特征:1.一种基于网络关系图谱的软件供应链防御效果评估方法,其特征在于,包括:

2.根据权利要求1所述的基于网络关系图谱的软件供应链防御效果评估方法,其特征在于,所述将当前网络环境中的资源抽象为各个数字化节点,基于各个节点创建所述当前网络环境对应的数字化环境,包括:

3.根据权利要求1所述的基于网络关系图谱的软件供应链防御效果评估方法,其特征在于,在在所述数字化环境中部署待评估目标之前,还包括:

4.根据权利要求1所述的基于网络关系图谱的软件供应链防御效果评估方法,其特征在于,所述得到各个节点对应的价值或惩罚值,包括:

5.根据权利要求4所述的基于网络关系图谱的软件供应链防御效果评估方法,其特征在于,所述获取各个节点在被所述攻击者代理攻击成功的情况下,所述攻击者代理在各个节点下的价值,包括:

6.根据权利要求1所述的基于网络关系图谱的软件供应链防御效果评估方法,其特征在于,所述基于所述价值和所述惩罚值确定所述待评估目标的防御效果,包括:

7.一种基于网络关系图谱的软件供应链防御效果评估装置,其特征在于,包括:

8.一种非暂态计算机可读存储介质,其上存储有计算机程序,其特征在于,所述计算机程序被处理器执行时实现如权利要求1至6任一项所述的基于网络关系图谱的软件供应链防御效果评估方法。

9.一种电子设备,包括存储器和处理器,其特征在于,所述存储器中存储有计算机程序,所述处理器被设置为通过所述计算机程序执行权利要求1至6任一项所述的基于网络关系图谱的软件供应链防御效果评估方法。

10.一种计算机程序产品,包括计算机程序,其特征在于,所述计算机程序被处理器执行时实现如权利要求1至6任一项所述的基于网络关系图谱的软件供应链防御效果评估方法。

技术总结本申请公开了一种基于网络关系图谱的软件供应链防御效果评估方法、装置,其中方法包括:将当前网络环境中的资源抽象为各个数字化节点,基于各个节点创建当前网络环境对应的数字化环境;在数字化环境中部署待评估目标;待评估目标为用于对抗攻击者攻击的防御策略或防御技术;基于创建的攻击者代理对数字化环境中的各个节点进行攻击,得到各个节点对应的价值和惩罚值;基于价值和惩罚值确定待评估目标的防御效果。本申请提供的方法和装置,提高了评估效率和评估准确度。技术研发人员:赵洋,张文,郭曦中,洪全,杨国亚,路稳,翟立东受保护的技术使用者:中国科学院信息工程研究所技术研发日:技术公布日:2024/7/18本文地址:https://www.jishuxx.com/zhuanli/20240801/240865.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。