基于国密算法及动态签名的通信方法及装置、电子设备与流程

- 国知局

- 2024-08-02 13:52:05

本技术涉及智能家电,例如涉及一种基于国密算法及动态签名的通信方法及装置、电子设备。

背景技术:

1、目前,近年来,随着物联网、人工智能等技术的不断发展,家电产品逐步实现wifi(wireless fidelity,无线网络技术)联网控制,智能家电市场发展迅速。在家庭网络使用过程中,如何提高家庭网络的安全性和可靠性,成为当前亟需解决的技术问题。

2、为了提高智能家电设备在家庭网络中的安全性和可靠性,相关技术配置有智能家电设备的设备标识符,用以作为身份标识或证书。

3、在实现本公开实施例的过程中,发现相关技术中至少存在如下问题:

4、相关技术虽然能够在一定程度上提高家庭网络的安全性和可靠性,但是,智能家电设备在设备标识符未配置密码的情况下,一旦攻击者获得设备标识符的生成过程,能够克隆未受到密码保护的设备标识符,并在未经授权的情况下克隆设备标识符。此时,攻击者可通过克隆的方式访问家庭网络,并在家庭网络中部署后续攻击,例如,窃取用户的关键信息、滥用网络宽带甚至注入恶意软件和病毒,影响家庭网络的安全性。与此同时,攻击者可以将智能家电设备连接至恶意服务器,导致用户关键数据被窃取,甚至造成整个家庭网络受到攻击。因此,家庭网络的设备之间在通信过程中易受到黑客的短指令耦合攻击和后门攻击,设备之间通信的安全性和可靠性不佳。

5、需要说明的是,在上述背景技术部分公开的信息仅用于加强对本技术的背景的理解,因此可以包括不构成对本领域普通技术人员已知的现有技术的信息。

技术实现思路

1、为了对披露的实施例的一些方面有基本的理解,下面给出了简单的概括。所述概括不是泛泛评述,也不是要确定关键/重要组成元素或描绘这些实施例的保护范围,而是作为后面的详细说明的序言。

2、本公开实施例提供了一种基于国密算法及动态签名的通信方法及装置、电子设备,以保证设备之间通信的安全性和可靠性。

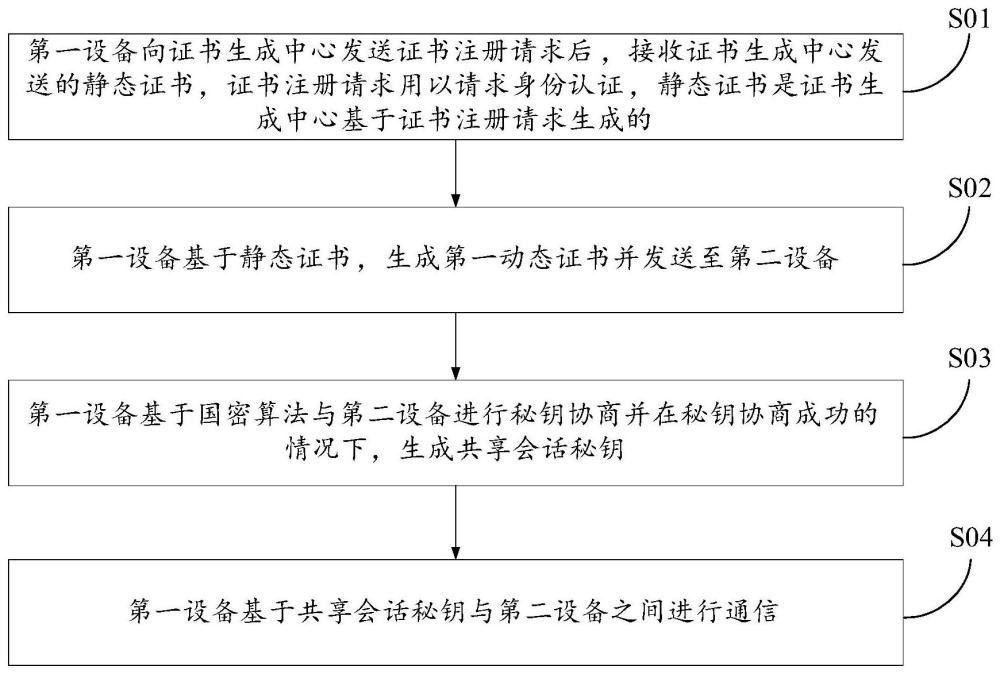

3、在一些实施例中,所述方法,应用于第一设备,包括:向证书生成中心发送证书注册请求后,接收证书生成中心发送的静态证书,证书注册请求用以请求身份认证,静态证书是证书生成中心基于证书注册请求生成的;基于静态证书,生成第一动态证书并发送至第二设备;基于国密算法与第二设备进行秘钥协商并在秘钥协商成功的情况下,生成共享会话秘钥;基于共享会话秘钥与第二设备之间进行通信。

4、在一些实施例中,基于静态证书,生成第一动态证书,包括:获得第一随机数以及第一当前时间戳t1;基于第一当前时间戳t1及第一随机数,生成第一设备的随机标签;利用第一设备的工作私钥对静态证书进行动态签名,生成签名;对静态证书及随机标签、签名进行组合,生成第一动态证书。

5、在一些实施例中,向证书生成中心发送证书注册请求,包括:基于国密算法sm2生成工作密钥对(rapka,raska);其中,rapka表示工作公钥,raska表示工作私钥;基于国密算法sm3获得第一设备的设备标识和工作公钥rapka,并利用工作私钥raska对第一设备的设备标识和工作公钥rapka进行加密,获得证书申请签名;根据证书申请签名及第一设备的设备标识创建证书注册请求。

6、在一些实施例中,所述方法,应用于第二设备,包括:对接收的第一动态证书进行合法性验证;在合法性验证通过后,基于国密算法与第一设备进行秘钥协商;在秘钥协商成功的情况下,生成共享会话密钥;基于共享会话秘钥与第一设备之间进行通信。

7、在一些实施例中,对接收的第一动态证书进行合法性验证,包括:获取第二当前时间戳并在第二当前时间戳t2小于或者等于动态证书有效期的情况下,从静态证书中提取第一设备的工作公钥rapka;基于第一设备的工作公钥rapka对第一动态证书以及签名进行验证并判断第一设备的随机标签的有效性;在第一动态证书及签名验证通过且第一设备的随机标签有效的情况下,从第一动态证书中提取第一设备的设备标识,并基于公钥基获得设备标识公钥;在基于设备标识公钥验证静态证书和证书申请签名正确的情况下,基于第一设备的工作公钥rapka验证静态证书和证书申请签名的有效性;在静态证书和证书申请签名有效的情况下,确定第一动态证书通过合法性验证。

8、在一些实施例中,基于国密算法与第一设备进行秘钥协商,包括:从第一动态证书中提取第一随机数以及第一设备的工作公钥rapka;获得本设备确定的第二随机数,并从第二随机数中获得第一域元素;根据第一随机数r1及第一设备的工作公钥rapka、第一域元素,获得第一椭圆曲线点;在第一椭圆曲线点不是无穷远的曲线点的情况下,确定第二设备秘钥协商成功;或者,在第一椭圆曲线点是无穷远的曲线点的情况下,确定第二设备秘钥协商失败。

9、在一些实施例中,在秘钥协商成功的情况下,生成共享会话密钥,包括:在第二设备秘钥协商成功且第一设备秘钥协商成功的情况下,计算共享会话秘钥k;k=kdf(xv||yv||za||zb,klen);其中,(xv,yv)表示第一椭圆曲线点,za表示基于第一设备的设备标识和椭圆曲线参数、第一设备的工作公钥rapka、杂凑算法计算获得的第一杂凑值,zb表示基于第二设备的设备标识和椭圆曲线参数、第二设备的工作公钥rapkb、杂凑算法计算获得的第二杂凑值,kdf(·)表示密钥导出函数,klen表示秘钥导出函数的导出秘钥的比特长度。

10、在一些实施例中,根据第一随机数r1及第一设备的工作公钥、第一域元素,获得第一椭圆曲线点,包括;根据第一域元素及椭圆曲线基点的阶,获得第一中间域元素;根据第二设备的工作私钥raskb及第一中间域元素,获得中间系数;在第一随机数不满足椭圆曲线方程的情况下,从第一随机数中获得第二域元素,并根据第二域元素及椭圆曲线基点的阶获得第二中间域元素;根据第二中间域元素及第一设备的工作公钥、中间系数、第一随机数,获得第一椭圆曲线点。

11、在一些实施例中,根据第二设备的工作私钥raskb及第一中间域元素,获得中间系数,包括:其中,tb表示中间系数,表示第一中间域元素,rb表示中间随机数;根据第二中间域元素及第一设备的工作公钥rapka、中间系数、第一随机数,获得第一椭圆曲线点,包括:其中,r1表示第一随机数,表示第二中间域元素,h、v分别表示哈希函数及第一椭圆曲线点。

12、在一些实施例中,根据第一域元素及椭圆曲线基点的阶,获得第一中间域元素,包括:

13、

14、

15、其中,xb表示第一域元素,表示第一中间域元素,n表示椭圆曲线基点的阶。

16、在一些实施例中,所述方法,应用于证书生成中心,包括:接收第一设备发送的证书注册请求,提取第一设备的设备标识和工作公钥、证书申请签名;在第一设备的设备标识有效且证书申请签名有效的情况下,生成证书关联信息;基于标识私钥及第一设备的设备标识和工作公钥、证书申请签名、证书关联信息,生成标识签名;基于标识私钥及第一设备的设备标识和工作公钥、证书申请签名、证书关联信息、标识签名,生成静态证书。

17、在一些实施例中,所述装置,包括处理器和存储有程序指令的存储器,所述处理器被配置为在运行所述程序指令时,执行如上述的基于国密算法及动态签名的通信方法。

18、在一些实施例中,电子设备,包括:设备本体;如上述的基于国密算法及动态签名的通信装置,安装于所述设备本体。

19、本公开实施例提供的基于国密算法及动态签名的通信方法及装置、电子设备,可以实现以下技术效果:

20、第一设备向证书生成中心发送证书注册请求后接收证书生成中心发送的静态证书,采用基于设备标识的身份认证机制并实现点对点强身份认证。之后,第一设备基于静态证书生成第一动态证书并发送至第二设备,基于国密算法与第二设备进行秘钥协商并在秘钥协商成功时生成共享会话秘钥,并基于共享会话秘钥与第二设备之间进行通信。如此,本公开实施例结合基于设备标识的身份认证机制以及国密算法生成共享会话秘钥,在电子设备的应用场景下,有效规避智能家电设备之间或者智能家电设备与终端设备之间在通信过程中受到黑客的短指令耦合攻击和后门攻击,保证设备之间通信的安全性和可靠性。

21、以上的总体描述和下文中的描述仅是示例性和解释性的,不用于限制本技术。

本文地址:https://www.jishuxx.com/zhuanli/20240801/240867.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。