面向数据异构场景的拜占庭恶意客户端检测方法及其装置

- 国知局

- 2024-08-02 14:23:05

本发明属于数据处理,具体涉及一种面向数据异构场景的拜占庭恶意客户端检测方法及其装置。

背景技术:

1、在当前注重分布式训练和隐私保护的时代,联邦学习以一种新的协作训练方式应运而生,其目标在于解决数据孤岛和隐私保护的问题,而无需暴露原始数据。然而,在多样化的分布式应用和业务场景下,联邦学习中拜占庭攻击者的存在是阻碍其普及与发展的关键问题。尤其在联邦学习中广泛存在的数据异构情况下,攻击行为变得更加隐匿难以检测。因此,为实现数据异构下安全可靠的联邦学习,需要拜占庭鲁棒联邦学习这一关键技术。

2、相关技术中,针对联邦学习中的拜占庭攻击问题,许多学者提出了基于统计学或基于异常检测的拜占庭攻击检测方案。例如,shen等人(shen s,tople s,saxena p.auror:defending against poisoning attacks in collaborative deep learning systems[c]//proceedings of the 32nd annual conference on computer securityapplications.2016:508-519.)利用聚类方案识别异常梯度,解决了需要提前确定确定客户端数量的限制,但该方案在数据异构下的表现较弱。fung等人(fung c,yoon c j m,beschastnikh i.the limitations of federated learning in sybil settings[c]//23rd international symposium on research in attacks,intrusions and defenses(raid 2020).2020:301-316.)认为恶意梯度具有不同于良性梯度的相似梯度,将余弦相似度较高的梯度识别为数据异构下的异常梯度。wu等人(wu z,ling q,chen t,etal.federated variance-reduced stochastic gradient descent with robustness tobyzantine attacks[j].ieee transactions on signal processing,2020,68:4583-4596.)提出了byrdsaga方案,采用几何中值来聚合用户节点矫正的本地梯度,该方案通过降低随机梯度的噪声,从而更好地检测用户节点上传的恶意梯度。zhang等人(zhang z,caox,jia j,et al.fldetector:defending federated learning against model poisoningattacks via detecting malicious clients[c]//proceedings of the 28th acmsigkdd conference on knowledge discovery and data mining.2022:2545-2555.)利用海森矩阵来生成预测模型,通过计算预测模型和本地模型之间的一致性来来检测拜占庭用户,该方案认为和预测模型一致的为良性梯度,否则为恶意梯度。gabriele等人(tolomeig,gabrielli e,belli d,et al.abyzantine-resilient aggregation scheme forfederated learning via matrix autoregression on client updates[j].arxivpreprint arxiv:2303.16668,2023.)将拜占庭攻击检测转化为时间序列异常检测问题,利用用户的历史模型信息训练矩阵自回归模型,通过异常检测技术检测拜占庭攻击。cao等人(cao x,fang m,liu j,et al.fltrust:byzantine-robust federated learning viatrust bootstrapping[j].arxiv preprint arxiv:2012.13995,2020.)提出了fltrust方案,服务提供者通过收集小部分的纯净训练数据来给用户节点的本地模型更新进行信任评分。prakash等人(prakash s,avestimehr a s.mitigating byzantine attacks infederated learning[j].arxiv preprint arxiv:2010.07541,2020.)提出了diversefl方案,允许用户节点共享少量本地数据生成用户节点的标准梯度来识别拜占庭节点,从而实现异构数据的联邦学习模型训练。

3、当前众多学者针对拜占庭攻击检测问题,从统计相似性和异常检测技术出发,提出了多种可扩展性优化方法来实现拜占庭鲁棒的联邦学习。然而,现有的拜占庭鲁棒联邦学习方案仍存在以下几个方面的局限性:(1)现有基于统计相似性和异常检测的方案无法消除高纬冗余信息,对关键参数的变化敏感度较低,造成拜占庭攻击者可以在不改变高维模型统计相似性的基础上注入隐匿的恶意参数;(2)数据的异构场景下,本地模型存在异构性,在聚合过程中导致全局模型精度的下降、泛化能力不足,现有方案无法在抵御拜占庭攻击的同时兼顾模型性能。

4、因此,亟需改善现有技术中存在的上述缺陷,提高检测拜占庭攻击者的效率。

技术实现思路

1、为了解决现有技术中存在的上述问题,本发明提供了一种面向数据异构场景的拜占庭恶意客户端检测方法及其装置。本发明要解决的技术问题通过以下技术方案实现:

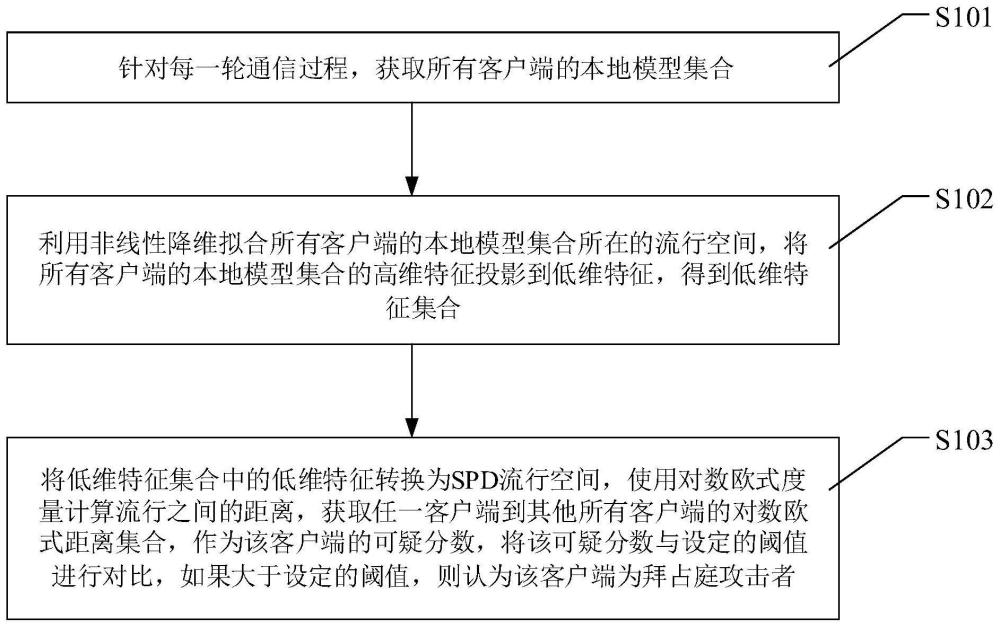

2、第一方面,本发明提供一种面向数据异构场景的拜占庭恶意客户端检测方法,包括:

3、针对每一轮通信过程,获取所有客户端的本地模型集合;

4、利用非线性降维拟合所有客户端的本地模型集合所在的流形空间,将所有客户端的本地模型集合的高维特征投影到低维特征,得到低维特征集合;

5、将低维特征集合中的低维特征转换到spd流形空间,使用对数欧式度量计算流形之间的距离,获取任一客户端到其他所有客户端的对数欧式距离集合,作为该客户端的可疑分数,将该可疑分数与设定的阈值进行对比,如果大于设定的阈值,则认为该客户端为拜占庭攻击者。

6、第二方面,本发明还提供一种面向数据异构场景的拜占庭恶意客户端检测装置,包括:

7、数据获取模块,用于针对每一轮通信过程,获取所有客户端的本地模型集合;

8、数据降维模块,用于利用非线性降维拟合所有客户端的本地模型集合所在的流形空间,将所有客户端的本地模型集合的高维特征投影到低维特征,得到低维特征集合;

9、拜占庭攻击者检测模块,用于将低维特征集合中的低维特征转换为spd流形空间,使用对数欧式度量计算流形之间的距离,获取任一客户端到其他所有客户端的对数欧式距离集合,作为该客户端的可疑分数,将该可疑分数与设定的阈值进行对比,如果大于所述设定的阈值,则认为该客户端为拜占庭攻击者。

10、本发明的有益效果:

11、本发明提供的一种面向数据异构场景的拜占庭恶意客户端检测方法及其装置,基于非线性降维提取高维模型非线性特征,采用spd(symmetric positive definitemanifold)流形的距离度量进行异常检测,利用黎曼空间距离提高异常检测的敏感度。本发明提出的方法为解决数据异构下拜占庭攻击隐匿难以检测问题,算法框架新颖,效率高,特别针对数据异构场景,能够准确识别拜占庭攻击并提升全局模型精度;本发明提出的方法的在多个异构数据集和攻击方法上展现出优于现有方案的性能,证明其能有效检测拜占庭攻击者。

12、以下将结合附图及实施例对本发明做进一步详细说明。

本文地址:https://www.jishuxx.com/zhuanli/20240801/242645.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表