一种基于混淆机制可防御故障攻击的对称加/解密组合电路

- 国知局

- 2024-08-02 12:38:59

本发明涉及密码电路实现,尤其涉及一种基于混淆机制可防御故障攻击的对称加/解密组合电路。

背景技术:

1、对称分组密码是一种广泛应用于信息安全领域的加密算法,其结构的发展对于保护数据的机密性至关重要。随着信息技术的飞速发展,特别是互联网的普及和移动通信的快速发展,人们对于数据安全性的要求越来越高。然而,随之而来的是各种攻击手段的不断涌现,如差分攻击、线性攻击和代数攻击等,对传统的对称分组密码造成了严重威胁。

2、早期的对称分组密码主要采用feistel结构,即将明文分成两个相等长度的部分,通过多轮迭代的方式进行加密。然而,随着计算机技术的进步,feistel结构逐渐暴露出一些安全性上的问题,如密钥依赖性和对称性。因此,研究者们开始尝试设计新的对称分组密码结构。

3、现阶段,已经涌现出许多新的对称分组密码结构,如spn结构,轮函数结构和置换-置换网络结构等。这些新的结构在提高密码的安全性和性能方面取得了显著的进展。例如,spn结构通过将明文分成多个小块,并采用非线性的s盒和置换操作,增加了密码的复杂性和抗攻击能力。而轮函数结构则采用了非线性的布尔函数作为密码的基本操作,进一步增强了密码的安全性。置换-置换网络结构则通过将明文进行多次置换和逆置换操作,增加了密码的混淆程度。

4、尽管这些新的对称分组密码结构在理论上具备较高的安全性和性能,但在实际应用中仍然存在一些问题和挑战。例如,如何选择合适的s盒和布尔函数、如何确定适当的密钥长度和轮数、如何抵御不同类型的攻击等。因此,进一步研究对称分组密码结构的发展,探索更加安全和高效的密码算法,对于保护数据的机密性和抵御各种攻击具有重要意义。

5、故障攻击是一类针对密码系统旁路攻击方式,攻击者通过电磁、激光等手段向密码硬件电路中注入故障,使密码设备产生错误消息,因而使解密方得不到正确的信息认证而拒绝服务,更进一步,攻击者可以通过差分故障分析得到系统密钥。另外一些极端条件应用环境,如高空环境、深海环境,对设备要求可靠性较高。

6、针对故障攻击,以及一些极端条件应用环境对设备高可靠性的要求,传统的解决方案主要采用结构冗余检错机制,即将采用多个相同功能的电路,同时对同一组数据进行处理,并将结果数据进行比较。

技术实现思路

1、本发明的目的是为了解决现有技术中存在的缺点,而提出的一种基于混淆机制可防御故障攻击的对称加/解密组合电路,能够解决现有的对称分组加/解密电路无法防御故障攻击的问题。

2、为了实现上述目的,本发明采用了如下技术方案:

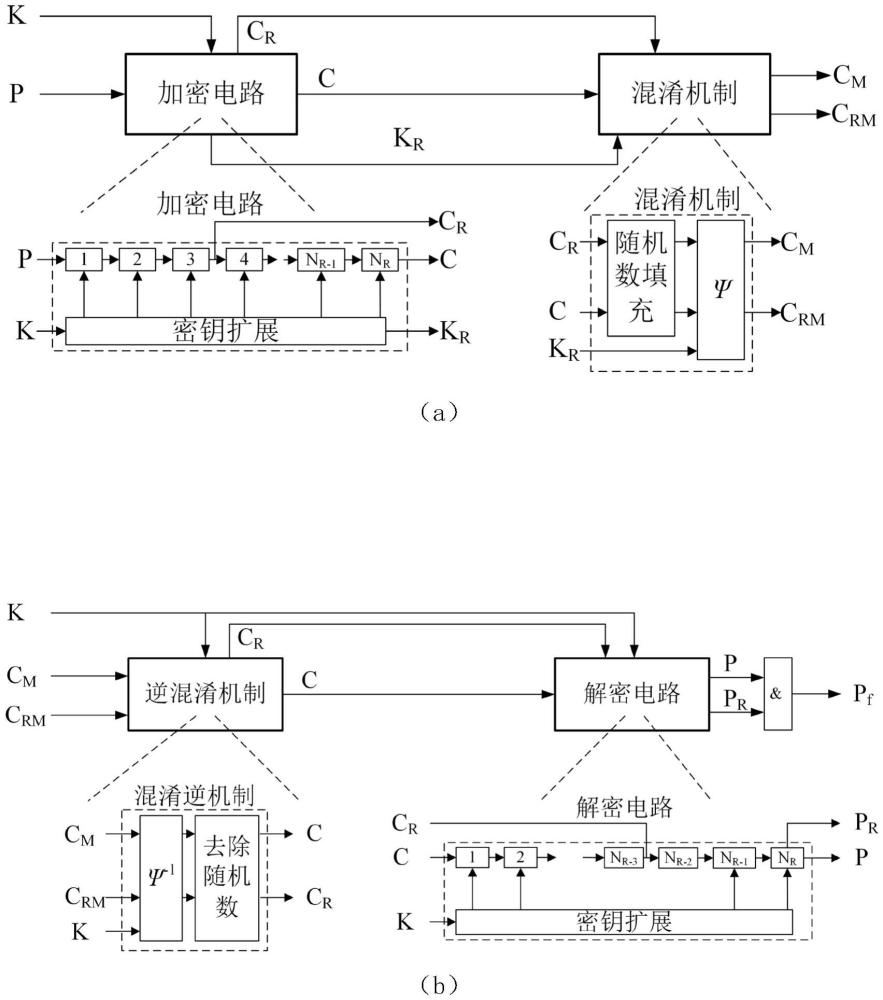

3、一种基于混淆机制可防御故障攻击的对称加/解密组合电路,包括一条加密电路单元、一条解密电路单元、混淆机制单元、去混淆机制单元和密钥扩展单元;

4、所述加密电路单元为全展开结构,加密电路单元包括nr(nr为加密算法标准所规定的轮变换运算数量)个轮变换单元;混淆机制单元的第一个操作发生在加密算法的第3轮输出,即首先对第3轮输出进行数据填充和置换,随即保存在存储器中作为冗余混淆密文结果;混淆机制单元的第二个操作发生在加密算法的输出,对密文进行数据填充和置换,随即保存在存储器中作为混淆密文结果;

5、所述解密电路单元为全展开结构,解密电路单元包括nr(nr为加密算法标准所规定的轮变换运算数量)个轮变换单元;去混淆机制单元的第一个操作为对冗余混淆密文进行操作,使用密钥扩展的最后一轮轮密钥,随即作为第3轮解密电路的输入;去混淆机制单元的第二个操作为对冗余密文进行操作,随即作为解密电路的输入;

6、所述混淆机制单元对数据进行重排列,首先判断是否需要填充,处理好之后根据密钥指令对数据进行变换,使用混淆函数ψ,得到混淆数据;

7、所述去混淆机制单元对数据进行恢复,根据密钥指令对数据进行逆变换,使用逆混淆函数ψ-1,得到原始数据;

8、所述密钥扩展单元,实现常规的对称分组密钥扩散算法,其输出为每轮轮变换加密过程所需的轮密钥。

9、优选地,所述加密电路单元的对称分组加密使用相同结构的轮变换单元;第3轮轮变换单元的输出和密钥扩展的最后一轮输出为混淆机制单元的输入,用于生成冗余混淆密文;第nr轮的输出和密钥扩展的最后一轮输出为混淆机制单元的输出,用于生成混淆密文;即冗余混淆密文和混淆密文为加密电路的输出。

10、优选地,所述解密电路单元的对称分组解密使用相同结构的轮变换单元;冗余混淆密文首先经过去混淆机制单元,再作为第3轮解密的输入,解密结果为冗余明文,解密输出结果为明文和冗余明文的与(&)操作,若存在故障,则输出结果随机,若不存在故障,则输出的结果为正确明文。

11、优选地,所述混淆机制单元包括依次连接的随机数发生器单元、存储器单元、数据填充单元和置换机制单元;

12、所述随机数发生器单元产生随机数放入存储器单元中以备使用,使用iso23120标准进行填充,从存储器单元中取出所需长度的数据放入加密后的数据中;置换机制单元对填充后的数据进行置换,ψ为包含定义的12种操作指令的函数,进入ψ函数,使用对称分组密码的最后一轮轮密钥作为ψ的指令,对密文进行混淆,则攻击者无法获取到密钥与故障密文之间的关系。

13、其中,混淆机制单元的输入为第三轮加密的结果和第nr(nr为加密算法标准所规定的轮变换运算数量)轮加密的结果,以及密钥扩展最后一轮的轮密钥;首先将输入的两路数据冗余密文和密文进行数据填充处理,然后通过置换函数ψ对结果数据进行扩散,把可能的故障数据(如果存在非零数据,则说明原电路中存在故障)重排列到其不同的位置,最后将所得的数据作为加密电路的输出。

14、优选地,所述去混淆机制单元包括恢复机制单元和数据去填充单元;

15、所述恢复机制单元对接收到的冗余混淆密文进行分析,ψ-1为包含定义的12种操作指令的函数,进入ψ-1函数,使用对称分组密码的最后一轮轮密钥作为ψ-1的指令,对冗余混淆密文进行恢复;数据去填充单元根据iso23120标准,将填充的数据进行去除,得到解密的冗余密文。

16、优选地,所述置换机制单元的输入为进行数据填充后的加密数据;通过置换机制单元的数据能够降低与直接加密结果的相关性;而密钥中的指令存在无效性,使得攻击者无法破解置换算法中所使用的密钥;无论是在加密数据中诱导故障,还是在密钥中诱导故障,故障的扩散值与密钥的信息无直接联系。

17、优选地,所述恢复机制单元的输入为冗余混淆密文和混淆密文;通过恢复机制单元的数据能够作为解密电路的输入数据,进而还原出加密的数据。

18、与现有技术相比,本发明具有以下有益效果:

19、本发明通过随机数发生器单元、存储器单元和混淆机制单元,使得填充数据不固定,同时对诱导(或注入)故障起到随机化的作用,与传统的单一扩散相比,本发明处理同一组数据功耗呈现动态变化,同时对加密路径中可能存在的故障信息进行随机扩散,破坏了诱导故障和故障密文之间的依赖关系,从而可有效防御故障攻击,提高加密电路的安全性。

本文地址:https://www.jishuxx.com/zhuanli/20240802/237122.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表