面向Windows终端的攻击模拟方法和系统

- 国知局

- 2024-08-22 14:28:16

本发明属于网络信息安全领域,具体涉及一种面向windows终端的攻击模拟方法和系统。

背景技术:

1、2017年,入侵和攻击模拟技术作为一种新兴的安全操作技术被正式引入到gartner hype cycle中。随着安全威胁的日益复杂化,传统的周期性安全评估方法,如渗透测试,在可视性和及时性方面逐渐显现出局限性。相比之下,bas(breach andattacksimulation),入侵与攻击模拟技术通过持续和自动化的攻击模拟,为企业提供了更广泛和实时的防御评估能力。

2、到了2021年,根据gartner发布的《安全操作技术成熟度曲线》报告,bas技术的重要性被重新评估,并被给予“高”优先级标记。gartner预测,该技术在未来2到5年将成为网络安全防御的主流技术。2022年,gartner在其发布的安全和风险管理的八大趋势报告中,再次强调了bas技术的重要性。

3、bas技术的核心在于提高apt攻击模拟的真实性,同时确保覆盖att&ck矩阵的有效性。传统的攻击模拟方法通常只关注apt攻击生命周期的特定阶段,从而降低了评估的准确性和全面性。然而,apt攻击不仅持续时间长,而且其行为模式接近正常操作,增加了检测的难度。而bas技术,通过建立预测模型和结合各种工具(如漏洞扫描、自动渗透测试、恶意流量检测等),提高模拟apt攻击的真实性,从而帮助企业提前做好准备,提升应对高级威胁的能力。

4、att&ck(adversarial tactics,techniques,and common knowledge)模型由mitre公司于2013年创建。mitre是一个面向美国政府提供系统工程、研究开发和信息技术支持的非盈利性组织。所熟知的cve、cwe、cvss等安全标准规范都是出自该组织之手。att&ck是由mitre创建并维护的一个对抗战术和技术的知识库。att&ck是针对网络攻击行为的精选知识库和模型,反映了攻击者攻击生命周期以及各个攻击阶段的目标,由以下核心组件组成:战术:表示攻击过程中的短期战术目标;技术:描述对手实现战术目标的手段;子技巧:描述对手在比技术更低的级别上实现战术目标的技术手段。

5、bas不仅能够模拟黑客利用已知漏洞的攻击行为,还能仿真不同的恶意软件,模拟包括木马潜入、蔓延感染、勒索软件加密等在内的恶意行为。在自动化攻击模拟过程中,该技术能生成恶意流量,用以评估网络防御系统对异常流量的检测和响应效率。通过模拟真实攻击场景,bas技术还能评估企业安全团队对攻击的响应时间和效率,以及安全系统对攻击拦截的能力。这不仅有助于提升企业的网络防御能力,还能增强其对安全威胁的响应速度和有效性。随着技术的不断进步和应用范围的拓宽,bas技术在未来的网络安全防御体系中将发挥越来越重要的作用。该技术的综合性和灵活性,使其成为评估和增强企业网络安全能力的强有力工具。随着对apt等高级威胁的模拟评估能力的不断增强,bas技术无疑将成为未来网络安全技术发展的一个重要趋势。

技术实现思路

1、本发明的目的包括提供一种面向windows终端的攻击模拟方法和系统,使用新型的内存断链技术,更改shellcode触发方式。在不影响被注入进程正常功能的基础上,由被注入进程主动执行shellcode,混淆执行进程链与相关进程的堆栈空间,实现了多种基于att&ck矩阵的终端对抗技术。其能够模拟各类终端对抗方向的高级攻击手段,用于企业评估当前办公环境内的防护措施是否有效,并优化具体的响应流程,缩短响应所需时间。

2、为了实现上述目的,本发明采用的技术方案为:

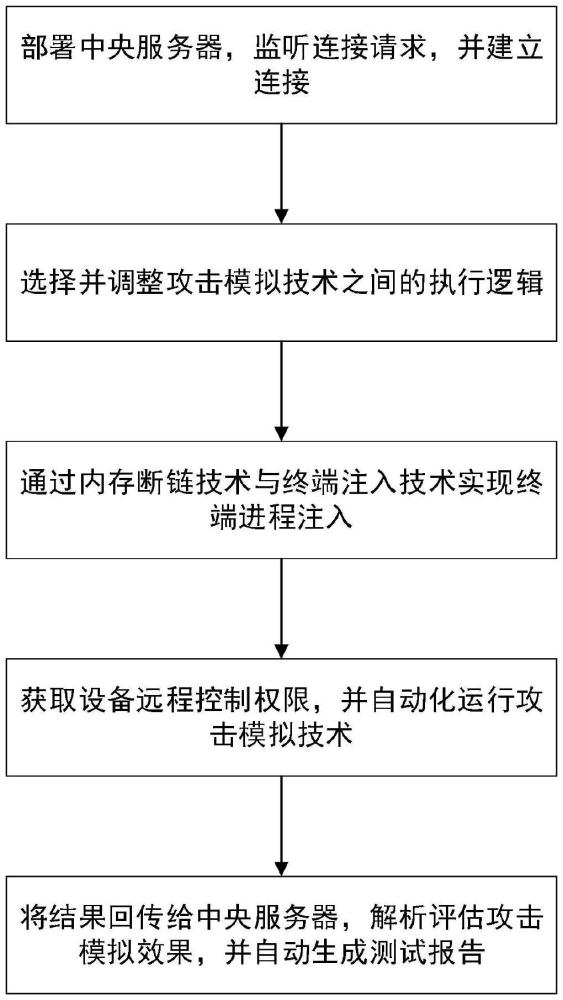

3、一种面向windows终端的攻击模拟方法,包括以下步骤:

4、部署中央服务器,监听连接请求,并建立连接;

5、选择并调整攻击模拟技术之间的执行逻辑;

6、通过内存断链技术与终端注入技术实现终端进程注入;

7、获取设备远程控制权限,并自动化运行攻击模拟技术;

8、将结果回传给中央服务器,解析评估攻击模拟效果,并自动生成测试报告。

9、进一步地,攻击模拟技术包括:维权维持技术、凭据窃取技术、横向移动技术和防御规避技术;终端注入技术包括:apc注入、early bird注入、镂空注入、自动api寻址注入、dll侧加载注入、dll反射注入、无线程注入、回调函数注入和syscall注入。

10、进一步地,选择并调整攻击模拟技术之间的执行逻辑,包括:

11、根据威胁情报,进行攻击者画像后,自由选择攻击模拟技术;

12、按照预期剧本,设置攻击模拟技术的实施顺序,用于模拟高级威胁与入侵的完整生命周期。

13、进一步地,通过内存断链技术与终端注入技术实现终端进程注入,具体包括:

14、把用于内存断链的shellcode和用于与中央服务器通信的sellcode写入目标进程,在终端注入的行为模型上,由申请目标进程内存,写入shellcode,创建新的执行线程或进程的模型,变更为申请目标进程内存,写入shellcode;

15、其中,内存断链的shellcode具体包括:混淆目标进程的系统函数功能,篡改rcx和rdx寄存器内容,干扰堆栈pop与push指令的输入输出内容,实现目标进程在正常执行自己的功能函数的条件下,在预定时刻主动跳转去执行与中央服务器通信的shellcode,从而获取目标机器的远程控制权。

16、进一步地,内存断链技术的具体步骤包括:

17、s1、通过从磁盘上利用窗口内存重新载入一个干净的ntdll.dll文件,并使用汇编代码定位到loadlibraryapi的函数指针hload;

18、s2、逆向windows执行getprocaddress函数的过程,并自实现一个同等效果的函数getprocaddressb,用于后续寻找各dll文件中的api;

19、s3、从目标进程processa已载入的某个dll文件中,利用自实现的getprocaddressb定位到导出函数a的内存地址b,从b处开始读取前八个字节内容并保存;

20、s4、通过逆向windows回调函数,包括tpworkerfactory和tpallocwork,将最开始获取到的函数指针hload作为参数传入;其中,由于各windows回调函数接受的参数不一致,且部分并不支持直接传入loadlibrary作为参数,因此需要通过汇编代码遵循x64调用约定的方式,干预rcx和rdx寄存器内容,替代cpu,主动改变传入参数内容,并以函数指针的方式写入;

21、s5、向processa进程中申请若干字节空间并写入前置loader,其中,前置loader以汇编代码编写,实现了开辟新的堆栈帧,执行用于c&c远程控制的shellcode,并还原从b处读取的八个字节内容的功能,保证shellcode顺利执行并且不干扰原有api的正常执行效果;由于各api均由回调函数触发,因此,会开辟出干净的堆栈空间,并完全由目标进程processa执行后续的执行前置loader和shellcode,现有防护设备无法通过堆栈分析和etw事件检测异常行为。

22、进一步地,权限维持技术包括:

23、利用smb或rpc协议实现的,针对注册表或计划任务的创建与篡改,用于按计划调用可执行文件的技术;

24、利用window现有工具或组件实现的,针对注册表或计划任务的创建与篡改,用于按计划调用可执行文件的技术。

25、进一步地,凭据窃取技术包括:

26、利用windows shtinkring机制、ifeo机制和现有api实现的dump lsass的技术;

27、基于终端注入技术实现的白进程窃取浏览器凭据技术;

28、基于终端注入技术实现的黑进程窃取浏览器凭据技术。

29、进一步地,横向移动技术包括:

30、利用命名管道、匿名管道机制,基于smb和rpc协议实现的用于获取目标测试场景中其他终端机器的控制权限技术。

31、进一步地,防御规避技术包括:

32、针对amsi机制的软件和硬件级别的瘫痪技术;

33、针对etw机制的软件级别的瘫痪技术;

34、针对进程链分析的进程欺骗技术,包括:父进程欺骗和进程隐藏。

35、一种面向windows终端的攻击模拟系统,包括:

36、远程控制架构,用于通过c&c架构实现远程控制通信;

37、终端进程注入模块,用于在原有进程注入的方法上,通过内存断链技术,改变常规进程注入行为模型;

38、带hash混淆的样本生成模块,用于生产携带指定商业软件数字签名的测试样本,规避静态特征扫描;

39、入侵模拟剧本编排模块,用于模仿真实持续性高级威胁行为;

40、入侵模拟检测报告生成模块,用于输出防护能力评估报告;

41、其中,所述远程控制架构,具体包括:

42、利用powershell引擎技术,自由调用powershell内任意api和模块,用于规避终端防护设备的进程链和执行命令监测;

43、管理控制端controller与被控端agent经过中央通信服务器实现通信;

44、通信协议使用tcp协议,通信内容经序列化后使用aes加密,到达目标机器后解密并反序列化还原,用于绕过商用流量分析设备。

45、相比于现有技术,本发明的有益效果如下:

46、1、本发明通过实现内存断链技术,更新了常规的进程注入行为模型,升级了各类终端对抗手段,远程命令执行不再依赖于新建的执行进程,全部在当前进程的内存空间内实现,可自由编排后渗透的执行逻辑,模拟持续性的高级威胁,帮助企业定向自检防护能力是否出现纰漏,c&c架构支持内部的渗透测试演练,帮助企业逐步优化响应流程;

47、2、本发明实现的各类终端对抗手段,通过系统生成的测试样本,可帮助企业有效评估各款防护设备的检测深度和广度,降低技术门槛。本系统自动化的测试流程可显著缩短测试设备所需的时间成本;

48、3、常规的内存注入技术通常遵循获取进程句柄、申请内存空间、写入shellcode和创建新线程/进程执行shellcode,而本发明的内存断链技术则省去了最后一步,并且在防护设备的视角看来,各项注入机制均由目标进程执行,会显著降低风险值。

本文地址:https://www.jishuxx.com/zhuanli/20240822/278807.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。