一种网络数据安全风险识别与评估方法与流程

- 国知局

- 2024-08-30 14:32:12

本发明涉及数据安全风险,具体为一种网络数据安全风险识别与评估方法。

背景技术:

1、数据安全风险包括但不限于数据泄露、数据篡改、数据滥用、违规传输、非法访问、流量异常等,近年来,全球企业数字化转型加速,数据泄露、数据破坏持续增长,严重影响社会生产,威胁公民个人权益,数据安全风险防范刻不容缓,面对企业在数字化转型过程中日益突出的数据安全问题,需构建企业数据安全风险识别与评估方案,识别数据安全风险要素,提升数据安全风险识别能力。

2、于是,有鉴于此,针对现有的结构及缺失予以研究改良,提出一种网络数据安全风险识别与评估方法。

技术实现思路

1、针对现有技术的不足,本发明提供了一种网络数据安全风险识别与评估方法,解决了上述背景技术中提出的问题。

2、为实现以上目的,本发明通过以下技术方案予以实现:所述网络数据安全风险识别与评估方法包括下述步骤:

3、s1、数据安全风险要素:

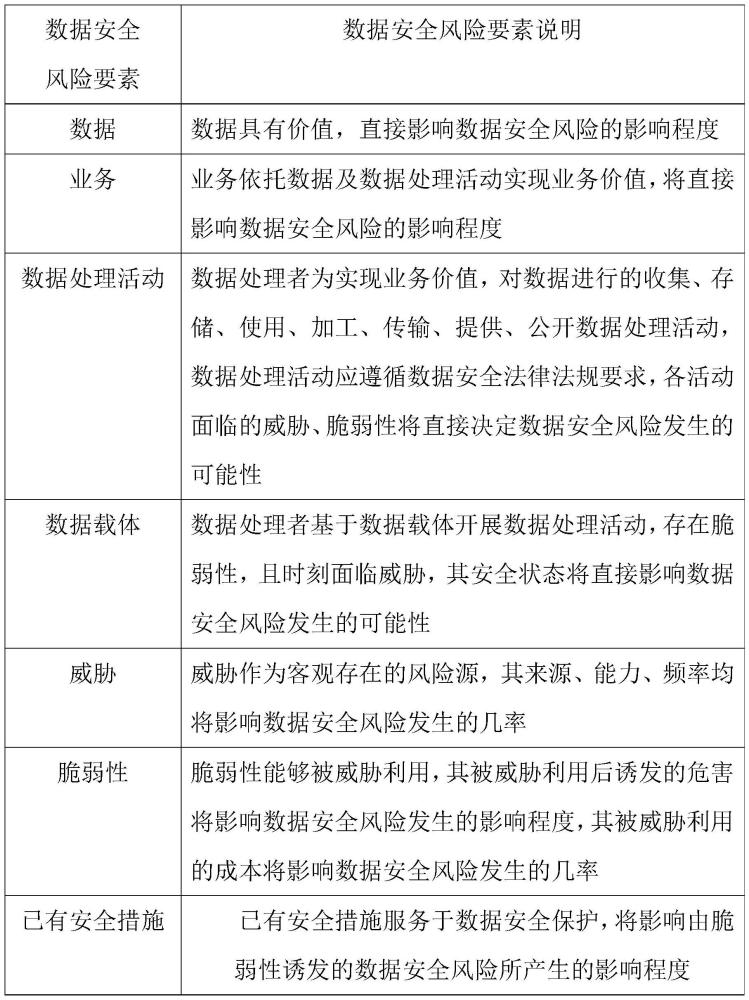

4、从数据安全风险的作用对象、诱发源头、资产暴露面的角度入手,提炼了通用的数据安全风险要素,建立了风险要素间的关联关系,数据安全风险要素包括数据、业务、数据处理活动、数据载体、威胁、脆弱性、已有安全措施;

5、s2、数据安全需求:

6、数据的安全需求具体包括保密性需求、完整性需求、可用性需求、可控性需求、合规性需求,在对数据安全风险的影响程度进行识别、评估的过程中,一方面需要判断数据本身的价值,另一方面需要分析数据的安全需求保障情况,具体通过收集数据在收集、存储、传输、加工处理活动中面临的脆弱性以及已有的安全保障措施情况信息进行分析;

7、s3、数据安全风险发生的可能性:

8、威胁能够对数据构成潜在破坏,是一种客观存在的风险要素,通过对威胁的动机、能力以及发生的频率属性进行赋值分析,结合脆弱性与已有安全措施的情况,能够实现对风险发生的可能性分析,在对数据安全风险发生的可能性进行识别、评估的过程中,需要基于脆弱性的可利用程度、已有安全措施情况,分析威胁发生的可能性,而脆弱性的可利用程度根据已有的以往经验加以总结记录;

9、由于数据的不同生命周期环节存在其固有的脆弱性,因此需要基于具体的生命周期环节全面分析数据全生命周期的固有安全缺陷;

10、s4、基于多要素的数据安全风险识别方法:

11、建立风险识别模型,模型包括数据安全风险、数据安全风险要素和评价纬度,其中数据安全风险包括影响程度和发生的可能性,影响程度于数据安全风险要素单元下对应有数据价值、数据安全需求、已有安全措施,发生的可能性于数据安全风险要素单元下对应有威胁、全生命周期固有脆弱性;

12、数据价值于评价纬度单元下对应有真实性、一致性、完整性,数据安全需求于评价纬度单元下对应有保密性需求、完整性需求、可用性需求、可控性需求、合规性需求;

13、威胁于评价纬度单元下对应有来源、动机、能力,全生命周期固有脆弱性于评价纬度单元下对应有场景、设备、人员;

14、s5、数据安全风险评估方法:

15、通过风险识别模型对风险要素所对应的评价纬度下的单元内容加以识别以判断数据安全风险等级,单元内容判断通过度越高则数据安全风险等级越低;

16、未通过的单元内容即为风险,基于风险内容所对应的影响后果对该风险加以评估。

17、进一步的,所述步骤s1中,数据要素说明如下:数据具有价值,直接影响数据安全风险的影响程度,价值基于消费使用而产生,消费使用越多则价值越大;

18、业务要素说明如下:业务依托数据及数据处理活动实现业务价值,将直接影响数据安全风险的影响程度;

19、数据处理活动要素说明如下:数据处理者为实现业务价值,对数据进行的收集、存储、使用、加工、传输、提供、公开数据处理活动,数据处理活动应遵循数据安全法律法规要求,各活动面临的威胁、脆弱性将直接决定数据安全风险发生的可能性。

20、进一步的,所述步骤s1中,数据载体要素说明如下:数据处理者基于数据载体开展数据处理活动,存在脆弱性,且时刻面临威胁,其安全状态将直接影响数据安全风险发生的可能性;

21、威胁要素说明如下:威胁作为客观存在的风险源,其来源、能力、频率均将影响数据安全风险发生的几率。

22、进一步的,所述步骤s1中,脆弱性要素说明如下:脆弱性能够被威胁利用,其被威胁利用后诱发的危害将影响数据安全风险发生的影响程度,其被威胁利用的成本将影响数据安全风险发生的几率。

23、进一步的,所述步骤s1中,已有安全措施要素说明如下:已有安全措施服务于数据安全保护,将影响由脆弱性诱发的数据安全风险所产生的影响程度。

24、进一步的,所述步骤s2中,保密性需求说明如下:数据在全生命周期环节的机密性保护、敏感数据保护、密钥全生命周期保护;

25、完整性需求说明如下:保证数据来源可验证、数据传输存储完整、数据计算可靠、数据可审计。

26、进一步的,所述步骤s2中,可用性需求说明如下:数据载体可用性、安全分析能力、原始数据一致性、备份机制完备性。

27、进一步的,所述步骤s2中,可控性需求说明如下:数据跨组织、跨国境的数据流动价值、权属保护;

28、合规性需求说明如下:与国家法律法规、标准等的合规性、几率产生的社会和公共安全影响,以及潜在的文化包容问题。

29、进一步的,所述步骤s3中,固有安全缺陷包括但不限于在数据采集环节关注是否有效控制数据采集范围,以及采集内容的质量、合法性此类方面问题。

30、进一步的,所述步骤s4中,数据的真实性、一致性、完整性,一方面决定了数据本身的价值,另一方面影响了具体业务场景下的数据安全风险表现形式。

31、本发明提供了一种网络数据安全风险识别与评估方法,具备以下有益效果:

32、1.该网络数据安全风险识别与评估方法,能够为数据安全风险的评估乃至风险防治提供实施思路与要点,一方面,该方法有助于进一步明确风险评估的范围,推动复杂业务场景及其生命周期环节的解析;另一方面,该方法明确了需要识别、评估的维度与具体要素内容,能够有效厘清风险评估与分析的目标,从数据资产识别、法律法规遵从、数据处理活动、数据流转、数据载体或支撑环境等方向开展评估工作,创建可视的业务流、数据流,推动构建清晰的评估与分析逻辑,并通过建立风险要素分析矩阵,识别数据安全风险,判断风险等级是否可接受。

技术特征:1.一种网络数据安全风险识别与评估方法,其特征在于:所述网络数据安全风险识别与评估方法包括下述步骤:

2.根据权利要求1所述的一种网络数据安全风险识别与评估方法,其特征在于:所述步骤s1中,数据要素说明如下:数据具有价值,直接影响数据安全风险的影响程度,价值基于消费使用而产生,消费使用越多则价值越大;

3.根据权利要求1所述的一种网络数据安全风险识别与评估方法,其特征在于:所述步骤s1中,数据载体要素说明如下:数据处理者基于数据载体开展数据处理活动,存在脆弱性,且时刻面临威胁,其安全状态将直接影响数据安全风险发生的可能性;

4.根据权利要求1所述的一种网络数据安全风险识别与评估方法,其特征在于:所述步骤s1中,脆弱性要素说明如下:脆弱性能够被威胁利用,其被威胁利用后诱发的危害将影响数据安全风险发生的影响程度,其被威胁利用的成本将影响数据安全风险发生的几率。

5.根据权利要求1所述的一种网络数据安全风险识别与评估方法,其特征在于:所述步骤s1中,已有安全措施要素说明如下:已有安全措施服务于数据安全保护,将影响由脆弱性诱发的数据安全风险所产生的影响程度。

6.根据权利要求1所述的一种网络数据安全风险识别与评估方法,其特征在于:所述步骤s2中,保密性需求说明如下:数据在全生命周期环节的机密性保护、敏感数据保护、密钥全生命周期保护;

7.根据权利要求1所述的一种网络数据安全风险识别与评估方法,其特征在于:所述步骤s2中,可用性需求说明如下:数据载体可用性、安全分析能力、原始数据一致性、备份机制完备性。

8.根据权利要求1所述的一种网络数据安全风险识别与评估方法,其特征在于:所述步骤s2中,可控性需求说明如下:数据跨组织、跨国境的数据流动价值、权属保护;

9.根据权利要求1所述的一种网络数据安全风险识别与评估方法,其特征在于:所述步骤s3中,固有安全缺陷包括但不限于在数据采集环节关注是否有效控制数据采集范围,以及采集内容的质量、合法性此类方面问题。

10.根据权利要求1所述的一种网络数据安全风险识别与评估方法,其特征在于:所述步骤s4中,数据的真实性、一致性、完整性,一方面决定了数据本身的价值,另一方面影响了具体业务场景下的数据安全风险表现形式。

技术总结本发明公开了一种网络数据安全风险识别与评估方法,涉及数据安全风险技术领域,所述网络数据安全风险识别与评估方法包括下述步骤:S1、数据安全风险要素;S2、数据安全需求;S3、数据安全风险发生的可能性;S4、基于多要素的数据安全风险识别方法;S5、数据安全风险评估方法。该网络数据安全风险识别与评估方法,能够为数据安全风险的评估乃至风险防治提供实施思路与要点,一方面,该方法有助于进一步明确风险评估的范围,推动复杂业务场景及其生命周期环节的解析;另一方面,该方法明确了需要识别、评估的维度与具体要素内容,能够有效厘清风险评估与分析的目标。技术研发人员:龚诗然,张伯驹,刘大为,王琦,谢玉霞,李雪妮,任宸莹,赵乾,申恒洁受保护的技术使用者:中国国家铁路集团有限公司技术研发日:技术公布日:2024/8/27本文地址:https://www.jishuxx.com/zhuanli/20240830/282550.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表