一种抗DDoS攻击防护系统联动WAF进行防护效果评估的方法与流程

- 国知局

- 2024-09-19 14:43:55

本发明涉及抗ddos攻击防护系统联动waf进行防护效果评估,尤其涉及一种抗ddos攻击防护系统联动waf进行防护效果评估的方法。

背景技术:

1、随着互联网技术的快速发展,web应用的功能也越来越丰富,web服务器因为其强大的计算能力、处理性能、蕴含较高的价值,成为主要的被攻击目标,在此背景下,waf应运而生,waf主要部署在web服务器前面,能够通过执行一系列针对http/https的安全策略来为web应用提供防护,在防护过程中,waf以通过实时分析或是离线分析的方式,产生一些认为是可疑的攻击源ip,然后在waf系统上直接对这些ip进行拉黑或是限速,起到快速防护的效果,由于waf是应用层级别的防护,对上述攻击源ip拉黑或是限速相对来说已经比较滞后,所以一般需要联动部署在它前面的抗ddos攻击防护系统进行前置防护,即waf或是某个管理平台能够收集这些分析出来的攻击源ip并下放到抗ddos攻击防护系统进行丢包或是限速,抗ddos攻击防护系统(简称抗d)主要部署在各网络节点入口,充当流量的第一道防线,也可部署在负载均衡服务器上,例如部署在web服务器前面的负载均衡服务器(例如lvs等),黑白名单防护功能,一般是抗d的一项基础功能,可在网络三层就对攻击源ip进行丢包或限速,已达到快速防护后端业务的效果,避免攻击流量到达waf再到后端服务器。

2、web流量一般是基于tcp协议进行传输,在上述抗d和waf对攻击源ip进行联动防护的基础架构下,由于流量已经在抗d这边被丢弃,所以攻击客户端无法正常进行tcp三次握手,即无法发送实际的http/https攻击请求,前置的抗d无法看到实际请求内容,waf更无法继续评估对域名防护的效果,即这部分被拉黑的源ip可能产生的实际流量到达不了waf,实际防护效果waf无法评估出来,例如无法评估出对cc攻击的防护效果,在客户使用waf产品时,因此无法完整地展现防护效果,客户可能会对防护效果准确性产生怀疑。

技术实现思路

1、本部分的目的在于概述本发明的实施例的一些方面以及简要介绍一些较佳实施例。在本部分以及本技术的说明书摘要和发明名称中可能会做些简化或省略以避免使本部分说明书摘要和发明名称的目的模糊,而这种简化或省略不能用于限制本发明的范围。

2、鉴于上述现有一种抗ddos攻击防护系统联动waf进行防护效果评估的方法存在的问题,提出了本发明。

3、因此,本发明目的是提供一种抗ddos攻击防护系统联动waf进行防护效果评估的方法,其适用于解决web流量一般是基于tcp协议进行传输,在上述抗d和waf对攻击源ip进行联动防护的基础架构下,由于流量已经在抗d这边被丢弃,所以攻击客户端无法正常进行tcp三次握手,即无法发送实际的http/https攻击请求,前置的抗d无法看到实际请求内容,waf更无法继续评估对域名防护的效果,即这部分被拉黑的源ip可能产生的实际流量到达不了waf,实际防护效果waf无法评估出来,例如无法评估出对cc攻击的防护效果,在客户使用waf产品时,因此无法完整地展现防护效果,客户可能会对防护效果准确性产生怀疑的问题。

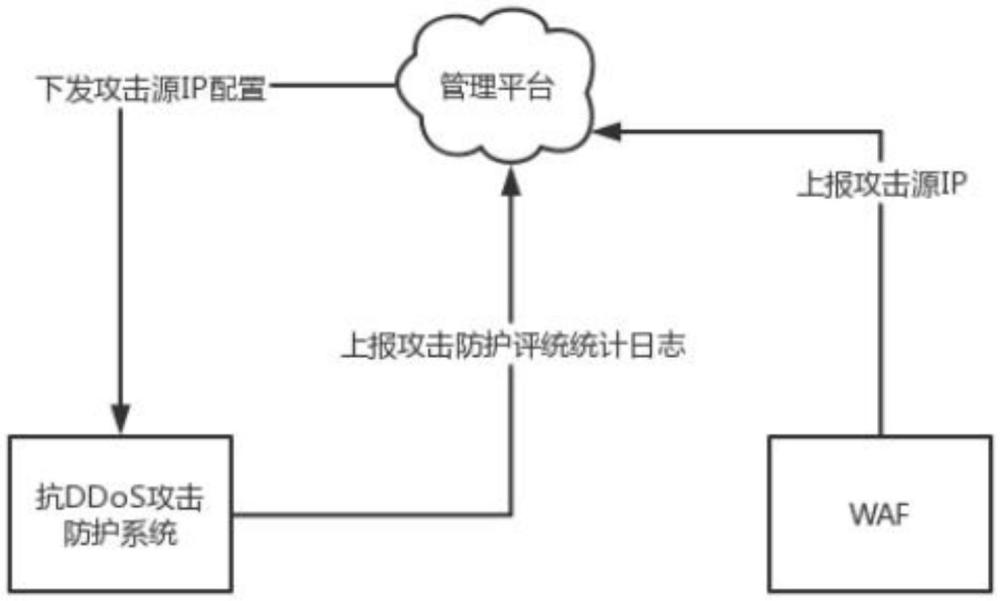

4、为解决上述技术问题,本发明提供如下技术方案:一种抗ddos攻击防护系统联动waf进行防护效果评估的方法,该方法具体适用以抗ddos攻击防护系统来优化管理平台;

5、其中,管理平台通过waf在防护过程中,一般通过阈值判断或是其他离线分析的方式产生攻击源ip,并上报给管理平台;

6、其中,抗ddos攻击防护系统可对ip粒度和域名粒度进行统计并输出相关统计日志,最后通过日志采集上报给管理平台,同时也可采用其他上报数据方式;

7、所述抗ddos攻击防护系统中包含抗d ip防护模块、抗d synproxy防护模块、抗dhttp/https解析模块、抗d cc防护模块和抗d攻击防护评估模块。

8、作为本发明所述一种抗ddos攻击防护系统联动waf进行防护效果评估的方法的一种优选方案,其中:所述管理平台将攻击源ip下发给抗ddos攻击防护系统,所述抗ddos攻击防护系统对这些攻击源ip进行防护,并进行直接丢包,抗ddos攻击防护系统要丢弃这些攻击源ip发送过来的数据包,还需承担代理服务器功能,方便接收到攻击源ip可能发起的web请求并进行分析统计。

9、作为本发明所述一种抗ddos攻击防护系统联动waf进行防护效果评估的方法的一种优选方案,其中:所述管理平台综合抗ddos攻击防护系统和waf对所服务的ip和域名做最后的汇总展示防护效果,所述抗d ip防护模块:此模块可作为抗d系统对流经流量的第一处理模块,负责接收waf或是管理平台下发的攻击源ip并标记是否进一步分析,当标记需要进一步分析,则tcp syn等三次握手流量转发到synproxy模块,其他tcp携带payload的数据包转发到http/https解析模块并标记最后的处理策略为丢包,其他匹配攻击源ip流量统计后直接丢弃。

10、作为本发明所述一种抗ddos攻击防护系统联动waf进行防护效果评估的方法的一种优选方案,其中:所述抗d synproxy防护模块:此模块用于模拟tcp服务端,代理实现攻击源ip所在客户端的正常tcp三次握手,对于握手失败直接丢弃数据包,对于握手成功则对后续携带payload的报文跳转到http/https解析模块。

11、作为本发明所述一种抗ddos攻击防护系统联动waf进行防护效果评估的方法的一种优选方案,其中:所述抗d http/https解析模块:对于可解析出http明文的数据包,解析出http相关信息并跳转到waf防护解析流程,对于不可解析的尝试ssl解析,解析出ssl协商中的域名字段并统计域名粒度流量信息最后跳转到攻击防护评估模块。

12、作为本发明所述一种抗ddos攻击防护系统联动waf进行防护效果评估的方法的一种优选方案,其中:所述抗d cc防护模块:此模块可作为waf防护解析流程中的一环,是对http明文请求包进行cc防护解析的模块,此模块可配置与waf相同的cc防护逻辑,这样可对攻击源ip发起的web请求进行与waf相同配置的匹配,从而统计域名触发cc防护的数据,类似的防护统计,还可包括url防护、访问控制、网站注入攻击等waf防护分析。

13、作为本发明所述一种抗ddos攻击防护系统联动waf进行防护效果评估的方法的一种优选方案,其中:所述抗d攻击防护评估模块:统计网络层丢包的数据,统计http访问的数据,统计域名ssl协商数据,统计触发cc攻击防护的数据及其他可扩展的waf防护数据,最后上报给waf或是管理平台。

14、作为本发明所述一种抗ddos攻击防护系统联动waf进行防护效果评估的方法的一种优选方案,其中:所述抗d ip防护模块入口为dpvs协议栈prerouting,此模块负责解析waf或管理平台等系统配置下发的需要进一步评估防护效果的攻击源ip,可支持配置重载,所述dpvs的网络数据包,首先经过ip防护模块,如果数据包源ip不在配置的范围,则按dpvs其他流程正常转发,否则进一步判断是否为tcp报文,即判断ip头部proto字段是否为tcp表示值6。

15、作为本发明所述一种抗ddos攻击防护系统联动waf进行防护效果评估的方法的一种优选方案,其中:所述tcp报文则统计目的ip粒度的流量信息,最后进入攻击防护评估模块进行保存,所述ip防护模块匹配到攻击源ip,则tcp报文进入synproxy防护模块,此模块可采用dpvs默认的synproxy逻辑,即与正常的tcp/ip协议栈syn cookie校验类似的处理流程,通过此模块,实现代理服务端模拟与攻击源ip进行tcp建联的过程,为后面的http/https解析模块能够获取攻击源ip请求报文提供可能性。

16、作为本发明所述一种抗ddos攻击防护系统联动waf进行防护效果评估的方法的一种优选方案,其中:所述http/https解析模块获取攻击源ip请求报文的具体步骤为:

17、s1.攻击源ip客户端发起tcp建连,即发送tcp第一个握手包syn包,客户端处于syn_sent状态;

18、s2.synproxy防护模块收到ip防护模块传递过来的tcp报文,解析出tcp头部,判断tcp头部中syn字段是否赋值为1,即syn报文,利用通用的cookie算法生成synack报文并反向发往客户端,此时tcp处于syn_rcvd状态,接下来等待tcp三次握手中的3rd ack报文到达并校验;

19、s3.攻击源ip客户端接收到上述synack包,响应3rd ack报文,此时客户端处于established状态,即可正常发送后续实际请求内容了;

20、s4.当synproxy防护模块收到ack报文,当寻找不到session,则进入cookie校验流程,当校验成功,则创建session且tcp状态为established,并转发到http/https解析模块;

21、s5.当找不到session且cookie校验失败,那可认为此源ip可能在进行网络层攻击,记录相关目的ip统计信息,并送往攻击防护评估模块进行记录;

22、s6.对于找到session的数据包,则送往http/https解析模块;

23、s7.上述步骤均为通用的tcp/ip协议中tcp三次握手流程,由于dpvs是基于dpdk的高性能处理框架,需要实现自己的简单协议栈功能,这样做实现了类似旁路普通内核协议栈的功能,性能相对普通内核协议栈有着质的飞跃,这也是抗d比waf这种应用系统高效能的原因之一。

24、本发明的有益效果:

25、1.waf上报攻击源ip给抗d系统进行前置防护,抗d系统可针对这些源ip执行进一步分析的策略,而不是纯粹的丢包动作。丢包是结果,但是无法评估这些源ip实际攻击情况;

26、2.抗d系统对这些攻击源ip过来的流量区分出tcp建连包并利用synproxy代理技术模拟tcp服务端与攻击源ip所在的客户端进行tcp三次握手,从而让攻击源ip能够正常发送可能的web攻击请求,这是本方案抗d系统区别于一般抗d的技术要点;

27、3.抗d系统能够对成功建立连接的这部分攻击源ip的tcp流量做进一步http/https分析,分析出实际请求的报文,例如做cc攻击防护分析,最后上报相关数据汇总给waf管理平台,弥补这部分被丢弃的流量无法评估web防护效果的缺陷;

28、4.有助于用户更完全地了解所用域名的攻击和防护效果,更能黏住用户使用本方案的产品。

本文地址:https://www.jishuxx.com/zhuanli/20240919/299895.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。