网络安全检测方法、装置、设备、存储介质和程序产品与流程

- 国知局

- 2024-10-09 15:22:02

本技术涉及信息,特别是涉及一种网络安全检测方法、装置、设备、存储介质和程序产品。

背景技术:

1、随着信息技术的高速发展,网络流量异常的情况也频繁出现。网络流量异常是指网络的流量行为偏离正常行为的情形,例如网络业务流量突然出现不正常的重大变化。引起网络流量异常的原因有很多,例如网络设备异常、网络操作异常和/或网络攻击行为等。网络流量异常不仅影响网络和业务系统的正常使用,还会给网络用户的信息安全造成威胁。网络流量与网络安全态势息息相关。

2、传统技术中,网络安全检测通常是依赖规则库、神经网络模型或聚类分析算法,利用已知规则对各类数据进行综合分析判断。

3、然而,安全漏洞层出不穷,攻击手法变化多样,已知规则很容易被针对性突破,从而导致网络安全检测的准确性降低,网络安全风险增加。

技术实现思路

1、基于此,有必要针对上述技术问题,提供一种能够提高网络安全检测准确性的网络安全检测方法、装置、设备、存储介质和程序产品。

2、第一方面,本技术提供了一种网络安全检测方法,包括:

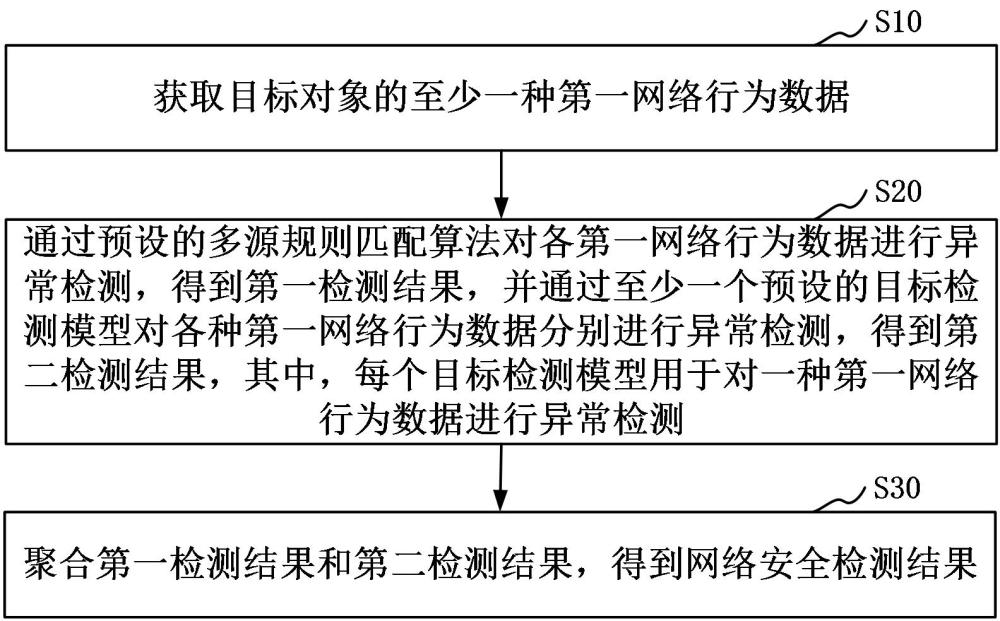

3、获取目标对象的至少一种第一网络行为数据;

4、通过预设的多源规则匹配算法对各第一网络行为数据进行异常检测,得到第一检测结果,并通过至少一个预设的目标检测模型对各种第一网络行为数据分别进行异常检测,得到第二检测结果,其中,每个目标检测模型用于对一种第一网络行为数据进行异常检测;

5、聚合第一检测结果和第二检测结果,得到网络安全检测结果。

6、在其中一个实施例中,目标检测模型包括时间异常检测模型;通过至少一个预设的目标检测模型对各种第一网络行为数据分别进行异常检测,得到第二检测结果之前,包括:

7、获取预设第一历史时间范围内的至少一个网络行为对应的登录时间数据;

8、基于各登录时间数据,拟合得到时间分布概率密度曲线,其中,时间分布概率密度曲线用于表征时间分布概率与登录时间数据之间的关联关系;

9、生成时间分布概率密度曲线对应的时间异常检测模型,其中,时间异常检测模型用于表征时间异常概率与登录时间数据之间的关联关系,时间异常概率与时间分布概率负相关。

10、在其中一个实施例中,目标检测模型包括空间异常检测模型;通过至少一个预设的目标检测模型对各种第一网络行为数据分别进行异常检测,得到第二检测结果之前,包括:

11、获取预设第二历史时间范围内的至少一个网络行为对应的访问距离数据,其中,访问距离数据用于表征目标对象的初始地址与目标访问地址之间的空间距离;

12、基于各访问距离数据,拟合得到空间分布概率密度曲线,其中,空间分布概率密度曲线用于表征空间分布概率与访问距离数据之间的关联关系;

13、生成空间分布概率密度曲线对应的空间异常检测模型,其中,空间异常检测模型用于表征空间异常概率与访问距离数据之间的关联关系,空间异常概率与空间分布概率负相关。

14、在其中一个实施例中,目标检测模型包括时间间隔异常检测模型;通过至少一个预设的目标检测模型对各种第一网络行为数据分别进行异常检测,得到第二检测结果之前包括:

15、获取预设第三历史时间范围内的至少一个网络行为对应的时间间隔数据,其中,时间间隔数据用于表征目标对象的网络行为与网络行为对应的相邻网络行为之间的时间间隔;

16、基于各时间间隔数据,拟合得到时间间隔分布概率密度曲线,其中,时间间隔分布概率密度曲线用于表征时间间隔分布概率与时间间隔数据之间的关联关系,时间间隔数据包括小于数学期望值的第一时间间隔数据和不小于数学期望值的第二时间间隔数据,第一时间间隔数据服从一维高斯分布,第二时间间隔数据的时间间隔分布概率密度基于标准方差值确定,其中,数学期望值是指各时间间隔数据的数学期望值,标准方差值是指各时间间隔数据的标准方差值;

17、生成时间间隔分布概率密度曲线对应的时间间隔异常检测模型,其中,时间间隔异常检测模型用于表征时间间隔异常概率与时间间隔数据之间的关联关系,时间间隔异常概率与时间间隔分布概率负相关。

18、在其中一个实施例中,目标检测模型包括状态转移异常检测模型;通过至少一个预设的目标检测模型对各种第一网络行为数据分别进行异常检测,得到第二检测结果之前包括:

19、获取预设第四历史时间范围内的至少一个网络行为对应的状态转移数据,其中,状态转移数据包括目标对象的当前访问地址以及在先访问地址;

20、基于各状态转移数据,检测任意两个访问地址之间发生状态转移的状态转移概率;

21、基于各状态转移概率生成状态转移异常检测模型,其中,状态转移异常检测模型用于表征状态转移异常概率与状态转移数据之间的关联关系,状态转移异常概率与态转移概率负相关。

22、在其中一个实施例中,聚合第一检测结果和第二检测结果,得到网络安全检测结果,包括:

23、获取第一检测结果对应的第一初始权重,以及第二检测结果对应的第二初始权重;

24、在确定第一检测结果属于异常结果且第二检测结果属于异常结果的情况下,对第一初始权重进行增大调整,得到第一检测结果对应的第一目标权重,并对第二初始权重进行减小调整,得到第二检测结果对应的第二目标权重;基于第一目标权重和第二目标权重对第一检测结果和第二检测结果进行加权聚合,得到网络安全检测结果;

25、在确定第一检测结果属于正常结果且第二检测结果属于异常结果的情况下,对第一初始权重进行减小调整,得到第一检测结果对应的第三目标权重,并对第二初始权重进行增大调整,得到第二检测结果对应的第四目标权重;基于第三目标权重和第四目标权重对第一检测结果和第二检测结果进行加权聚合,得到网络安全检测结果。

26、第二方面,本技术还提供了一种网络安全检测装置,包括:

27、获取模块,用于获取目标对象的第一网络行为数据;

28、检测模块,用于通过预设的多源规则匹配算法对各第一网络行为数据进行异常检测,得到第一检测结果,并通过至少一个预设的目标检测模型对各种第一网络行为数据分别进行异常检测,得到第二检测结果,其中,每个目标检测模型用于对一种第一网络行为数据进行异常检测;

29、聚合模块,用于聚合第一检测结果和第二检测结果,得到网络安全检测结果。

30、第三方面,本技术还提供了一种计算机设备,包括存储器和处理器,存储器存储有计算机程序,处理器执行计算机程序时实现以下步骤:

31、获取目标对象的至少一种第一网络行为数据;

32、通过预设的多源规则匹配算法对各第一网络行为数据进行异常检测,得到第一检测结果,并通过至少一个预设的目标检测模型对各种第一网络行为数据分别进行异常检测,得到第二检测结果,其中,每个目标检测模型用于对一种第一网络行为数据进行异常检测;

33、聚合第一检测结果和第二检测结果,得到网络安全检测结果。

34、第四方面,本技术还提供了一种计算机可读存储介质,其上存储有计算机程序,计算机程序被处理器执行时实现以下步骤:

35、获取目标对象的至少一种第一网络行为数据;

36、通过预设的多源规则匹配算法对各第一网络行为数据进行异常检测,得到第一检测结果,并通过至少一个预设的目标检测模型对各种第一网络行为数据分别进行异常检测,得到第二检测结果,其中,每个目标检测模型用于对一种第一网络行为数据进行异常检测;

37、聚合第一检测结果和第二检测结果,得到网络安全检测结果。

38、第五方面,本技术还提供了一种计算机程序产品,包括计算机程序,该计算机程序被处理器执行时实现以下步骤:

39、获取目标对象的至少一种第一网络行为数据;

40、通过预设的多源规则匹配算法对各第一网络行为数据进行异常检测,得到第一检测结果,并通过至少一个预设的目标检测模型对各种第一网络行为数据分别进行异常检测,得到第二检测结果,其中,每个目标检测模型用于对一种第一网络行为数据进行异常检测;

41、聚合第一检测结果和第二检测结果,得到网络安全检测结果。

42、上述网络安全检测方法、装置、设备、存储介质和程序产品,首先,获取目标对象的第一网络行为数据,通过预设的多源规则匹配算法对各第一网络行为数据进行异常检测,得到第一检测结果,并通过至少一个预设的目标检测模型对各种第一网络行为数据分别进行异常检测,得到第二检测结果,其中,每个目标检测模型用于对一种第一网络行为数据进行异常检测,这样,一方面,利用多种算法和模型对第一网络行为数据进行同步检测,可以提高检测的全面性,另一方面,多源规则匹配算法可以保证对已知威胁具有较高的检测准确度,目标检测模型可以对各种第一网络行为数据进行精细化分析和检测,检测灵敏度更高,因此可以捕捉到多源规则匹配算法无法检出的未知威胁,进而聚合第一检测结果和第二检测结果,得到的网络安全检测结果,对已知威胁和未知威胁均具有较高的检测准确性。

本文地址:https://www.jishuxx.com/zhuanli/20241009/308517.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表