使计算机系统免受基于加密的恶意软件影响的方法和系统与流程

- 国知局

- 2024-10-15 09:59:22

本公开涉及计算机系统的安全性。本公开包括用于保护计算机系统免受基于加密的恶意软件影响的方法和系统的描述。

背景技术:

1、基于加密的恶意软件(“ebm”)可以指在主机系统上执行并加密主机文件系统中存在的文件的软件。勒索软件是一种类型的ebm,其可以威胁发布受害者的机密数据或永久阻止对受害者数据的访问,使数据不可访问和不可使用。勒索软件通常可以分类为两种类型,即密码勒索软件和锁定勒索软件,密码勒索软件对受害者文件进行加密,锁定勒索软件通过加密包含受害者数据的文件和/或加密受害者系统引导所需的一些文件来阻止受害者访问其系统。勒索软件的部署者通常要求支付赎金来恢复或解密被加密的文件。最近一些勒索软件攻击的示例有wannacry、petya、notpetya、darkside等。

2、勒索软件攻击已成为某种对其受害者(包括诸如企业的组织)造成最严重经济损失的网络安全威胁。随着对攻击者的经济奖励的增加,勒索软件变体的复杂性和隐蔽性一直在不断演进,以逃避大多数现代防御方法。

技术实现思路

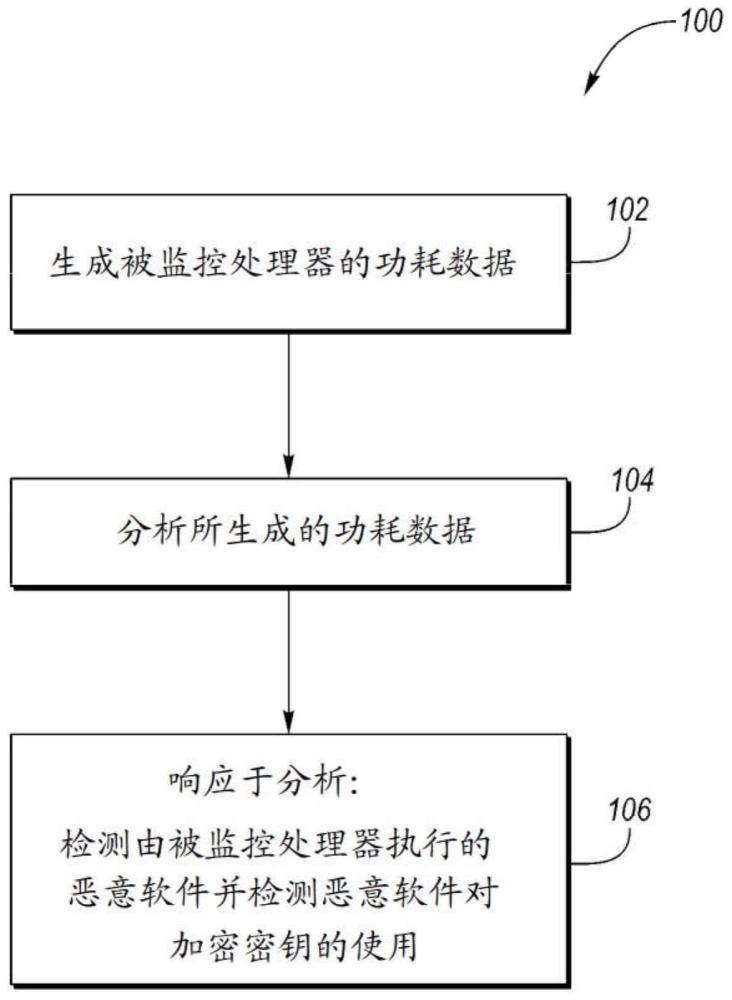

1、在一个或多个实施例中,本公开描述了用于检测ebm攻击并通过从ebm标识和/或提取加密密钥来保护潜在受害者的基础设施的新颖的基于功率的分析方法和系统。在一些实施例中,本公开描述了一种恶意软件检测系统,包括:一个或多个处理器;以及存储器,通信地连接到一个或多个处理器,包括处理器可执行指令,当所述处理器可执行指令被一个或多个处理器执行时,使得恶意软件检测系统执行以下操作:生成被监控处理器的功耗数据;分析所生成的功耗数据;以及响应于分析:检测由被监控处理器执行的恶意软件;以及检测恶意软件对加密密钥的使用。

2、在一些实施例中,本公开描述了一种恶意软件检测系统,包括:主机设备,包括:一个或多个主机处理器;以及存储器,通信地连接到一个或多个主机处理器,包括处理器可执行指令,当所述处理器可执行指令由一个或多个主机处理器执行时,使得系统执行以下预防操作:生成被监控处理器的功耗数据;分析所生成的功耗数据;以及响应于分析:检测由被监控处理器执行的恶意软件;以及检测恶意软件对加密密钥的使用;以及外部设备,包括:通信模块,被配置为插入主机系统;存储器,包括预定文件,当外部设备经由通信模块插入主机设备时,主机设备可访问预定文件;以及处理器,通信地连接到通信模块和存储器,处理器被配置为执行以下操作:监控预定文件的状态;检测预定文件的状态变化;以及响应于检测到预定文件的状态变化,执行以下操作:触发主机预防操作的执行。

3、在一些实施例中,本公开描述了一种恶意软件检测网络,包括:至少一个恶意软件检测系统,包括:预定为恶意软件攻击可访问的至少一个端口;一个或多个处理器;以及存储器,通信地连接到一个或多个处理器,包括处理器可执行指令,当所述处理器可执行指令由一个或多个处理器执行时,使得系统执行以下操作:生成被监控处理器的功耗数据;分析所生成的功耗数据;以及响应于分析:检测由被监控处理器执行的恶意软件;以及检测恶意软件对加密密钥的使用。

技术特征:1.一种恶意软件检测系统,包括:

2.根据权利要求1所述的系统,其中被监控处理器是恶意软件检测系统的一个或多个处理器之一。

3.根据权利要求1所述的系统,其中响应于分析还包括执行针对恶意软件的对策。

4.根据权利要求1所述的系统,其中功耗数据包括被监控处理器的功耗测量的统计分析。

5.根据权利要求1所述的系统,其中检测恶意软件包括标识恶意软件的一个或多个计算机可执行指令。

6.根据权利要求5所述的系统,其中所标识的一个或多个计算机可执行指令对应于恶意软件的加密进程。

7.根据权利要求1所述的系统,还包括:

8.根据权利要求1所述的系统,其中分析功耗数据包括对功耗数据执行统计分析。

9.根据权利要求1所述的系统,其中分析功耗数据包括用机器学习系统对功耗数据进行分类。

10.根据权利要求1所述的系统,其中分析功耗数据包括将功耗数据与在加密文件期间生成的被存储功耗数据进行比较,已知所述文件在加密时具有高度可区分的功率签名。

11.根据权利要求1所述的系统,其中分析功耗数据包括结合恶意软件检测系统的元数据来分析功耗数据。

12.根据权利要求11所述的系统,其中元数据包括:恶意软件检测系统的i/o活动的一个或多个测量;处理器使用情况的一个或多个测量;存储器使用情况、打开的文件、aes-ni加密引擎的使用情况的一个或多个测量;和/或恶意软件检测系统的子系统汲取的功率的更多测量。

13.一种恶意软件检测系统,包括:

14.根据权利要求13所述的恶意软件检测系统,其中当外部设备插入主机设备时,预定文件作为用户文件被映射到主机设备。

15.根据权利要求13所述的系统,其中被监控处理器是一个或多个主机处理器之一。

16.根据权利要求13所述的系统,其中主机存储器包括特权可执行程序或驱动程序,所述特权可执行程序或驱动程序被配置为知晓外部设备并被配置为执行预防操作。

17.根据权利要求13所述的系统,其中主机设备对预定文件的可访问性被构造成使得预定文件首先成为特定恶意软件的目标。

18.根据权利要求17所述的系统,其中预定文件的文件名被构造成使得以字母顺序将文件定为目标的恶意软件首先将预定文件定为目标。

19.一种恶意软件检测网络,包括:

20.根据权利要求19所述的系统,其中被监控处理器是一个或多个处理器之一。

技术总结提供了使计算机系统免受基于加密的恶意软件影响的方法和系统。本公开包括对方法和系统的描述,所述方法和系统用于执行针对已执行勒索软件的对策以及用于提取勒索软件所使用的加密密钥。本文公开的实施例包括分析执行勒索软件的一个或多个处理器的功耗数据。技术研发人员:J·瓜哈尔多 莫尔钱,S·贾因,P·帕帕昌,S·格雷尔,C·佩洛,P·肖特,C·马丁受保护的技术使用者:罗伯特·博世有限公司技术研发日:技术公布日:2024/10/10本文地址:https://www.jishuxx.com/zhuanli/20241015/316025.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。