一种基于区块链评价和协调机制的演化博弈安全策略方法

- 国知局

- 2024-11-19 09:43:00

本发明属于网络安全领域,具体涉及一种基于区块链评价和协调机制的演化博弈安全策略方法。

背景技术:

1、如今,无线设备的大规模部署,使得频谱资源消耗愈发巨大。与此同时,在次用户su加入授权网络使用空闲频谱时,会遭受各种复杂攻击,例如su面对恶意用户(malicioususer,mu)的干扰与窃听攻击。在eh-cr(能量采集认知无线电(energyharestingcognitiveradio,eh-cr))网络中,干扰攻击和窃听攻击的攻击强度与攻击方式往往与能量消耗与策略选择有关,这两种攻击在感知阶段与传输阶段分别对网络中的su检测概率与保密容量带来了较大影响,为了确保自身效益最大化,su往往需要分出一部分功率来进一步采取防御策略以抵消此类攻击带来的不良影响。

2、然而,随着网络环境的复杂化,su感知阶段的开放性与动态性的特性更易暴露在mu的视野中,su在该阶段往往面临着更为多样的攻击方式。除了干扰攻击方式,在感知阶段,来自mu的puea(主用户仿真攻击(primaryuseremulationattacks,puea))也十分常见。通过占用主信道或模仿主用户pu的传输信号,mu机会性地迷惑此时正在进行感知任务的su,使其误以为是pu正在使用信道,从而影响su的感知检测率与虚警率。通过这种puea的攻击手段,mu可以私自占用pu空闲信道为自己所用或干扰su正常使用授权信道。因为puea的存在,su可使用的空闲授权信道将急剧减少,且较难防御该类攻击。同时,mu利用干扰和窃听联合攻击,加剧劣化su在感知阶段的检测概率和传输阶段的保密容量。在三种攻击方式的eh-cr网络中,su怎样有效防御将成为十分困难的问题。

3、为了防御同时存在的窃听攻击,每个用户自带协作干扰节点。在覆盖模式下,su发射功率无需担心会影响pu的运行,但是随着su与sj(友好次干扰机(secondary jammer,sj))数量的增多,每个su的协作干扰节点会根据自身与pu距离不同程度影响pu传输数据。

技术实现思路

1、本发明的目的在于针对su面对的多种恶意攻击与复杂的eh-cr网络问题,提供一种基于区块链评价和协调机制的演化博弈安全策略方法。

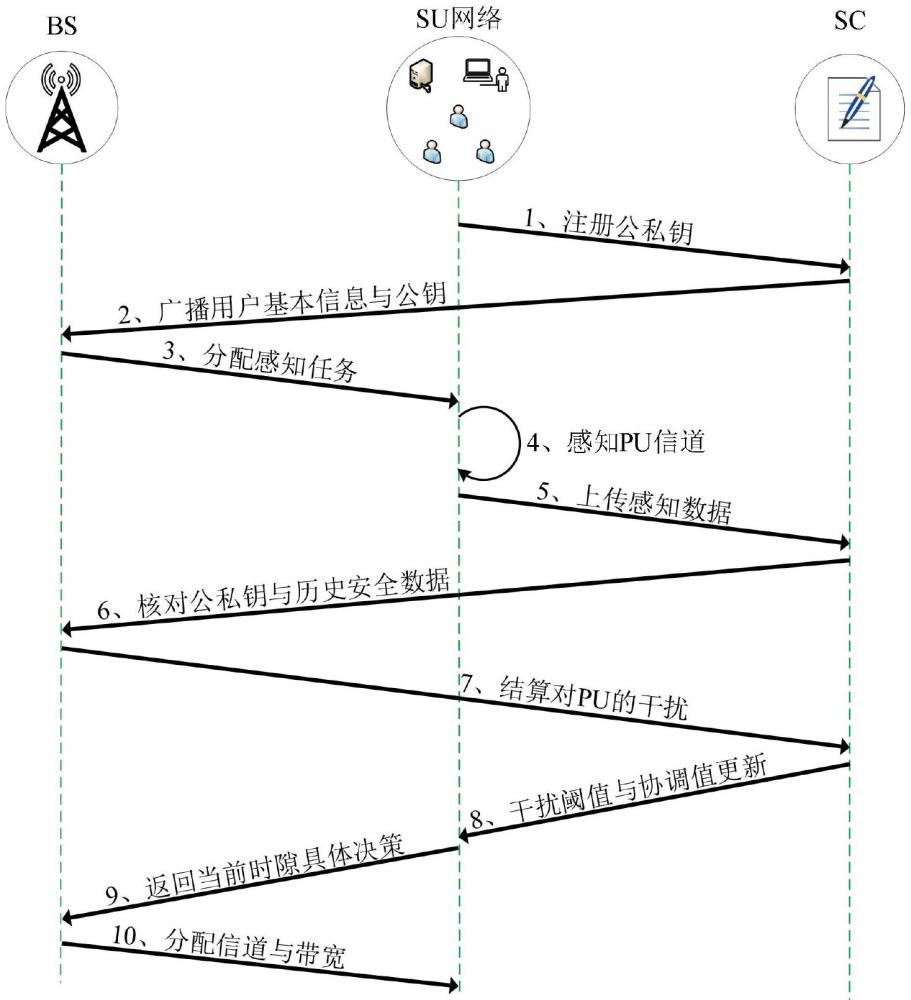

2、为实现上述目的,本发明的技术方案是:一种基于区块链评价和协调机制的演化博弈安全策略方法,提出一种区块链协调机制来限制复杂网络中友好次干扰机sj对主用户pu的影响,并考虑能量采集认知无线电eh-cr网络中次用户su在感知阶段面对的主用户仿真攻击puea和干扰攻击、以及在传输阶段同时面对窃听攻击和干扰攻击的三种不同安全威胁情况下提出演化博弈攻防模型;通过研究次用户su和恶意用户mu双方玩家的动态特性,调整su感知阶段的能耗成本或mu行为策略的奖惩来限制恶意攻击的概率,以此提高网络系统的安全收益。

3、本发明还提供了一种基于区块链评价和协调机制的演化博弈安全策略系统,包括存储器、处理器以及存储于存储器上并能够被处理器运行的计算机程序指令,当处理器运行该计算机程序指令时,能够实现如上述所述的方法步骤。

4、本发明还提供了一种计算机可读存储介质,其上存储有能够被处理器运行的计算机程序指令,当处理器运行该计算机程序指令时,能够实现如上述所述的方法步骤。

5、相较于现有技术,本发明具有以下有益效果:本发明针对su面对的多种恶意攻击与复杂的eh-cr网络问题,首先利用区块链技术构建一个评价与调节机制,通过设置奖励带宽的形式限制su网络的对pu网络的干扰和自干扰行为,然后解析了mu与su间在不同时隙的攻击与防御手段,并联合感知检测概率与传输保密容量建立各个决策下的效用函数,利用eh技术解决用户能量受限问题。接着,基于演化博弈论研究mu与su间的动态特性与博弈收敛情况,以及同时防御多种攻击的安全策略性能。最后,本发明分析了不同ep对su检测概率和不同θ对mu攻击概率的影响,通过仿真结果表明,本发明所提方法在pu干扰限制网络中具有良好的抗恶意攻击能力。同时,在检测概率与保密容量方面,所提方案优于对比方案。

技术特征:1.一种基于区块链评价和协调机制的演化博弈安全策略方法,其特征在于,提出一种区块链协调机制来限制复杂网络中友好次干扰机sj对主用户pu的影响,并考虑能量采集认知无线电eh-cr网络中次用户su在感知阶段面对的主用户仿真攻击puea和干扰攻击、以及在传输阶段同时面对窃听攻击和干扰攻击的三种不同安全威胁情况下提出演化博弈攻防模型;通过研究次用户su和恶意用户mu双方玩家的动态特性,调整su感知阶段的能耗成本或mu行为策略的奖惩来限制恶意攻击的概率,以此提高网络系统的安全收益。

2.根据权利要求1所述的一种基于区块链评价和协调机制的演化博弈安全策略方法,其特征在于,该方法包括:

3.根据权利要求2所述的一种基于区块链评价和协调机制的演化博弈安全策略方法,其特征在于,步骤s1具体实现如下:

4.根据权利要求3所述的一种基于区块链评价和协调机制的演化博弈安全策略方法,其特征在于,步骤s2具体实现如下:

5.根据权利要求4所述的一种基于区块链评价和协调机制的演化博弈安全策略方法,其特征在于,步骤s2还包括如下步骤:

6.根据权利要求4所述的一种基于区块链评价和协调机制的演化博弈安全策略方法,其特征在于,步骤s3具体实现如下:

7.根据权利要求6所述的一种基于区块链评价和协调机制的演化博弈安全策略方法,其特征在于,步骤s3中,建立基于演化博弈的数学模型后,还需进行su决策和mu决策的效用分析,具体如下:

8.根据权利要求7所述的一种基于区块链评价和协调机制的演化博弈安全策略方法,其特征在于,步骤s4具体实现如下:

9.一种基于区块链评价和协调机制的演化博弈安全策略系统,其特征在于,包括存储器、处理器以及存储于存储器上并能够被处理器运行的计算机程序指令,当处理器运行该计算机程序指令时,能够实现如权利要求1-8任一所述的方法步骤。

10.一种计算机可读存储介质,其上存储有能够被处理器运行的计算机程序指令,当处理器运行该计算机程序指令时,能够实现如权利要求1-8任一所述的方法步骤。

技术总结本发明涉及一种基于区块链评价和协调机制的演化博弈安全策略方法,属于网络安全领域。该方法提出一种区块链协调机制来限制复杂网络中SJ(友好次干扰机(Secondary Jammer,SJ))对主用户PU的影响,并考虑能量采集认知无线电EH‑CR网络中次用户SU在感知阶段面对的主用户仿真攻击PUEA和干扰攻击、以及在传输阶段同时面对窃听攻击和干扰攻击的三种不同安全威胁情况下提出演化博弈攻防模型;通过研究次用户SU和恶意用户MU双方玩家的动态特性,调整SU感知阶段的能耗成本或MU行为策略的奖惩来限制恶意攻击的概率,以此提高网络系统的安全收益。技术研发人员:王嵘,王俊,陈胜蓝,余谦,林瑞全,李胜,陈文城,裴海受保护的技术使用者:湖南汽车工程职业学院技术研发日:技术公布日:2024/11/14本文地址:https://www.jishuxx.com/zhuanli/20241118/329916.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表