热点的控制方法、系统、程序产品、设备及存储介质与流程

- 国知局

- 2025-01-10 13:11:08

本技术涉及终端,尤其涉及一种热点的控制方法、系统、程序产品、设备及存储介质。

背景技术:

1、wpa(wi-fi protected access)协议是一种wi-fi网络安全协议。wpa2是第二代wi-fi加密协议(或加密模式),可以防止无线接入点和终端站点设备被黑客入侵,是一种广泛应用的网络传播过程中的安全防护机制。

2、目前,大部分wi-fi设备支持或使用的安全协议是wpa2。但是,wpa2存在多种漏洞。借助这些漏洞,攻击者可以轻易实现取消认证攻击或其他攻击,也就是说,wpa2存在安全性问题。

技术实现思路

1、本技术的多个方面提供一种热点的控制方法、系统、程序产品、设备及存储介质,用以在保证连网兼容性的前提下,提高wi-fi网络的安全性。

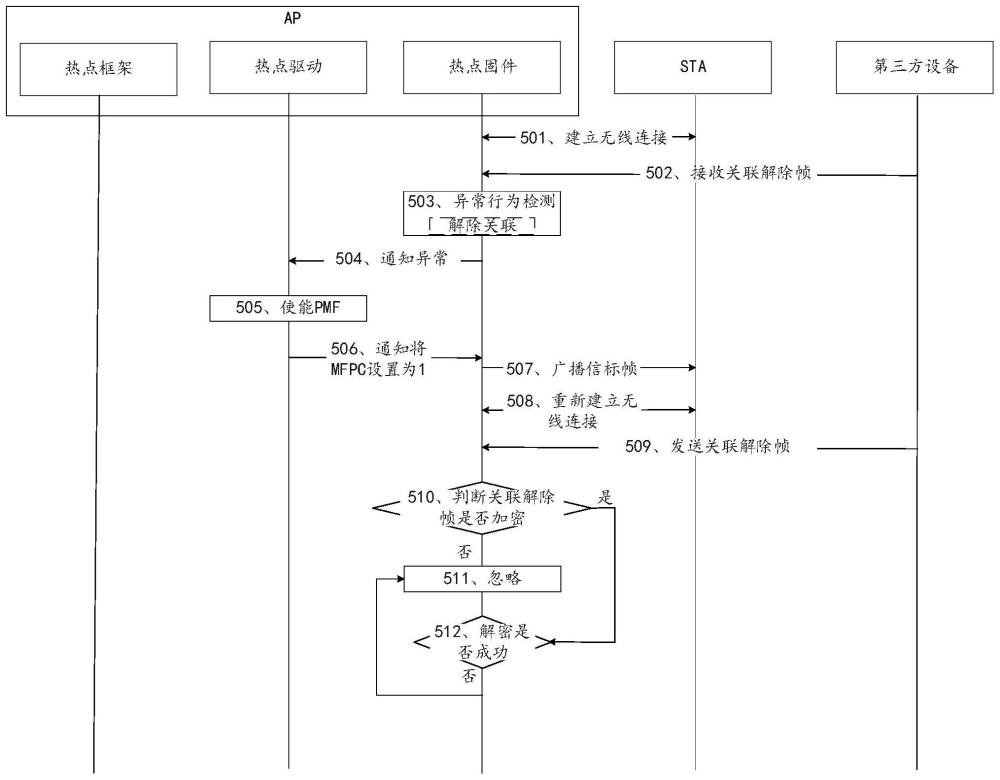

2、第一方面,提供了一种热点的控制方法,应用于用于提供wi-fi热点的电子设备;所述方法包括:

3、接收关联解除帧;所述电子设备在接收所述关联解除帧时,所述电子设备的受保护管理帧功能未开启,所述wi-fi热点与终端设备之间建立有无线连接;所述关联解除帧为用于断开所述无线连接的管理帧;

4、接收到所述关联解除帧后,确定所述电子设备是否受到攻击;

5、确定所述电子设备受到攻击时,开启所述电子设备的受保护管理帧功能并通知所述终端设备所述电子设备已开启受保护管理帧功能;

6、在所述电子设备开启受保护管理帧功能后,所述wi-fi热点与所述终端设备建立目标无线连接;

7、其中,所述目标无线连接上传输的管理帧为加密状态。

8、本技术实施例中,电子设备未受到管理帧攻击(例如取消认证攻击)时,其电子设备的受保护管理帧功能是处于关闭状态的,这样可以提高兼容性,也即可以确保那些不兼容受保护管理帧功能的设备也能够连接电子设备提供的wi-fi热点;电子设备在检测到管理帧攻击时,才会启动受保护管理帧功能,以提高wi-fi网络的安全性。可见,本技术实施例提供的技术方案能够在保证连网兼容性的前提下,提高wi-fi网络的安全性。

9、在第一方面提供的一种实施方式中,确定所述电子设备受到攻击时,开启所述电子设备的受保护管理帧功能并通知所述终端设备所述电子设备已开启受保护管理帧功能,包括:

10、确定所述电子设备受到攻击时,开启所述电子设备的受保护管理帧功能;

11、所述电子设备的受保护管理帧功能开启后,广播信标帧;

12、其中,所述信标帧中携带有第一字段的字段信息;所述第一字段的字段信息用于表示所述电子设备已开启受保护管理帧功能。

13、示例性的,可直接将电子设备的受保护管理帧pmf字段直接设置为1,即可动态开启受保护管理帧功能,无需重启热点。

14、也就是说,电子设备在识别出攻击行为时,开启受保护管理帧功能,并通过广播信标帧来提示终端设备使用受保护管理帧功能。这样,终端设备与电子设备提供的wi-fi热点重新建立连接后,通过对所需传输的管理帧进行加密提高wi-fi网络的安全性。

15、在第一方面提供的一种实施方式中,确定所述电子设备受到攻击时,开启受保护管理帧功能,包括:

16、确定所述电子设备受到攻击时,将所述电子设备当前所使用的wi-fi加密协议设置为wi-fi加密协议wpa2/wpa3或者wi-fi加密协议wpa3并重启所述wi-fi热点,以开启所述电子设备的受保护管理帧功能。

17、在本技术实施例中,通过将电子设备当前所使用的wi-fi加密协议设置为能够支持受保护管理帧功能的wpa2/wpa3或wpa3,并重启wi-fi热点,即可开启受保护管理帧功能。

18、可选地,当所述电子设备当前所使用的wi-fi加密协议被设置为wi-fi加密协议wpa3时,所述信标帧中还携带有第二字段的字段信息;所述第二字段的字段信息用于表示要求对端必需使用受保护管理帧功能。

19、在第一方面提供的一种实施方式中,接收到所述关联解除帧后,确定所述电子设备是否受到攻击,包括:

20、接收到所述关联解除帧后,基于所述电子设备在第一预设时间段内接收到的关联解除帧数量是否大于或等于预设数量阈值,确定所述电子设备是否受到攻击。

21、也就是说,根据接收关联解除帧的频繁程度来识别攻击行为。

22、在第一方面提供的一种实施方式中,所述第一预设时间段的时长为设定时长;所述第一预设时间段的起点时刻为所述关联解除帧的接收时刻。

23、设定时长的大小可根据实际需要来设置,本技术实施例对此不作具体限定。

24、示例性的,第一预设时间段包括该起点时刻。

25、在第一方面提供的一种实施方式中,接收到所述关联解除帧后,基于所述电子设备在预设时间段内接收到的关联解除帧数量是否大于或等于预设数量阈值,确定所述电子设备是否受到攻击,包括:

26、接收到所述关联解除帧后,当所述电子设备在第一预设时间段内接收到的关联解除帧数量大于或等于预设数量阈值时,确定所述电子设备受到攻击。

27、也就是说,当电子设备频繁接收到关联解除帧时,确定电子设备受到攻击。

28、在第一方面提供的一种实施方式中,接收到所述关联解除帧后,基于所述电子设备在第一预设时间段内接收到的关联解除帧数量是否大于或等于预设数量阈值,确定所述电子设备是否受到攻击,包括:

29、接收到所述关联解除帧后,当所述电子设备在第一预设时间段内接收到的关联解除帧数量大于或等于预设数量阈值、关联建立帧的接收信号强度指示与所述关联解除帧的接收信号强度指示的差异不在第一预设范围内时,确定所述电子设备受到攻击;

30、其中,所述关联建立帧是所述电子设备在接收到所述关联解除帧前或后接收到的;所述关联建立帧为用于建立所述终端设备与所述wi-fi热点之间的无线连接的管理帧。

31、也就是说,电子设备频繁接收关联解除帧、且接收到的关联建立帧的接收信号强度指示与接收到的关联解除帧的接收信号强度指示之间的差异较大时,确定所述电子设备受到攻击。

32、在第一方面提供的一种实施方式中,接收到所述关联解除帧后,基于所述电子设备在第一预设时间段内接收到的关联解除帧数量是否大于或等于预设数量阈值,确定所述电子设备是否受到攻击,包括:

33、接收到所述关联解除帧后,当所述电子设备在第一预设时间段内接收到的关联解除帧数量大于或等于预设数量阈值、所述电子设备接收到的多个管理帧中存在后接收到的管理帧的帧序列号小于或等于先接收到的管理帧的帧序列号时,确定所述电子设备受到攻击。

34、也就是说,电子设备频繁接收关联解除帧、且存在后接收到的管理帧的帧序列号小于或等于先接收到的管理帧的帧序列号时,确定所述电子设备受到攻击。

35、在第一方面提供的一种实施方式中,接收到所述关联解除帧后,基于所述电子设备在第一预设时间段内接收到的关联解除帧数量是否大于或等于预设数量阈值,确定所述电子设备是否受到攻击,包括:

36、接收到所述关联解除帧后,当所述电子设备在第一预设时间段内接收到的关联解除帧数量大于或等于预设数量阈值、所述电子设备接收到的多个管理帧中存在相邻两次接收到的管理帧的帧序列号之间的差异不位于第二预设范围内时,确定所述电子设备受到攻击。

37、也就是说,电子设备频繁接收关联解除帧、且存在相邻两次接收到的管理帧的帧序列号之间的差异较大时,确定电子设备受到攻击。

38、在第一方面提供的一种实施方式中,接收到所述关联解除帧后,确定所述电子设备是否受到攻击,包括:

39、接收到所述关联解除帧后,获取所述关联解除帧中携带的源设备信息;

40、判断所述源设备信息与所述终端设备的设备信息是否匹配;所述终端设备的设备信息是所述电子设备在与所述终端设备建立所述无线连接的过程中获取到的;

41、当所述源设备信息与所述终端设备的设备信息不匹配时,确定所述电子设备受到攻击。

42、其中,源设备信息指的是源端设备的设备信息,例如:组织唯一标识符。

43、也就是说,当关联解除帧中携带的源设备信息与之前在建立无线连接的交互过程中获取到的源设备信息不同时,确定电子设备受到攻击。

44、在第一方面提供的一种实施方式中,接收到所述关联解除帧后,确定所述电子设备是否受到攻击,包括:

45、接收到所述关联解除帧后,获取所述关联解除帧中携带的源地址;

46、当所述源地址为所述电子设备的网络地址时,确定所述电子设备受到攻击。

47、在本技术实施例中,电子设备能够接收到源地址为自己的网络地址的关联解除帧,说明存在第三方设备伪造成自己向终端设备发送关联解除帧,因此,可直接判断出与自己建连的终端设备被攻击,终端设备接收到这关联解除帧后就会断开与电子设备的连接,也就相当于是电子设备受到了攻击。

48、在第一方面提供的一种实施方式中,所述方法,还包括:

49、在所述wi-fi热点与所述终端设备建立目标无线连接后,接收到未加密的关联解除帧时,忽略所述未加密的关联解除帧。

50、由于wi-fi热点与终端设备已基于受保护管理帧建立了上述目标无线连接,那么,如果是终端设备发送来的管理帧必然是加密状态的。因此,电子设备接收到未加密的关联解除帧时,即可判断该关联解除帧是攻击方设备发送来的,因此,忽略,也即不执行断开连接的操作,从而提高wi-fi网络的安全性。

51、第二方面,提供了一种热点的控制系统,包括:用于提供wi-fi热点的电子设备以及需连接所述wi-fi热点的终端设备;其中,

52、所述电子设备,用于实现上述任一项所述的方法。

53、第二方面,提供了一种计算机程序产品,包括计算机程序,当所述计算机程序被用于提供wi-fi热点的电子设备执行时,实现上述任一项所述的方法。

54、第二方面,提供了一种电子设备,包括:存储器、处理器以及显示屏,其中,

55、所述存储器,用于存储程序;

56、所述处理器,与所述存储器、所述显示屏耦合,用于执行所述存储器中存储的所述程序,以实现上述任一项所述的方法。

57、第二方面,提供了一种存储有计算机程序的计算机可读存储介质,所述计算机程序被计算机执行时能够实现上述任一项所述的方法。

本文地址:https://www.jishuxx.com/zhuanli/20250110/351483.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表