权限管控方法、电子设备及存储介质与流程

- 国知局

- 2024-08-05 11:54:25

本申请涉及计算机,尤其涉及一种权限管控方法、电子设备及存储介质。

背景技术:

1、漏洞缓解是计算机系统设计过程中的重要组成部分,其中,软件划分或软件隔离是漏洞缓解的一种重要方式。软件隔离技术通常需要对程序进行一定的修改,将软件划分为不同的组件,并对这些组件实施最小权限原则,即这些组件被选择性地授予对系统和应用程序资源的访问权限,从而限制了泄露给攻击者的权限。

2、对于软件的划分通常依赖于系统的隔离机制,如基于页表的内存隔离,基于虚拟化拓展的隔离,以及利用intel mpk的隔离等。但直至目前,大部分仅关注于对内存资源进行隔离,而忽略了对于系统指令集架构(instruction set architecture,isa)使用权限(例如,能够使用某种寄存器和指令)的隔离。而缺少低于系统isa资源的管控,会使得指令和寄存器被滥用的风险增加,从而使一些依赖于特定指令和寄存器的攻击成为可能。

3、目前,处理器的架构正变得日趋复杂,每一种功能特性都伴随着新的isa拓展,从而提供新的指令和寄存器作为软件的接口。在isa变得越来越复杂的情况下,对于isa的使用权限进行隔离就显得越发重要。

技术实现思路

1、本申请提供了一种权限管控方法、电子设备及存储介质,有助于缓解滥用isa的攻击。

2、第一方面,本申请提供了一种资源扩展方法,包括:

3、当指令执行时,识别所述指令的指令类型;

4、基于所述指令类型提取指令权限信息;

5、基于所述指令权限信息确定所述指令是否有执行权限。

6、本申请有助于缓解滥用isa的攻击。

7、其中一种可能的实现方式中,所述基于所述指令类型提取指令权限信息包括:

8、基于所述指令类型确定所述指令的位置信息;

9、基于所述指令的位置信息提取指令权限信息。

10、其中一种可能的实现方式中,所述位置信息包括所述指令在指令权限位图中的位置,所述指令权限位图中的任一比特用于表征指令在当前权限域中的执行权限。

11、其中一种可能的实现方式中,所述位置信息存储在可信内存中,并由中央处理器cpu进行缓存。

12、其中一种可能的实现方式中,所述方法还包括:

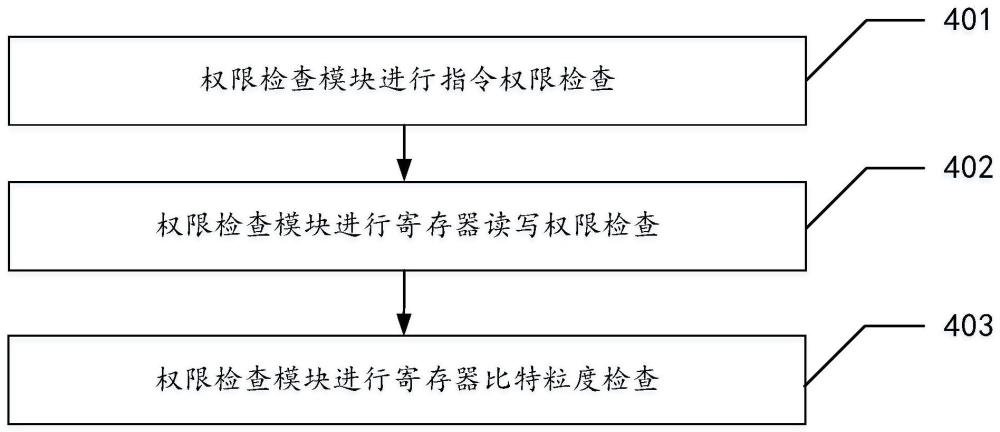

13、判断所述指令是否需要寄存器检查;

14、若确定所述指令需要进行寄存器检查,提取寄存器权限信息;

15、基于所述寄存器权限信息确定所述指令是否允许对被访问寄存器的读写操作。

16、其中一种可能的实现方式中,所述寄存器为权限与状态寄存器,所述提取寄存器权限信息包括:

17、确定所述被访问寄存器在寄存器权限位图中的位置;

18、基于所述被访问寄存器在寄存器权限位图中的位置提取寄存器权限信息。

19、其中一种可能的实现方式中,所述寄存器权限信息存储在可信内存中,并由中央处理器cpu进行缓存。

20、其中一种可能的实现方式中,所述方法还包括:

21、判断所述指令是否需要寄存器细粒度检查;

22、若确定需要寄存器细粒度检查,提取细粒度寄存器权限信息;

23、基于所述细粒度寄存器权限信息进行寄存器细粒度检查。

24、其中一种可能的实现方式中,所述寄存器为权限与状态寄存器,所述提取细粒度寄存器权限信息包括:

25、查询所述权限与状态寄存器在掩码数组中的位置;

26、基于所述权限与状态寄存器在掩码数组中的位置提取所述权限与状态寄存器对应的掩码。

27、其中一种可能的实现方式中,所述细粒度寄存器权限信息存储在可信内存中,并由中央处理器cpu进行缓存。

28、其中一种可能的实现方式中,所述方法还包括:

29、当使用门指令进行权限域的切换时,提取所述门指令的注册信息;

30、检查调用地址是否符合注册地址;

31、若确定调用地址符合注册地址,将控制流跳转至目标地址;

32、将当前权限域切换至目标权限域。

33、其中一种可能的实现方式中,所述方法还包括:

34、将跳转前的权限域标识及跳转返回地址放入可信内存。

35、第二方面,本申请提供了一种权限管控装置,包括一个或多个功能模块,所述一个或多个功能模块用于实现如第一方面所述的权限管控方法。

36、第三方面,本申请提供了一种电子设备,包括:处理器和存储器,所述存储器用于存储计算机程序;所述处理器用于运行所述计算机程序,实现如第一方面所述的权限管控方法。

37、第四方面,本申请提供了一种计算机可读存储介质,该计算机可读存储介质中存储有计算机程序,当其在计算机上运行时,使得计算机实现如第一方面所述的权限管控方法。

38、第五方面,本申请提供一种计算机程序,当上述计算机程序在电子设备的处理器上运行时,使得所述电子设备执行第一方面所述的权限管控方法。

39、在一种可能的设计中,第五方面中的程序可以全部或者部分存储在与处理器封装在一起的存储介质上,也可以部分或者全部存储在不与处理器封装在一起的存储器上。

技术特征:1.一种权限管控方法,其特征在于,所述方法包括:

2.根据权利要求1所述的方法,其特征在于,所述基于所述指令类型提取指令权限信息包括:

3.根据权利要求2所述的方法,其特征在于,所述位置信息包括所述指令在指令权限位图中的位置,所述指令权限位图中的任一比特用于表征指令在当前权限域中的执行权限。

4.根据权利要求3所述的方法,其特征在于,所述位置信息存储在可信内存中,并由中央处理器cpu进行缓存。

5.根据权利要求1-4任一种所述的方法,其特征在于,所述方法还包括:

6.根据权利要求5所述的方法,其特征在于,所述寄存器为权限与状态寄存器,所述提取寄存器权限信息包括:

7.根据权利要求5或6所述的方法,其特征在于,所述寄存器权限信息存储在可信内存中,并由中央处理器cpu进行缓存。

8.根据权利要求1-4任一所述的方法,其特征在于,所述方法还包括:

9.根据权利要求8所述的方法,其特征在于,所述寄存器为权限与状态寄存器,所述提取细粒度寄存器权限信息包括:

10.根据权利要求8或9所述的方法,其特征在于,所述细粒度寄存器权限信息存储在可信内存中,并由中央处理器cpu进行缓存。

11.根据权利要求1-10任一项所述的方法,其特征在于,所述方法还包括:

12.根据权利要求10所述的方法,其特征在于,所述方法还包括:

13.一种电子设备,其特征在于,包括:处理器和存储器,所述存储器用于存储计算机程序;所述处理器用于运行所述计算机程序,实现如权利要求1-12任一项所述的权限管控方法。

14.一种计算机可读存储介质,其特征在于,所述计算机可读存储介质存储有计算机程序,当所述计算机程序在计算机上运行时,实现如权利要求1-12任一所述的权限管控方法。

技术总结本申请提供一种权限管控方法、电子设备及存储介质,该方法包括:当指令执行时,识别所述指令的指令类型;基于所述指令类型提取指令权限信息;基于所述指令权限信息确定所述指令是否有执行权限。本申请提供的方法,有助于缓解滥用ISA的攻击。技术研发人员:樊树霖,华志超,夏虞斌,章张锴受保护的技术使用者:华为技术有限公司技术研发日:技术公布日:2024/8/1本文地址:https://www.jishuxx.com/zhuanli/20240802/260018.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表