一种面向渗透测试全流程的检测系统及方法

- 国知局

- 2024-09-05 15:03:43

本发明涉及渗透测试,具体涉及一种面向渗透测试全流程的检测系统及方法。

背景技术:

1、渗透测试指安全从业人员在取得合法授权的情况下针对授权方计算机网络发起的模拟攻击,旨在检测目标网络的安全性。一个完整的渗透测试流程包含外网渗透和内网渗透两大阶段。

2、外网渗透是指从互联网上尝试获取未经授权的访问权限或利用已知的漏洞和攻击技术来进入目标网络,常见的攻击手段包括端口扫描、url路径扫描、中间件/服务识别、弱密码扫描等。

3、内网渗透是指在渗透目标内部网络以横向移动、获取更高权限或访问敏感数据为目的进行的一系列攻击行为,常见的攻击手段包括存活主机扫描、运行服务扫描、系统信息收集、权限提升、横向移动等。在企业内部网络环境中,通常部署着名为域的逻辑环境,域通常指的是windows域,也称为active directory域。windows域是一种用于管理网络中的用户、计算机和其他资源的安全和组织结构。域渗透是指渗透测试过程中针对目标网络中的域进行攻击和评估的过程。域渗透测试旨在评估域控制器和域中的其他关键组件的安全性,以发现可能存在的漏洞和安全风险。

4、近年来,随着数字化程度的迅速提升,网络已经成为人们日常生活和社会运转不可或缺的一部分。网络安全已经与个人隐私安全、财产安全、人身安全紧密捆绑,同时也与国家安全密切相关。国内各大厂商也开始越来越重视网络安全,并推出了各种各样的安全防护产品。

5、然而,目前的网络防护产品都只关注来自外网的攻击,忽略了内网渗透阶段尤其是内网渗透中针对域环境下的渗透测试的检测,这导致内网环境相比外网更加脆弱。因此,构建一个基于渗透测试全流程视角下的内外网入侵检测系统是很有必要的。

技术实现思路

1、发明目的:本发明的目的是提供一种面向渗透测试全流程的检测系统及方法,解决背景技术中存在的问题。

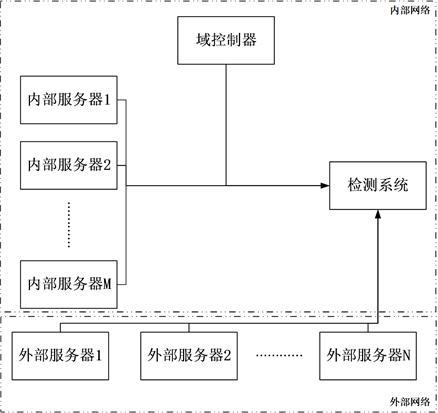

2、技术方案:本发明所述的一种面向渗透测试全流程的检测系统,包括流量收集模块、流量处理模块、日志收集模块和识别报警模块;流量收集模块、流量处理模块、识别报警模块依次连接;日志收集模块和识别报警模块连接;

3、其中,流量收集模块用于收集来自外网服务器和内网服务器的流量;流量处理模块用于分离收集到的内外网流量,并对内外网流量进行预处理;日志收集模块用于收集内网环境中域控制器的日志信息;识别报警模块用于分析已收集的流量和日志,对遭受的恶意攻击行为进行识别和报警。

4、进一步的,流量收集模块包括外网流量收集模块和内网流量收集模块,分别部署在外网服务器和内网服务器上;其中,外网流量收集模块用于收集外网流量;内网流量收集模块用于收集内网流量;流量收集模块对收集的流量保存为原始流量文件并且发送至流量处理模块。

5、进一步的,日志收集模块部署在内网域控制器上,主动收集来自内网域控制器的日志,将收集到的日志文件发送给识别报警模块。

6、进一步的,识别报警模块输入外网流量预处理文件、内网流量预处理文件和日志文件,采用神经网络分析外网流量预处理文件、采用专家知识分析内网流量预处理文件和日志文件,对遭受的恶意攻击行为进行识别和报警。

7、本发明所述的一种面向渗透测试全流程的检测系统的实现方法,包括以下步骤:

8、(1)使用开源的网络安全流量数据集,对其进行预处理,将预处理数据经过神经网络训练后生成恶意流量检测模型;使用实际场景收集得到的安全事件日志集,对其进行预处理,提取出日志特征组建专家知识规则集,并使用强化学习获取最小有效规则集,对原有专家知识规则集进行更新。

9、(2)在外网服务器上设置外网流量收集模块监听来自外网的访问流量,记录并保存为原始流量文件,发送给流量处理模块;在内网服务器上设置内网流量收集模块监听对内网服务的访问流量,记录并保存为原始流量文件,发送给流量处理模块;流量处理模块对获取到的原始流量文件根据来源将流量分为外网原始流量文件和内网原始流量文件,并对外网原始流量文件和内网原始流量文件进行预处理,生成外网流量预处理文件和内网流量预处理文件,并发送给识别报警模块;识别报警模块使用训练好的恶意流量检测模型对外网流量进行检测,使用专家知识对内网流量进行检测,识别并发出报警信息;

10、(3)在内网的域控制器上设置日志收集模块,收集由域控制器产生的安全事件日志,记录并保存为日志文件并发送给识别报警模块;识别报警模块使用专家知识规则集对来自内网域控制器的日志文件进行分析,识别并发出报警信息。

11、(4)识别报警模块对攻击检测结果进行统计,通过域环境下的实体信息构建整体网络拓扑,标注攻击源头,绘制攻击路径。

12、进一步的,包括以下步骤:

13、(11)从网络收集开源的入侵检测数据集,包括原始流量pcap文件、特征提取csv文件,将特征提取、流量分层、删除ip地址、删除无关协议信息和指定长度截取得到预处理数据;

14、(12)将得到的预处理数据按照比例分为训练集、验证集和测试集,对cnn、bi-lstm等模型进行训练,按照精确率、召回率、准确率和f1分数评估并选取效果最佳的模型;

15、(13)在实际搭建的域环境中进行渗透测试,对每一种攻击行为收集域控制器产生的安全事件日志进行预处理提取日志特征,包括日志来源、日志编号、日志顺序;并将日志特征粗略组合形成初步的专家知识规则集;

16、(14)使用强化学习算法,对初步的专家知识规则集进行精简和组合,通过对正常行为产生的安全事件日志集和攻击行为产生的安全事件日志集进行检测,根据检测结果获得反馈,不断优化智能体对规则的选择和排列,得到最小有效规则集,并将其更新为最终的专家知识规则集。

17、进一步的,包括以下步骤:

18、(21)使用wireshark和scapy等方式对外网流量进行监听,流量文件保存为pcap等格式的原始流量文件,并发送给流量处理模块;

19、(22)使用wireshark和scapy等方式对内网流量进行监听,流量文件保存为pcap等格式的原始流量文件,并发送给流量处理模块;

20、(23)将输入的原始流量文件进行分类,得到外网原始流量文件和内网原始流量文件;

21、(24)将得到的外网原始流量文件进行预处理,包括特征提取、流量分层、ip删除、无关协议信息删除和指定长度截取,得到外网流量预处理文件;

22、(25)将得到的内网原始流量文件进行预处理,包括获取指定协议流量、获取ip、获取协议报文数据,得到内网流量预处理文件;

23、(26)将得到的外网流量预处理文件和内网流量预处理文件发送至识别报警模块;

24、(27)将得到的外网流量预处理文件输入恶意流量检测模型,得到恶意攻击检测结果;

25、(28)对得到的内网流量预处理文件中的协议报文数据进行分析,分析http请求行、请求头和请求体得到恶意攻击检测结果;

26、(29)根据步骤(27)和步骤(28)得到的恶意攻击检测结果生成报警信息。

27、进一步的,包括以下步骤:

28、(31):在域控制器上部署日志收集模块,包括elk和win32evtlog等方式对域控制器产生的安全事件日志进行收集,保存为日志文件并且发送到识别报警模块中;

29、(32):将收集到的内网日志进行预处理,提取出日志id、日志顺序和日志文本等特征,交由专家知识规则集检测得到恶意攻击检测结果;

30、(33):根据得到的恶意攻击检测结果生成报警信息。

31、进一步的,包括以下步骤:

32、(41):根据步骤(2)和步骤(3)得到的攻击检测结果,对攻击类型和攻击频率进行统计;

33、(42):根据步骤(2)和步骤(3)得到的攻击检测结果,结合查询域环境下的实体信息,构建当前域环境的网络拓扑图、定位沦陷主机、统计沦陷域账户。

34、有益效果:与现有技术相比,本发明具有如下显著优点:使用神经网络对外网流量进行识别,相比于规则识别,能极大地提高检测的准确性和灵活性,提升检测未知攻击的能力;使用专家知识对内网服务流量进行分析和监测,具有一定的准确性和可靠性,资源消耗小,能对日志记录之外的攻击行为进行检测,提升了内网服务的安全;以完整渗透测试流程视角,同时关注外网和内网行为,完善了内网环境下针对域控制器和内网服务的攻击检测,便于网络维护人员第一时间发现攻击并定位来源以采取措施,提高了网络整体的安全程度。

本文地址:https://www.jishuxx.com/zhuanli/20240905/289301.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。