边缘计算中用于认证过程的协商机制的制作方法

- 国知局

- 2024-09-11 14:37:24

本公开总体涉及通信,尤其涉及一种边缘计算中用于认证过程的协商机制。

背景技术:

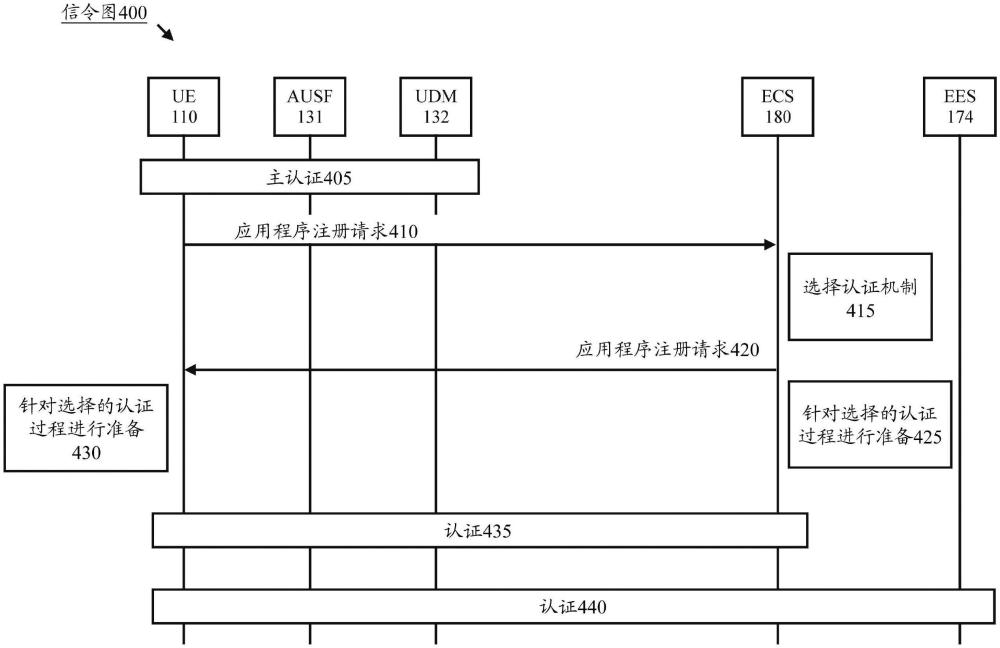

1、用户设备(ue)可连接到边缘数据网络以接入边缘计算服务。边缘计算是指在生成数据的网络处执行计算和数据处理。为了与边缘数据网络建立连接,ue可能必须执行与边缘数据网络的认证过程。已经确定,需要协商过程来使ue和网络决定要利用哪种认证机制。

技术实现思路

1、一些示例性实施方案涉及一种用户设备(ue)的被配置为执行操作的处理器。该操作包括:向边缘配置服务器(ecs)发送请求,该请求包括该ue支持的认证机制的列表,其中该ecs被配置为从该认证机制的列表中选择一个认证机制;以及从该ecs接收对该请求的响应,其中响应包括对所选择的认证机制的指示。

2、其他示例性实施方案涉及一种边缘配置服务器(ecs),该ecs被配置为执行操作。该操作包括:从用户设备(ue)接收请求,该请求包括该ue支持的认证机制的列表;从该认证机制的列表中选择一个认证机制;以及向该ue发送对该请求的响应,其中响应包括对所选择的认证机制的指示。

3、又一些另外的示例性实施方案涉及一种用户设备(ue),所述用户设备具有:收发器,所述收发器被配置为与网络进行通信;和处理器,所述处理器可通信地耦接到所述收发器并且被配置为执行操作。该操作包括:向边缘配置服务器(ecs)发送请求,该请求包括该ue支持的认证机制的列表,其中该ecs被配置为从该认证机制的列表中选择一个认证机制;以及从该ecs接收对该请求的响应,其中响应包括对所选择的认证机制的指示。

4、另外的示例性实施方案涉及一种方法,该方法包括:从用户设备(ue)接收请求,该请求包括该ue支持的认证机制的列表;从该认证机制的列表中选择一个认证机制;以及向该ue发送对该请求的响应,其中响应包括对所选择的认证机制的指示。

技术特征:1.一种用户设备(ue)的处理器,所述处理器被配置为执行包括以下项的操作:

2.根据权利要求1所述的处理器,所述操作还包括:

3.根据权利要求1所述的处理器,所述操作还包括:

4.根据权利要求1所述的处理器,所述操作还包括:

5.根据权利要求1所述的处理器,所述操作还包括:

6.根据权利要求5所述的处理器,其中所述请求是所述ue与所述ecs之间的认证过程的第一消息。

7.根据权利要求5所述的处理器,其中所述请求包括两个或更多个认证机制,所述两个或更多个认证机制至少包括具有对应凭据的第一认证机制和不具有对应凭据的第二认证机制。

8.根据权利要求7所述的处理器,其中所选择的认证机制是所述第一认证机制,并且所述响应还指示所述ue与所述ecs之间的协商是成功的。

9.根据权利要求7所述的处理器,其中所选择的认证机制是所述第二认证机制,所述操作还包括:

10.根据权利要求7所述的处理器,其中所述请求被配置为指示相对于所述第二认证过程,所述第一认证过程优先被所述ue处理。

11.一种边缘配置服务器(ecs),所述ecs被配置为执行包括以下项的操作:

12.根据权利要求11所述的ecs,所述操作还包括:

13.根据权利要求11所述的ecs,所述操作还包括:

14.根据权利要求11所述的ecs,其中所述请求还包括由所述ue生成的凭据,所述凭据与由所述ue支持的所述认证机制的列表中包括的认证机制相对应。

15.根据权利要求11所述的ecs,其中所述请求是所述ue与所述ecs之间的认证过程的第一消息。

16.根据权利要求11所述的ecs,其中所述请求包括具有由所述ue生成的对应凭据的第一认证机制和不具有由所述ue生成的对应凭据的第二认证机制。

17.根据权利要求16所述的ecs,其中所选择的认证机制是所述第一认证机制,并且所述响应还指示所述ue与所述ecs之间的认证是成功的。

18.根据权利要求16所述的ecs,其中所选择的认证机制是所述第二认证机制,所述操作还包括:

19.一种用户设备(ue),包括:

20.根据权利要求19所述的ue,所述操作还包括:

21.根据权利要求19所述的ue,所述操作还包括:

22.根据权利要求19所述的ue,所述操作还包括:

23.根据权利要求19所述的ue,所述操作还包括:

24.根据权利要求23所述的ue,其中所述请求是所述ue与所述ecs之间的认证过程的第一消息。

25.根据权利要求23所述的ue,其中所述请求包括两个或更多个认证机制,所述两个或更多个认证机制至少包括具有对应凭据的第一认证机制和不具有对应凭据的第二认证机制。

26.根据权利要求25所述的ue,其中所选择的认证机制是所述第一认证机制,并且所述响应还指示所述ue与所述ecs之间的协商是成功的。

27.根据权利要求25所述的ue,其中所选择的认证机制是所述第二认证机制,所述操作还包括:

28.根据权利要求25所述的ue,其中所述请求被配置为指示相对于所述第二认证过程,所述第一认证过程优先被所述ue处理。

29.一种方法,包括:

30.根据权利要求29所述的方法,还包括:

31.根据权利要求29所述的方法,还包括:

32.根据权利要求29所述的方法,其中所述请求还包括由所述ue生成的凭据,所述凭据与由所述ue支持的所述认证机制的列表中包括的认证机制相对应。

33.根据权利要求29所述的方法,其中所述请求是所述ue与所述ecs之间的认证过程的第一消息。

34.根据权利要求29所述的方法,其中所述请求包括具有由所述ue生成的对应凭据的第一认证机制和不具有由所述ue生成的对应凭据的第二认证机制。

35.根据权利要求34所述的方法,其中所选择的认证机制是所述第一认证机制,并且所述响应还指示所述ue与所述ecs之间的认证是成功的。

36.根据权利要求34所述的方法,其中所选择的认证机制是所述第二认证机制,所述方法还包括:

技术总结一种用户设备(UE)被配置为向边缘配置服务器(ECS)发送请求,该请求包括该UE支持的认证机制的列表,其中该ECS被配置为从该认证机制的列表中选择一个认证机制以及从该ECS接收对该请求的响应,其中响应包括对所选择的认证机制的指示。技术研发人员:郭姝,叶春璇,张大伟,胡海静,牛华宁,梁华瑞,L·陈,X·乔,杨维东受保护的技术使用者:苹果公司技术研发日:技术公布日:2024/9/9本文地址:https://www.jishuxx.com/zhuanli/20240911/291616.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。