一种流量攻击检测方法、装置及电子设备与流程

- 国知局

- 2024-12-26 16:01:03

本技术实施例涉及网络安全,尤其涉及一种流量攻击检测方法、装置及电子设备。

背景技术:

1、随着互联网技术的飞速发展,网络攻击增多,网络安全问题日益凸显。网络攻击不仅影响服务的可用性,还可能造成巨大的经济损失和信誉损害。例如分布式拒绝服务攻击(distributed denial of service,ddos)作为一种常见的网络攻击手段,通过利用网络资源发起大量的请求,耗尽目标系统的带宽或处理能力,导致合法用户无法正常访问服务。

2、相关技术中,基于流量统计的方法通过分析网络流量的特征,如流量大小、频率等,来识别异常流量。

3、然而,上述方式不仅需要大量的计算资源,检测效率较低,并且检测准确性也较低。

技术实现思路

1、本技术实施例提供了一种流量攻击检测方法、装置及电子设备,用以高效、精准地进行流量攻击检测。

2、第一方面,本技术实施例提供了第一种流量攻击检测方法,该方法包括:

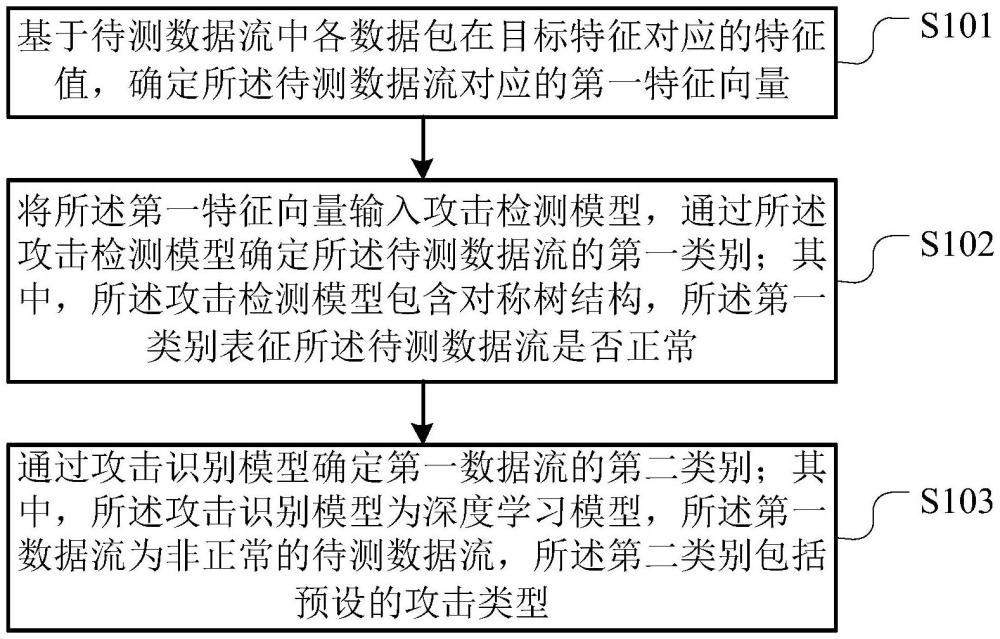

3、基于待测数据流中各数据包在目标特征对应的特征值,确定所述待测数据流对应的第一特征向量;

4、将所述第一特征向量输入攻击检测模型,通过所述攻击检测模型确定所述待测数据流的第一类别;其中,所述攻击检测模型包含对称树结构,所述第一类别表征所述待测数据流是否正常;

5、通过攻击识别模型确定第一数据流的第二类别;其中,所述攻击识别模型为深度学习模型,所述第一数据流为非正常的待测数据流,所述第二类别包括预设的攻击类型。

6、一些可选的实施方式中,基于待测数据流中各数据包在目标特征对应的特征值,确定所述待测数据流对应的第一特征向量,包括:

7、针对任一目标特征,基于所述待测数据流中各数据包在所述目标特征的特征值,确定所述待测数据流在所述目标特征的至少一个第二特征值;以及,基于所述待测数据流中相邻数据包之间的时间间隔,确定所述待测数据流的目标时间间隔;

8、基于所述待测数据流在所有目标特征的第二特征值以及所述目标时间间隔,生成所述第一特征向量。

9、一些可选的实施方式中,基于所述待测数据流中各数据包在所述目标特征的特征值,确定所述待测数据流在所述目标特征的至少一个第二特征值,包括:

10、将所述待测数据流中所有数据包在所述目标特征的最小特征值、所述待测数据流中所有数据包在所述目标特征的最大特征值,以及所述待测数据流中所有数据包在所述目标特征的标准差确定为所述第二特征值。

11、一些可选的实施方式中,基于所述待测数据流中相邻数据包之间的时间间隔,确定所述待测数据流的目标时间间隔,包括:

12、将所述待测数据流中相邻数据包之间的最短时间间隔,确定为所述目标时间间隔。

13、一些可选的实施方式中,通过攻击识别模型确定第一数据流的第二类别之前,还包括:

14、将所述第一数据流的第一特征向量进行维数转化以及归一化处理,得到所述第一数据流的第二特征向量;

15、将所述第二特征向量输入所述到所述攻击识别模型。

16、一些可选的实施方式中,所述攻击识别模型的输出还包括正常类别;所述方法还包括:

17、通过所述攻击识别模型确定目标时段内的第二数据流是所述第二类别还是所述正常类别;其中,所述第二数据流为除所述第一数据流之外的待测数据流;

18、若所述第二类别的第二数据流的数量超过预设数量,则基于所述第二类别的第二数据流对所述攻击检测模型进行调整。

19、一些可选的实施方式中,基于待测数据流中各数据包在目标特征对应的特征值,确定所述待测数据流对应的第一特征向量之前,还包括:

20、确定在数据流库中没有所述待测数据流对应的流标识;

21、在将所述第一特征向量输入攻击检测模型之后,还包括:

22、基于所述待测数据流的类别更新所述数据流库。

23、一些可选的实施方式中,还包括:

24、若在数据流库中有所述待测数据流对应的流标识,则从所述数据流库中查询所述待测数据流的类别。

25、一些可选的实施方式中,还包括:

26、若所述数据流库的占用率大于预设占用率,则基于所述数据流库中数据流的查询时间删除至少一个数据流对应的信息。

27、第二方面,本技术实施例提供了第一种流量攻击检测装置,该装置包括:

28、特征提取模块,用于基于待测数据流中各数据包在目标特征对应的特征值,确定所述待测数据流对应的第一特征向量;

29、攻击检测模块,用于将所述第一特征向量输入攻击检测模型,通过所述攻击检测模型确定所述待测数据流的第一类别;其中,所述攻击检测模型包含对称树结构,所述第一类别表征所述待测数据流是否正常;

30、攻击识别模块,用于通过攻击识别模型确定第一数据流的第二类别;其中,所述攻击识别模型为深度学习模型,所述第一数据流为非正常的待测数据流,所述第二类别包括预设的攻击类型。

31、一些可选的实施方式中,特征提取模块,具体用于:

32、针对任一目标特征,基于所述待测数据流中各数据包在所述目标特征的特征值,确定所述待测数据流在所述目标特征的至少一个第二特征值;以及,基于所述待测数据流中相邻数据包之间的时间间隔,确定所述待测数据流的目标时间间隔;

33、基于所述待测数据流在所有目标特征的第二特征值以及所述目标时间间隔,生成所述第一特征向量。

34、一些可选的实施方式中,特征提取模块,具体用于:

35、将所述待测数据流中所有数据包在所述目标特征的最小特征值、所述待测数据流中所有数据包在所述目标特征的最大特征值,以及所述待测数据流中所有数据包在所述目标特征的标准差确定为所述第二特征值。

36、一些可选的实施方式中,特征提取模块,具体用于:

37、将所述待测数据流中相邻数据包之间的最短时间间隔,确定为所述目标时间间隔。

38、一些可选的实施方式中,攻击识别模块,在通过攻击识别模型确定第一数据流的第二类别之前,还用于:

39、将所述第一数据流的第一特征向量进行维数转化以及归一化处理,得到所述第一数据流的第二特征向量;

40、将所述第二特征向量输入所述到所述攻击识别模型。

41、一些可选的实施方式中,所述攻击识别模型的输出还包括正常类别;所述攻击识别模块还用于:

42、通过所述攻击识别模型确定目标时段内的第二数据流是所述第二类别还是所述正常类别;其中,所述第二数据流为除所述第一数据流之外的待测数据流;

43、若所述第二类别的第二数据流的数量超过预设数量,则基于所述第二类别的第二数据流对所述攻击检测模型进行调整。

44、一些可选的实施方式中,还包括查询模块,用于在特征提取模块基于待测数据流中各数据包在目标特征对应的特征值,确定所述待测数据流对应的第一特征向量之前,确定在数据流库中没有所述待测数据流对应的流标识;

45、还用于在攻击检测模块将所述第一特征向量输入攻击检测模型之后,基于所述待测数据流的类别更新所述数据流库。

46、一些可选的实施方式中,查询模块,还用于:

47、若在数据流库中有所述待测数据流对应的流标识,则从所述数据流库中查询所述待测数据流的类别。

48、一些可选的实施方式中,查询模块,还用于:

49、若所述数据流库的占用率大于预设占用率,则基于所述数据流库中数据流的查询时间删除至少一个数据流对应的信息。

50、第三方面,本技术实施例提供一种电子设备,包括至少一个处理器以及至少一个存储器,其中,所述存储器存储有计算机程序,当所述程序被所述处理器执行时,使得所述处理器执行上述第一方面任一所述的流量攻击检测方法。

51、第四方面,本技术实施例提供一种计算机可读存储介质,其存储有可由处理器执行的计算机程序,当所述程序在所述处理器上运行时,使得所述处理器执行上述第一方面任一所述的流量攻击检测方法。

52、本技术实施例,基于待测数据流中各数据包在目标特征对应的特征值,精准确定表征待测数据流的流特征的第一特征向量;采用攻击检测模型与攻击识别模型,结合对称树结构以及机器学习技术,先通过攻击检测模型进行初始检测,由于其中的对称树结构,在训练和预测阶段使用相同的树结构,大大加快了模型的检测速度,从而提升检测过程的实时响应能力;进而通过攻击识别模型进行后续精细识别,实现对潜在的网络攻击流量的精准识别和分类,从而提高检测的精度和可靠性。

本文地址:https://www.jishuxx.com/zhuanli/20241216/347781.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表