一种加密流量攻击行为训练与识别方法与流程

- 国知局

- 2025-01-10 13:46:27

本发明涉及网络安全的,特别涉及一种加密流量攻击行为训练与识别方法。

背景技术:

1、随着网络通信技术的快速发展,网络安全威胁逐年增加,越来越多的网络通信在传输过程中采用了加密技术,以保护数据的安全性和隐私。加密通信在网站、应用程序、电子邮件、即时通信和voip等领域得到广泛应用。然而加密流量在防止窃取数据等网络安全问题发生的同时,也成为黑客常用的攻击手段。恶意流量利用加密技术隐藏恶意攻击行为,使得传统基于深度数据包检测、基于端口的流量分类等检测方法不再可靠。

2、随着人工智能技术的发展,随机森林、svm等机器学习算法可以通过特征提取的方式将恶意加密流量与正常加密流量区分开来。然而,这些方法大多基于手工设计的流特征,丢失了大量的数据包细节,使得细粒度操作无法进行,从而影响了识别精度。为解决特征工程问题,基于端到端的深度学习加密流量检测方法成为研究的热点,但同时也对加密流量防御模型的鲁棒性提出了新的考验。

3、现有深度学习方法虽然能够学习网络流量特征,实现恶意加密流量检测,但其本身存在初始参数敏感、算法收敛速度慢、预设参数众多且缺乏有效的选取方法以及容易陷入局部极小点等问题,导致模型在面对规模大、特征复杂的高隐蔽异常流量数据时,出现训练速度慢、识别准确率不高、泛化能力差等问题。

4、技术术语:pcap:英文全称为packet capture,中文全称为“抓包”,是一个用于捕获网络流量的应用程序接口,抓取的数据包文件格式为pcap格式;

5、swin transformer:该模型为transformer的改进版,其英文全称为hierarchicalvision transformer using shifted windows,中文全称为“基于平移窗口的分层视觉变换器”,是一种通用视觉任务模型,可以解决一般的图像特征提取、图像识别、图像分割等图像处理问题。

6、lm:英文全称为levenberg-marquardt,中文全称为列文伯格-马夸尔特法,是非线性回归中回归参数最小二乘估计的一种估计方法。

技术实现思路

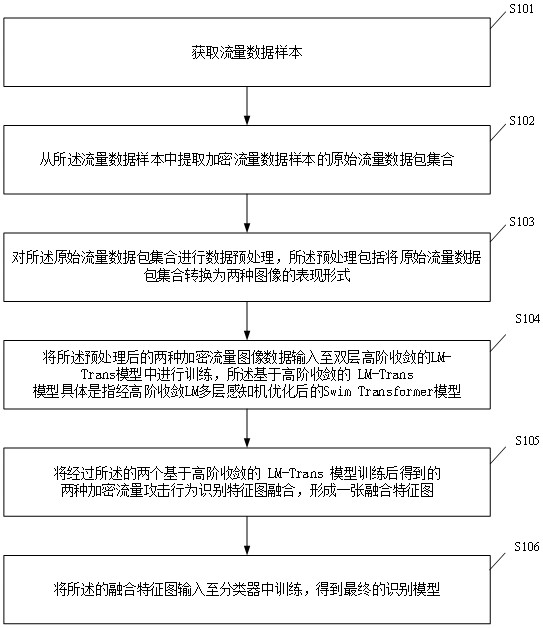

1、针对现有技术中存在的不足之处,本发明的目的是提供一种加密流量攻击行为训练与识别方法,能够在确保加密流量信息的完整性的同时,弥补当前加密流量识别模型在收敛速度方面的缺陷,提升恶意加密流量攻击行为识别命中率。为了实现根据本发明的上述目的和其他优点,提供了一种加密流量攻击行为训练与识别方法,包括以下步骤:

2、获取流量数据;

3、将所述流量数据分别输入至识别模型,得到第一特征图和第二特征图,并将第一特征图和第二特征图进行融合;

4、将所述第一特征图和所述第二特征图输入识别模型,得到所述流量数据的攻击类型;

5、其中,所述识别模型是基于样本训练得到的深度学习模型;

6、所述识别模型通过一个双层高阶收敛的lm-trans模型构成,所述双层高阶收敛的lm-trans模型包括两个并行的基于高阶收敛的lm-trans模型;所述识别模型通过高阶收敛的lm算法进行训练得到快速收敛的识别模型。

7、优选的,所述高阶收敛的lm算法是指基于的l-m算法计算得到步长,并根据所述步长执行训练的算法。

8、优选的,基于swin transformer架构的模型包括:两个连续的、以窗口注意力机制为基础的lm-trans block与patch merging;

9、且所述lm-trans block包括层归一化、基于窗口的注意力、残差连接模块、层归一化、基于高阶收敛的lm-mlp以及残差模块;

10、优选的,所述将所述流量数据分别输入至识别模型的步骤包括:

11、对所述流量数据执行预处理,得到不同表现形式的第一图像和第二图像;

12、输入所述第一图像与所述第二图像至所述识别模型中。

13、优选的,所述对所述流量数据执行预处理,得到不同表现形式的第一图像和第二图像的步骤包括:

14、识别所述流量数据的特征信息,所述特征信息包括数据包大小、时间戳及五元组信息中的至少一个,所述五元组信息包括源 ip 地址、目的 ip 地址、源端口、目的端口以及传输层协议的至少一个;

15、将所述流量数据按照所述特征信息进行会话拆分,得到多个拆分后的会话;

16、将所述拆分后的会话中的dns协议会话、tcp握手失败的会话以及空会话进行过滤清洗,得到清洗后的会话数据;

17、将所述清洗后的会话数据分别转换为不同表现形式的第一图像和第二图像。

18、优选的,所述第一图像和所述第二图像表现形式包括灰度图和/或流量统计图;

19、所述灰度图包括所述流量数据的字节序列数据转换成二维数组构成的图像;

20、所述流量统计图包括三维数组构成的图像,其中所述三维数组以所述流量数据中数据包的到达时间为第一维度、以所述数据包的大小为第二维度、以指定时段内到达的具有指定大小的所述数据包数量为第三维度。

21、优选的,所述将所述第一特征图和所述第二特征图输入所述识别模型的分类器的步骤包括:

22、融合所述第一特征图和所述第二特征图,得到融合特征图;

23、将所述融合特征图输入所述分类器。

24、优选的,所述模型的具体训练如下步骤:

25、获取数据样本;

26、从所述数据样本中提取加密流量样本的原始流量数据包集合;

27、对所述原始流量数据包集合进行数据预处理,得到第三图像和第四图像;

28、将预处理后的第三图像和第四图像输入至待训练识别模型,得到第三特征图和第四特征图,融合第三特征图和第四特征图后得到融合样本特征图;

29、将所述融合样本特征图输入至待训练分类器,并根据所述待训练分类器的输出调整所述待训练模型的参数,直至满足预设的训练停止条件,得到所述识别模型。

30、优选的,所述将所述第一特征图和所述第二特征图输入所述识别模型的分类器的步骤包括:

31、融合所述第一特征图和所述第二特征图,得到融合特征图;

32、将所述融合特征图输入所述分类器。

33、一种加密流量攻击行为识别训练装置,包括:

34、数据获取模块,用于获取流量数据;

35、预处理模块,用于从流量数据中提取流量数据的原始流量数据包集合;

36、训练模块,用于对所述原始流量数据包集合进行数据预处理,得到第一特征图和第二特征图;

37、识别模块,用于将流量数输入识别模型中,获得流量数据的攻击类型。

38、本发明与现有技术相比,其有益效果是:通过对加密流量预处理分别形成统计特征图和灰度图,通过分别训练两个基于高阶收敛的lm-trans加密流量攻击行为识别模型,获得两种加密流量特征图,所述模型通过swim transformer获取流量的时空特征,通过基于高阶的lm-mlp算法加快模型收敛速度,并通过加权融合两张特征图获得多维特征,再通过分类器获得加密流量攻击行为,从而实现提高加密恶意流量识别的精度,提升模型整体训练速度。

本文地址:https://www.jishuxx.com/zhuanli/20250110/355160.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表