一种区块链管理方法及相关系统与流程

- 国知局

- 2024-09-14 14:50:45

本技术涉及区块链,尤其涉及一种区块链管理方法、系统、计算设备集群、计算机可读存储介质以及计算机程序产品。

背景技术:

1、区块链(blockchain或block chain)网络是借由密码学与共识机制等技术建立与储存庞大交易资料区块串链的点对点网络系统。目前,开放运行的区块链网络多达数千种,这些区块链网络在安全隐私机制、交易吞吐量、可扩展性等方面存在差异,导致区块链网络之间闭塞不通,形成了数据与价值孤岛。孤岛效应产生的链间壁垒、信任鸿沟也极大制约了区块链应用的大规模发展,阻碍了区块链生态间的互通性与流动性。

2、业界提出了跨链技术,促进各区块链生态之间的价值流动与事务交互,以实现区块链网络间应用价值的最大化。跨链交互时通常需要将数据在跨链系统间进行有效传递,这意味着链间价值转移的同时往往伴随数据泄露,对数据安全产生了极大的威胁。

技术实现思路

1、本技术提供了一种区块链管理方法,该方法通过授权加密对解密方进行管理,具体是数据提供方生成授权密钥,向中继链节点发送授权密钥和密文,中继链节点使用授权密钥对密文进行重加密,数据请求方可以利用自身私钥对重加密的密文解密,从而保障跨链交互时的数据安全。本技术还提供了上述方法对应的区块链管理系统、计算设备集群、计算机可读存储介质以及计算机程序产品。

2、第一方面,本技术提供一种一种区块链管理方法。该方法应用于区块链管理系统。该系统包括第一业务链网络、第二业务链网络和中继链网络,其中,业务链网络、中继链网络均为区块链网络,例如为联盟链架构的区块链网络。第一业务链网络包括第一节点,所述第二业务链网络包括第二节点,所述中继链网络包括第三节点。

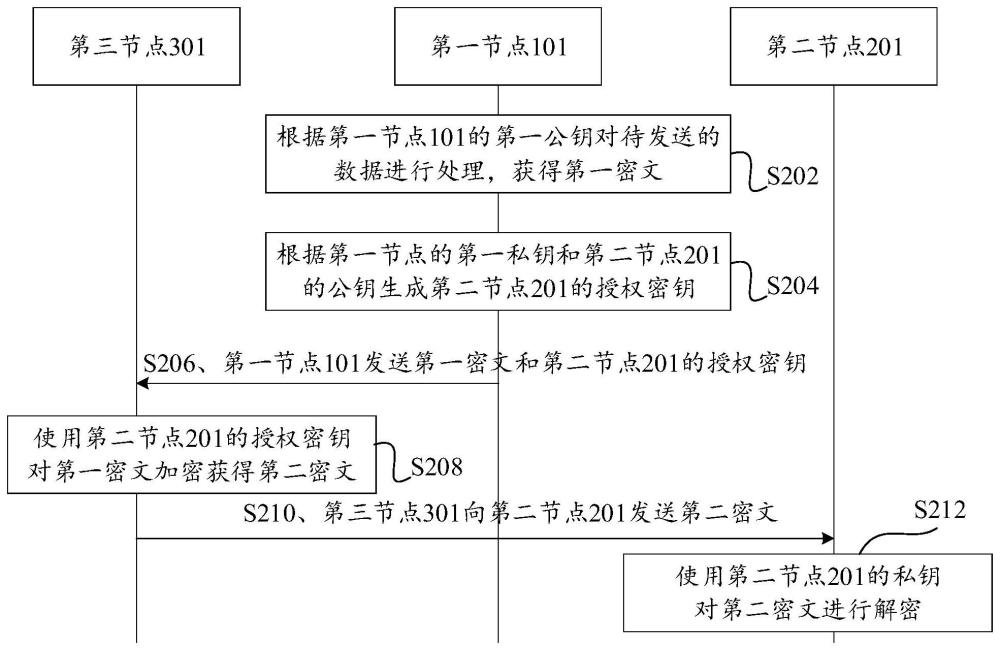

3、具体地,第一节点根据第一节点的第一公钥(例如注册时的公钥,也称作注册公钥)对待发送的数据进行处理,获得第一密文,根据第一节点的第一私钥和第二节点的公钥生成第二节点的授权密钥,向第三节点发送第一密文和第二节点的授权密钥,第三节点使用第二节点的授权密钥对第一密文加密获得第二密文,向第二节点发送第二密文,第二节点使用第二节点的私钥对第二密文进行解密。

4、该方法通过对跨链交互的数据进行授权加密,使得数据在链间传递过程中均处于加密状态,例如数据在传递到中继链网络以及由中继链网络传递到其他业务链网络时均为加密状态,如此可以避免数据泄露,保障数据安全。而且,该方法能够更加有利地保障数据持有方的数据所有权,避免数据持有方利益受到侵害。

5、在一些可能的实现方式中,第一节点可以获取安全参数,通过安全参数获得系统公共参数,然后第一节点根据系统公共参数、第一节点的第一私钥和第二节点的公钥进行密钥转换,生成第二节点的授权密钥。相应地,第三节点根据系统公共参数、所述第二节点的授权密钥和第一密文进行重加密,获得第二密文。

6、该方法通过基于数据提供方的私钥、数据请求方的公钥进行密钥转换,生成数据请求方的授权密钥,利用该授权密钥进行重加密,数据请求方基于自身私钥解密,实现了解密方的管理,保障了数据安全。

7、在一些可能的实现方式中,第一节点可以根据用户的属性集合和安全参数对所述数据加密,生成秘密共享访问结构,然后第一节点使用第一节点的第一公钥对秘密共享访问结构加密,获得第一密文。相应地,第二节点可以使用所述第二节点的私钥对第二密文进行解密,获得秘密共享访问结构,第二节点根据秘密共享访问结构获得数据中第一节点授权访问的数据。

8、该方法通过属性加密机制,实现了对属性满足要求的用户提供数据,并且是提供数据提供方授权的数据,保障了数据安全,最大程度的保证了数据提供方(数据拥有者)对跨链数据的控制权。

9、在一些可能的实现方式中,第一节点可以根据用户的属性集合和安全参数确定访问策略,然后根据所述第一节点的第二公钥和所述访问策略,对所述数据加密,生成秘密共享访问结构。相应地,第二节点根据所述第一节点的第二公钥以及所述用户的属性集合生成解密密钥,然后第二节点根据所述第一节点的第二公钥以及所述解密密钥对所述秘密共享访问结构解密,当所述用户的属性集合满足所述访问策略,输出所述第一节点授权访问的数据。

10、该方法通过结合用户的属性集合和安全参数指定访问策略,基于该访问策略生成秘密共享访问结构来保障数据仅对属性集合满足访问策略的用户可见,保障数据安全。

11、在一些可能的实现方式中,第一节点还可以根据第一节点的私钥和第三节点的公钥生成所述第三节点的授权密钥,向所述第三节点发送所述第三节点的授权密钥,相应地,第三节点使用所述授权密钥对所述第一密文进行加密,获得第三密文,存储所述第三密文。

12、由于第三密文采用中继链节点即第三节点的授权密钥加密,支持使用第三节点的私钥解密,为后续进行监管提供帮助。

13、在一些可能的实现方式中,第二密文中包括验证信息,该验证信息用于验证解密得到的数据与第一节点提供的数据一致。如此,可以避免数据被篡改,保障数据安全。

14、在一些可能的实现方式中,第一节点还可以根据所述数据生成承诺信息,在所述第二密文中携带所述承诺信息,第三节点通过零知识证明验证所述承诺信息,当验证通过,确定解密得到的数据与所述第一节点提供的数据一致。

15、该方法通过零知识证明进行跨链验证,能够使交互数据得到有效的范围证明,避免数据持有方数据造假。

16、在一些可能的实现方式中,第三节点可以通过相等证明算法证明一致性。具体地,第三节点生成监管密钥对,所述监管密钥对包括监管公钥和监管私钥,然后第三节点使用监管公钥和公开参数对承诺数据加密,获得第一承诺信息,接着第三节点通过相等证明算法证明所述第一承诺信息和所述第二密文中携带的第二承诺信息。

17、该方法通过密文相等证明,保障数据提供方提供密文的一致性,保障数据安全。

18、在一些可能的实现方式中,第三节点使用所述监管私钥解密得到数据。如此可以实现中继链网络可信监管功能。

19、在一些可能的实现方式中,第一节点还可以提供第一节点的匿名证书,然后第二节点可以根据第三节点的公钥以及指定第一节点提供的目标属性对匿名证书进行签名验证,当验证通过,确定匿名证书有效。

20、其中,匿名证书可以在进行跨链交互时提供,如此可以实现交互双方身份信息可选择性披露,实现链间匿名通信,保障身份信息安全。

21、在一些可能的实现方式中,第一节点还可以获取第三节点针对所述第一业务链网络生成的初始证书,利用第一节点的第一公钥、第一私钥和节点属性对初始证书签名,获得匿名证书。

22、该方法通过利用数据提供方的公钥、私钥和节点属性对初始证书进行处理,获得匿名证书,为实现跨链过程中节点用户操作的匿名性奠定基础。

23、在一些可能的实现方式中,所述第三节点存储溯源参数集合,所述溯源参数集合包括在所述第三节点注册的节点的溯源参数。相应地,第三节点还可以根据所述匿名证书,从所述溯源参数集合中确定所述匿名证书对应的溯源参数。

24、如此可以实现中继链节点对匿名证书进行身份溯源,尤其是在身份验证不通过的情况下进行身份溯源,可以及时定位可疑节点,保障交易安全。

25、在一些可能的实现方式中,,利用第一节点的密钥对和属性对初始证书签名还获得第一节点的第三公钥,第三公钥为随机化后的公钥。相应地,第三节点可以根据所述匿名证书、所述第一节点的第三公钥以及所述溯源参数集合,确定所述匿名证书对应的溯源参数以及所述第一节点的第一公钥。

26、基于溯源确定的溯源参数和公钥,可以快速确定提供数据的节点的身份,保障跨链交互安全。

27、第二方面,本技术提供一种区块链管理系统。所述系统包括第一业务链网络、第二业务链网络和中继链网络,所述第一业务链网络包括第一节点,所述第二业务链网络包括第二节点,所述中继链网络包括第三节点;

28、所述第一节点,用于根据所述第一节点的第一公钥对待发送的数据进行处理,获得第一密文,根据所述第一节点的第一私钥和所述第二节点的公钥生成所述第二节点的授权密钥,向所述第三节点发送所述第一密文和所述第二节点的授权密钥;

29、所述第三节点,用于使用所述第二节点的授权密钥对所述第一密文加密获得第二密文,向所述第二节点发送第二密文;

30、所述第二节点,用于使用所述第二节点的私钥对所述第二密文进行解密。

31、在一些可能的实现方式中,所述第一节点具体用于:

32、获取安全参数,通过所述安全参数获得系统公共参数;

33、根据所述系统公共参数、所述第一节点的第一私钥和所述第二节点的公钥进行密钥转换,生成所述第二节点的授权密钥;

34、所述第三节点具体用于:

35、根据所述系统公共参数、所述第二节点的授权密钥和所述第一密文进行重加密,获得所述第二密文。

36、在一些可能的实现方式中,所述第一节点具体用于:

37、根据用户的属性集合和安全参数对所述数据加密,生成秘密共享访问结构;

38、使用所述第一节点的第一公钥对所述秘密共享访问结构加密,获得所述第一密文;

39、所述第二节点具体用于:

40、使用所述第二节点的私钥对所述第二密文进行解密,获得所述秘密共享访问结构;

41、根据所述秘密共享访问结构获得所述数据中所述第一节点授权访问的数据。

42、在一些可能的实现方式中,所述第一节点具体用于:

43、根据所述用户的属性集合和安全参数确定访问策略;

44、根据所述第一节点的第二公钥和所述访问策略,对所述数据加密,生成秘密共享访问结构;

45、所述第二节点具体用于:

46、根据所述第一节点的第二公钥以及所述用户的属性集合生成解密密钥;

47、根据所述第一节点的第二公钥以及所述解密密钥对所述秘密共享访问结构解密,当所述用户的属性集合满足所述访问策略,输出所述第一节点授权访问的数据。

48、在一些可能的实现方式中,所述第一节点还用于:

49、根据所述第一节点的私钥和所述第三节点的公钥生成所述第三节点的授权密钥,向所述第三节点发送所述第三节点的授权密钥;

50、所述第三节点还用于:

51、使用所述授权密钥对所述第一密文进行加密,获得第三密文,存储所述第三密文。

52、在一些可能的实现方式中,所述第二密文中包括验证信息,所述验证信息用于验证解密得到的数据与所述第一节点提供的数据一致。

53、在一些可能的实现方式中,所述第一节点还用于:

54、根据所述数据生成承诺信息,在所述第二密文中携带所述承诺信息;

55、所述第三节点还用于:

56、通过零知识证明验证所述承诺信息,当验证通过,确定解密得到的数据与所述第一节点提供的数据一致。

57、在一些可能的实现方式中,所述第三节点具体用于:

58、生成监管密钥对,所述监管密钥对包括监管公钥和监管私钥;

59、使用监管公钥和公开参数对承诺数据加密,获得第一承诺信息;

60、通过相等证明算法证明所述第一承诺信息和所述第二密文中携带的第二承诺信息。

61、在一些可能的实现方式中,所述第三节点还用于:

62、使用所述监管私钥解密得到数据。

63、在一些可能的实现方式中,所述第一节点还用于:

64、提供所述第一节点的匿名证书;

65、所述第二节点还用于:

66、根据所述第三节点的公钥以及指定所述第一节点提供的目标属性对所述匿名证书进行签名验证,当验证通过,确定所述匿名证书有效。

67、在一些可能的实现方式中,所述第一节点还用于:

68、获取所述第三节点针对所述第一业务链网络生成的初始证书,利用所述第一节点的第一公钥、第一私钥和节点属性对所述初始证书签名,获得匿名证书。

69、在一些可能的实现方式中,所述第三节点存储溯源参数集合,所述溯源参数集合包括在所述第三节点注册的节点的溯源参数,所述第三节点还用于:

70、根据所述匿名证书,从所述溯源参数集合中确定所述匿名证书对应的溯源参数。

71、在一些可能的实现方式中,利用所述第一节点的密钥对和属性对所述初始证书签名还获得所述第一节点的第三公钥,所述第三公钥为随机化后的公钥;

72、所述第三节点具体用于:

73、根据所述匿名证书、所述第一节点的第三公钥以及所述溯源参数集合,确定所述匿名证书对应的溯源参数以及所述第一节点的第一公钥。

74、第三方面,本技术提供一种计算设备集群。所述计算设备集群包括至少一台计算设备,所述至少一台计算设备包括至少一个处理器和至少一个存储器。所述至少一个处理器、所述至少一个存储器进行相互的通信。所述至少一个处理器用于执行所述至少一个存储器中存储的指令,以使得计算设备或计算设备集群执行如第一方面或第一方面的任一种实现方式所述的区块链管理方法。

75、第四方面,本技术提供一种计算机可读存储介质,所述计算机可读存储介质中存储有指令,所述指令指示计算设备或计算设备集群执行上述第一方面或第一方面的任一种实现方式所述的区块链管理方法。

76、第五方面,本技术提供了一种包含指令的计算机程序产品,当其在计算设备或计算设备集群上运行时,使得计算设备或计算设备集群执行上述第一方面或第一方面的任一种实现方式所述的区块链管理方法。

77、本技术在上述各方面提供的实现方式的基础上,还可以进行进一步组合以提供更多实现方式。

本文地址:https://www.jishuxx.com/zhuanli/20240914/296134.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表