基于链路层透明加密的数据安全保护方法与流程

- 国知局

- 2025-01-10 13:29:37

本公开涉及网络数据,尤其涉及一种基于链路层透明加密的数据安全保护方法。

背景技术:

1、随着信息技术的快速发展和网络应用的广泛普及,数据安全已成为当今社会面临的重大挑战之一。传统的数据加密方法通常在应用层或传输层实现,这些方法往往需要修改现有的网络结构或应用程序,导致实施成本高、兼容性差等问题。

2、具体地,现有技术中公开的加密技术主要包括以下几方面:1)在应用层加密,即需要修改应用程序,实施复杂,难以对现有系统进行无缝集成;2)在传输层加密,如ssl/tls,虽然广泛使用,但可能会增加处理开销,影响网络性能;3)在网络层加密,如ipsec,通常需要修改网络配置,增加了部署难度;4)端到端的加密方法,虽然安全性高,但难以实现网络中间设备的监控和管理功能;5)在传统链路层中加密,该方法通常需要专用硬件,成本高,灵活性差。

技术实现思路

1、有鉴于此,本公开实施例提供了一种基于链路层透明加密的数据安全保护方法,能够解决现有技术中的加密方案影响现有网络结构和应用等的问题。

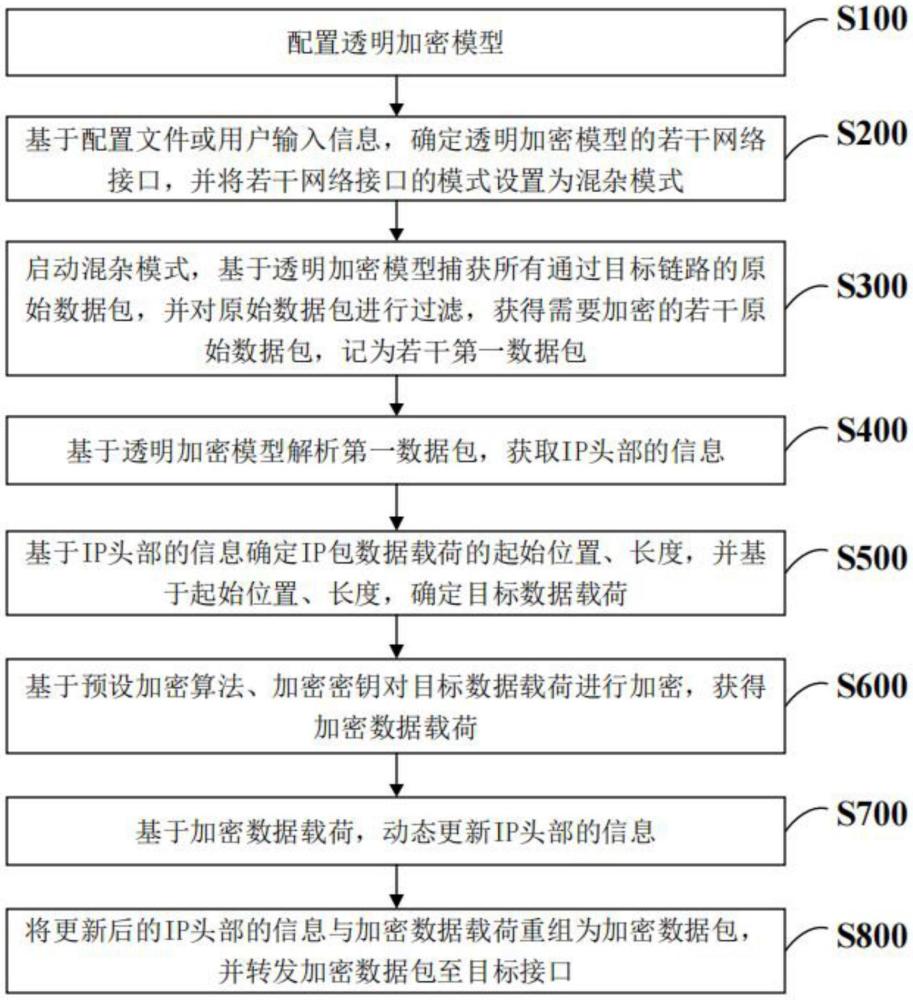

2、第一方面,本公开实施例提供了一种基于链路层透明加密的数据安全保护方法,该方法具体包括以下方案:

3、基于配置文件或用户输入信息,确定配置的透明加密模型的若干网络接口,并将若干所述网络接口的模式设置为混杂模式;

4、启动混杂模式,基于所述透明加密模型捕获所有通过目标链路的原始数据包,并对所述原始数据包进行过滤,获得需要加密的若干原始数据包,记为若干第一数据包;

5、基于所述透明加密模型解析所述第一数据包,获取ip头部的信息;

6、基于所述ip头部的信息确定ip包数据载荷的起始位置、长度,并基于所述起始位置、所述长度,确定目标数据载荷;

7、基于预设加密算法、加密密钥对所述目标数据载荷进行加密,获得加密数据载荷;

8、基于所述加密数据载荷,动态更新所述ip头部的信息;

9、将更新后的所述ip头部的信息与所述加密数据载荷重组为加密数据包,并转发所述加密数据包至目标接口。

10、可选的,所述透明加密模型中包括数据包捕获策略、数据包过滤策略、数据包解析策略、数据包加密策略和转发策略;

11、所述数据包捕获策略包括捕获过滤器信息、捕获缓冲区大小信息、捕获模式信息、待捕获数据包的大小信息以及预设函数。

12、可选的,所述基于所述加密数据载荷,动态更新所述ip头部的信息,包括:

13、基于所述加密数据载荷,变更ip头部的总长度,且变更后的ip头部的总长度与所述加密数据载荷的总长度之和与所述原始数据包的总长度一致;

14、基于变更后的ip头部的总长度,更新ip头部的校验和,获得更新后的ip头部。

15、可选的,所述将更新后的所述ip头部的信息与所述加密数据载荷重组为加密数据包,包括:

16、配置重组缓冲区,所述重组缓冲区的大小不小于更新后的ip头部的大小与所述加密数据载荷的大小的和;

17、在所述重组缓冲区中将更新后的ip头部与所述加密数据载荷重组,获得加密数据包。

18、可选的,所述在所述重组缓冲区中将更新后的ip头部与所述加密数据载荷重组,获得加密数据包,包括:

19、将更新后的ip头部复制到所述重组缓冲区的开始位置;

20、将所述加密数据载荷置于更新后的ip头部的复制位置之后,且所述加密数据载荷的设置位置与更新后的ip头部的复制位置相邻。

21、可选的,还包括:在加密过程中添加元数据,所述元数据包括初始化向量、认证标签中的一种或多种;

22、所述重组缓冲区的大小不小于更新后的ip头部的大小、所述加密数据载荷的大小与所述元数据的大小的和;

23、在所述重组缓冲区中,所述元数据的复制位置为更新后的ip头部的复制位置之后与所述加密数据载荷的设置位置之前之间的位置。

24、可选的,若所述原始数据包是一个分片,基于所述加密数据包的大小更新分片偏移量;

25、若所述加密数据包需要分片传输,将所述加密数据包分割成若干块,并更新每个块的分片偏移量以及更多分片标志。

26、可选的,所述预设加密算法包括aes算法或chacha20算法;

27、所述加密密钥的获取方法包括:

28、确定预设密钥协商机制的初始参数;

29、基于所述初始参数获得每个通信方的本地密钥对,所述本地密钥对包括本地私钥和本地公钥;

30、基于预设安全协议交换每个通信方的本地公钥;

31、基于本地私钥以及对方公钥,获得共享密钥;所述对方公钥为所述本地公钥对应的通信方接收到的交换方发送的本地公钥;

32、使用密钥派生函数从所述共享密钥生成加密密钥。

33、可选的,所述基于预设安全协议交换每个通信方的本地公钥,包括:

34、确定数字证书的证书信息,所述证书信息包括证书标准、证书格式、证书链信息、证书验证机制和证书存储机制;

35、基于所述证书信息制定双向认证协议策略;

36、基于所述双向认证协议策略、所述证书信息进行第一端、第二端的身份认证,当通过身份认证后,基于预设安全协议交换每个通信方的本地公钥;

37、所述第一端为第一通信方,所述第二端为待进行公钥交换的第二通信方。

38、可选的,所述透明加密模型还包括风暴控制策略;

39、在转发所述加密数据包之前,分析所述加密数据包所处网络中的流量模式,确定诱发风暴的流量类型;

40、基于所述流量类型、所述风暴控制策略动态调控;

41、所述风暴控制策略包括速率限制策略、令牌桶算法策略、漏桶算法、广播风暴控制策略、多播风暴控制策略、优先级队列策略中的一种或多种。

42、第二方面,本公开实施例还提供了一种基于链路层透明加密的数据安全保护系统,包括:

43、设置模块,用于基于配置文件或用户输入信息,确定配置的透明加密模型的若干网络接口,并将若干所述网络接口的模式设置为混杂模式;

44、过滤模块,用于启动混杂模式,基于所述透明加密模型捕获所有通过目标链路的原始数据包,并对所述原始数据包进行过滤,获得需要加密的若干原始数据包,记为若干第一数据包;

45、获取模块,用于基于所述透明加密模型解析所述第一数据包,获取ip头部的信息;

46、确定模块,用于基于所述ip头部的信息确定ip包数据载荷的起始位置、长度,并基于所述起始位置、所述长度,确定目标数据载荷;

47、加密模块,用于基于预设加密算法、加密密钥对所述目标数据载荷进行加密,获得加密数据载荷;

48、更新模块,用于基于所述加密数据载荷,动态更新所述ip头部的信息;

49、重组模块,用于将更新后的所述ip头部的信息与所述加密数据载荷重组为加密数据包,并转发所述加密数据包至目标接口。

50、第三方面,本公开实施例还提供了一种计算机装置,采用如下技术方案:

51、所述计算机装置包括:

52、至少一个处理器;以及,

53、与所述至少一个处理器通信连接的存储器;其中,

54、所述存储器存储有可被所述至少一个处理器执行的指令,所述指令被所述至少一个处理器执行,以使所述至少一个处理器能够执行以上任一所述的基于链路层透明加密的数据安全保护方法。

55、第四方面,本公开实施例还提供了一种计算机可读存储介质,该计算机可读存储介质存储计算机指令,该计算机指令用于使计算机执行以上任一所述的基于链路层透明加密的数据安全保护方法。

56、第五方面,本公开实施例还提供了一种计算机程序产品,包括计算机程序/指令,该计算机程序/指令被处理器执行时实现以上任一项所述方法的步骤。

57、本技术公开的基于链路层透明加密的数据安全保护方法,在数据通过链路传输时捕获所有数据包,实时过滤出需要保护的数据并进行加密处理,实现在网络链路层对数据的加密,即该方法能够直接在数据进入物理链路时就开始保护,避免了数据在其它网络层面上的暴露,提高了加密的实时性和可靠性,确保数据在传输过程中的保密性和完整性;同时,仅对ip包数据载荷进行加密的加密技术,使得加密设备(即透明加密模型)可以直接串联到网络中,无需配置ip地址或修改网络结构,即不会影响现有网络结构和应用等,能够有效确保现有网络系统和各种设备的正常运行。本技术公开的基于链路层透明加密的数据安全保护方法,不仅提高了数据传输的安全性,还保证了网络的兼容性和可扩展性。

58、上述说明仅是本公开技术方案的概述,为了能更清楚了解本公开的技术手段,而可依照说明书的内容予以实施,并且为让本公开的上述和其他目的、特征和优点能够更明显易懂,以下特举较佳实施例,并配合附图,详细说明如下。

本文地址:https://www.jishuxx.com/zhuanli/20250110/353461.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。