基于蜜罐的零日漏洞攻击捕获方法及电子设备与流程

- 国知局

- 2024-08-22 14:57:49

本公开涉及网络安全领域,尤其涉及一种基于蜜罐的零日漏洞攻击捕获方法及电子设备。

背景技术:

1、当前,业界主流的蜜罐实现技术可以分为两类,基于模式匹配和基于虚拟机的。基于模式匹配的蜜罐通过分析攻击者的输入,按照一定规则对攻击者作出响应,这类技术的问题是模式匹配无法覆盖所有场景,比如2016年mirai僵尸网络爆发时,几乎没有蜜罐能捕获到它的样本,因为mirai的扫描器在感染前会执行cat/bin/echo命令,而当时的蜜罐在实现模式匹配时都没有处理这条命令。基于虚拟机的蜜罐将攻击者的输入重定向到虚拟机,再将虚拟机的输出重定向到攻击者,蜜罐作为中间层记录分析攻击者的信息与行为等。

2、但是这两类蜜罐都不能捕获0day漏洞攻击。对于基于模式匹配的蜜罐,蜜罐开发者无法知道攻击者利用的0day漏洞的技术细节,也就无法正确实现模式匹配与响应;对于基于虚拟机的蜜罐,蜜罐开发者不知道攻击者利用的0day漏洞的目标环境,也就无法正确配置虚拟机环境。总体而言,捕获现实世界中基于零日0day漏洞发起的攻击仍然是一个亟需解决的问题。

技术实现思路

1、本公开提供了一种基于蜜罐的零日漏洞攻击捕获方法及电子设备,以至少解决现有技术中存在的以上技术问题。

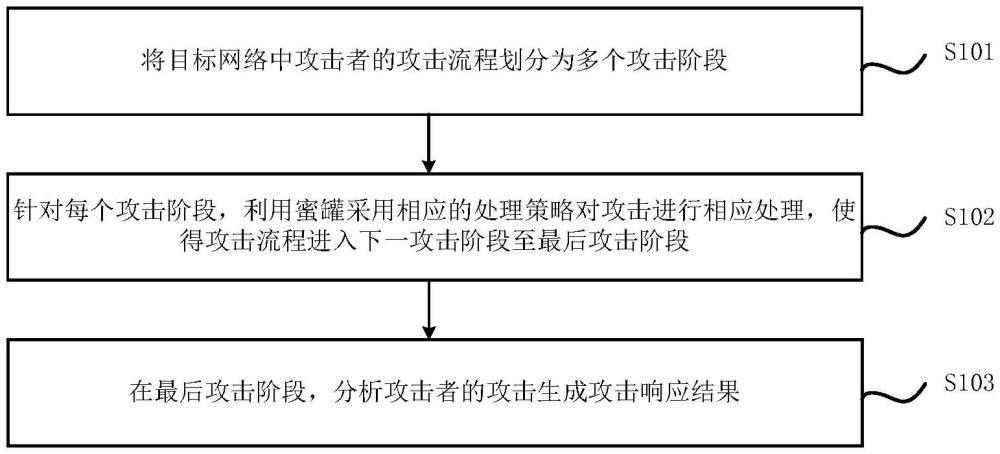

2、根据本公开的第一方面,提供了一种基于蜜罐的零日漏洞攻击捕获方法,所述方法包括:

3、将目标网络中攻击者的攻击流程划分为多个攻击阶段;

4、针对每个攻击阶段,利用蜜罐采用相应的处理策略对攻击进行相应处理,使得攻击流程进入下一攻击阶段至最后攻击阶段;

5、在最后攻击阶段,分析攻击者的攻击生成攻击响应结果。

6、在一可实施方式中,所述将目标网络中攻击者的攻击流程划分为多个攻击阶段,包括:

7、预先获取攻击者的完整攻击流程,并记录分析所述攻击流程中的目标信息;

8、根据所述目标信息将完整攻击流程划分为三个攻击阶段;其中,所述三个攻击阶段包括第一阶段、第二阶段和第三阶段。

9、在一可实施方式中,所述针对每个攻击阶段,利用蜜罐采用相应的处理策略对攻击进行相应处理,使得攻击流程进入下一攻击阶段至最后攻击阶段,包括:

10、在第一阶段,根据攻击者的攻击需求输出响应,以及判断是否通过攻击者的环境检查,如果通过,则进入第二阶段;

11、在第二阶段,分析攻击者的攻击载荷,得到分析结果。

12、在一可实施方式中,所述根据攻击者的攻击需求输出目标响应,包括:

13、确定攻击者发起的攻击需求所属的协议类型,提取相应的字段特征,在规则库中查找所述字段特征对应的目标响应并输出;

14、将攻击者发起的攻击需求输入大模型,所述大模型基于预设的提示词输出响应;

15、利用扫描器根据攻击者发起的攻击需求获取响应,采用启发式分析响应中是否存在目标关键字,输出具有目标关键字的响应。

16、在一可实施方式中,判断是否通过攻击者的环境检查,如果通过,则进入第二阶段,包括:

17、判断攻击者发起的攻击需求中是否包含敏感关键字,如果存在,则进入第二阶段;

18、在规则库、大模型或启发式策略与攻击者进行预设次数的交互后,则进入第二阶段。

19、在一可实施方式中,所述分析攻击者的攻击载荷,得到分析结果,包括:

20、确定攻击者的攻击载荷的行为意图以及对应的附加信息。

21、在一可实施方式中,所述确定攻击者的攻击载荷的行为意图以及对应的附加信息,包括:

22、将攻击者的攻击载荷输入大模型,利用所述大模型确定攻击者的攻击载荷的行为意图以及对应的附加信息;

23、若大模型分析失败,则利用启发式策略判断所述攻击载荷中是否存在合法文件路径,如果存在,则认为所述行为意图是读取敏感文件,则分析出读取的文件路径;或者

24、利用启发式策略采用预设符号作为分隔符判断是否存在目标命令,如果存在,则认为所述行为意图是远程命令执行,则分析出执行的命令。

25、在一可实施方式中,所述分析攻击者的攻击生成攻击响应结果,包括:

26、在虚拟机中读取对应的文件或执行对应的命令,如果成功,则将输出作为响应结果反馈至攻击者;

27、如果失败,则将所述攻击载荷输入大模型,由大模型生成相应的响应结果反馈至攻击者。

28、在一可实施方式中,预先获取攻击者的完整攻击流程,包括:

29、利用规则库、启发式或虚拟机与攻击者进行一次完整的攻击流程交互,并记录分析攻击流程中的重要信息。

30、根据本公开的第二方面,提供了一种基于蜜罐的零日漏洞攻击捕获装置,所述装置,包括:

31、划分模块,用于将目标网络中攻击者的攻击流程划分为多个攻击阶段;

32、处理模块,用于针对每个攻击阶段,利用蜜罐采用相应的处理策略对攻击进行相应处理,使得攻击流程进入下一攻击阶段至最后攻击阶段;

33、生成模块,用于在最后攻击阶段,分析攻击者的攻击生成攻击响应结果。

34、根据本公开的第三方面,提供了一种电子设备,包括:

35、至少一个处理器;以及

36、与所述至少一个处理器通信连接的存储器;其中,

37、所述存储器存储有可被所述至少一个处理器执行的指令,所述指令被所述至少一个处理器执行,以使所述至少一个处理器能够执行本公开所述的方法。

38、根据本公开的第四方面,提供了一种存储有计算机指令的非瞬时计算机可读存储介质,所述计算机指令用于使所述计算机执行本公开所述的方法。

39、本公开的基于蜜罐的零日漏洞攻击捕获方法及电子设备,本申请划分攻击流程为多个阶段,并为每个阶段设计了相应的响应策略,且通过复合使用大模型、规则库、启发式等方法处理各攻击阶段的任务,与已有的基于模式匹配或虚拟机的蜜罐相比,本发明的蜜罐交互仿真程度更高,并且可以捕获零日0day漏洞。

40、应当理解,本部分所描述的内容并非旨在标识本公开的实施例的关键或重要特征,也不用于限制本公开的范围。本公开的其它特征将通过以下的说明书而变得容易理解。

技术特征:1.一种基于蜜罐的零日漏洞攻击捕获方法,其特征在于,所述方法包括:

2.根据权利要求1所述的方法,其特征在于,所述将目标网络中攻击者的攻击流程划分为多个攻击阶段,包括:

3.根据权利要求2所述的方法,其特征在于,所述针对每个攻击阶段,利用蜜罐采用相应的处理策略对攻击进行相应处理,使得攻击流程进入下一攻击阶段至最后攻击阶段,包括:

4.根据权利要求3所述的方法,其特征在于,所述根据攻击者的攻击需求输出目标响应,包括:

5.根据权利要求3所述的方法,其特征在于,判断是否通过攻击者的环境检查,如果通过,则进入第二阶段,包括:

6.根据权利要求3所述的方法,其特征在于,所述分析攻击者的攻击载荷,得到分析结果,包括:

7.根据权利要求6所述的方法,其特征在于,所述确定攻击者的攻击载荷的行为意图以及对应的附加信息,包括:

8.根据权利要求7所述的方法,其特征在于,所述分析攻击者的攻击生成攻击响应结果,包括:

9.根据权利要求2所述的方法,其特征在于,预先获取攻击者的完整攻击流程,包括:

10.一种电子设备,其特征在于,包括:

技术总结本公开提供了一种基于蜜罐的零日漏洞攻击捕获方法及电子设备,所述方法包括将目标网络中攻击者的攻击流程划分为多个攻击阶段,针对每个攻击阶段,利用蜜罐采用相应的处理策略对攻击进行相应处理,使得攻击流程进入下一攻击阶段至最后攻击阶段,在最后攻击阶段,分析攻击者的攻击生成攻击响应结果。本申请采用多种策略捕获并分析未知漏洞攻击,本申请提供的技术方案部署到目标网络中,可以有效加强攻击预警能力。本申请利用蜜罐交互仿真程度高获取零日漏洞。技术研发人员:刘新鹏,徐聪,张朕,赵赫,曹文睿,丁慎炳,张红宝,周忠义,傅强,王杰,杨满智,金红,陈晓光受保护的技术使用者:恒安嘉新(北京)科技股份公司技术研发日:技术公布日:2024/8/20本文地址:https://www.jishuxx.com/zhuanli/20240822/280596.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表