端到端流量加密方法、装置、电子设备及存储介质与流程

- 国知局

- 2024-10-09 14:46:39

本申请属于信息安全,具体涉及一种端到端流量加密方法、装置、电子设备及存储介质。

背景技术:

1、为了增强设备间进行网络传输的安全性,相关技术中,一般提供(virtualprivate network,vpn)虚拟专用网络技术,以在公共网络上提供私有网络般的安全程度和隐私保护。其中,vpn技术综合运用多种网络技术,例如,第二层隧道协议(layer2tunneling protocol,l2tp),结合数据链路层功能,通常搭配互联网安全协议(internetprotocol security,ipsec)提供加密和身份验证,等。

2、但利用l2tp等基于互联网协议(internet protocol,ip)层协议的隧道技术和ipsec等加密技术,进行设备间网络传输时,在转发流量过程中需要多次建立传输控制协议(transmission control protocol,tcp)连接,以及加解密等行为,导致网络延迟和中央处理器(central processing unit,cpu)使用率提升,造成网络延迟较高及资源消耗较大的问题,影响用户体验。

3、即,相关增强设备间网络传输的安全性的技术,存在网络延迟较高及资源消耗较大的问题。

技术实现思路

1、本申请实施例提供一种端到端流量加密方法、装置、电子设备及存储介质,能够解决相关增强设备间网络传输的安全性的技术,存在网络延迟较高及资源消耗较大的问题。

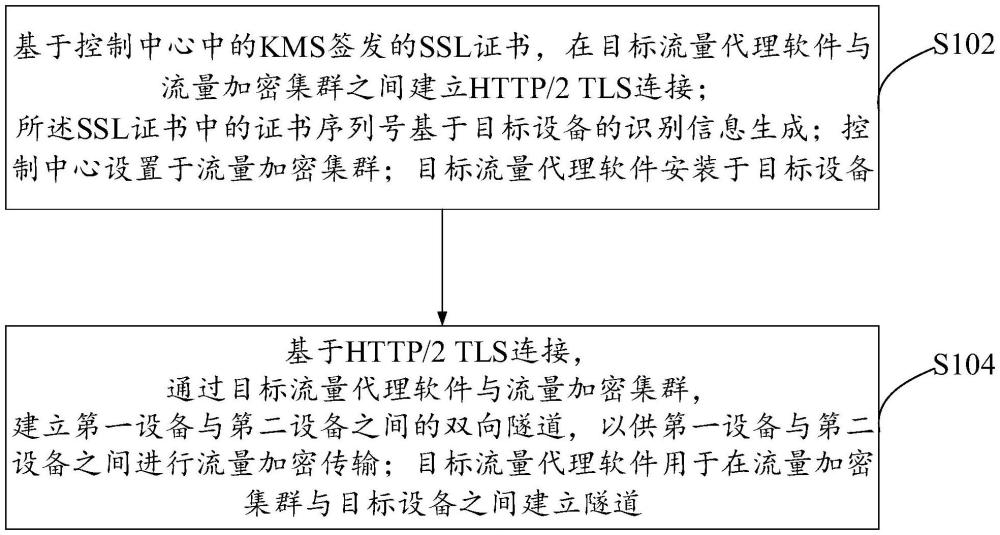

2、第一方面,本申请实施例提供了一种端到端流量加密方法,应用于端到端流量加密系统,所述方法包括:基于控制中心中的密钥管理服务(key management service,kms)签发的安全套接层协议(secure sockets layer,ssl)证书,在目标流量代理软件与流量加密集群之间建立超文本协议http/2传输层安全协议(transport layer security,tls)连接;所述ssl证书中的证书序列号基于目标设备的识别信息生成;其中,所述控制中心设置于所述流量加密集群;所述目标流量代理软件安装于目标设备,所述目标设备包括所述端到端流量加密系统中的第一设备和第二设备;基于所述http/2tls连接,通过所述目标流量代理软件与所述流量加密集群,建立所述第一设备与所述第二设备之间的双向隧道,以供所述第一设备与所述第二设备之间进行流量加密传输;所述目标流量代理软件用于在所述流量加密集群与所述目标设备之间建立隧道;其中,所述目标流量代理软件包括所述第一设备对应的流量代理软件和所述第二设备对应的流量代理软件。

3、第二方面,本申请实施例提供了一种端到端流量加密装置,应用于端到端流量加密系统,所述装置包括:连接模块,用于基于控制中心中的kms签发的ssl证书,在目标流量代理软件与流量加密集群之间建立http/2tls连接;所述ssl证书中的证书序列号基于目标设备的识别信息生成;其中,所述控制中心设置于所述流量加密集群;所述目标流量代理软件安装于目标设备,所述目标设备包括所述端到端流量加密系统中的第一设备和第二设备;建立隧道模块,用于基于所述http/2tls连接,通过所述目标流量代理软件与所述流量加密集群,建立所述第一设备与所述第二设备之间的双向隧道,以供所述第一设备与所述第二设备之间进行流量加密传输;所述目标流量代理软件用于在所述流量加密集群与所述目标设备之间建立隧道;其中,所述目标流量代理软件包括所述第一设备对应的流量代理软件和所述第二设备对应的流量代理软件。

4、第三方面,本申请实施例提供了一种电子设备,该电子设备包括:处理器;以及被安排成存储计算机可执行指令的存储器,所述可执行指令被配置由所述处理器执行,所述可执行指令包括用于执行如第一方面所述的端到端流量加密方法。

5、第四方面,本申请实施例提供了一种存储介质,所述存储介质用于存储计算机可执行指令,所述计算机可执行指令使得计算机执行如第一方面所述的端到端流量加密方法。

6、第五方面,本申请实施例提供了一种芯片,所述芯片包括处理器和通信接口,所述通信接口和所述处理器耦合,所述处理器用于运行程序或指令,实现如第一方面所述的端到端流量加密方法。

7、第六方面,本申请实施例提供了一种计算机程序产品,包括计算机程序,该计算机程序被处理器执行时实现如第一方面所述的端到端流量加密方法。

8、在本申请实施例中,通过基于控制中心(控制中心设置于流量加密集群)中的kms签发的ssl证书,在目标流量代理软件(目标流量代理软件安装于目标设备)与流量加密集群之间建立http/2tls连接,ssl证书中的证书序列号基于目标设备的识别信息生成,其中,目标设备包括端到端流量加密系统中的第一设备和第二设备;之后,基于http/2tls连接,通过目标流量代理软件(目标流量代理软件包括第一设备对应的流量代理软件和第二设备对应的流量代理软件)与流量加密集群,建立第一设备与第二设备之间的双向隧道,以供第一设备与第二设备之间进行流量加密传输,目标流量代理软件用于在流量加密集群与目标设备之间建立隧道。与相关技术相比,一方面,本方案对于第一设备与第二设备之间的双向隧道的建立,是基于http/2tls连接的,其采用http/2协议和tls协议作为传输协议建立连接和隧道,利用其长连接与多路复用特性,减少了tcp连接建立频次及对应的加密解密频次,在处理频繁的双向通信时效率较高,从而降低了资源消耗,并降低了网络延迟,使得用户体验更好,能够解决相关增强设备间网络传输的安全性的技术,存在网络延迟较高及资源消耗较大的问题;另一方面,由于本方案每次建立http/2tls连接都需要验证ssl证书,提升了目标设备之间流量传输的安全性,进一步地,还设置了流量加密集群进行该ssl证书的签发,实现了对目标设备之间流量传输的管理,并且,在ssl证书中设置了被颁发证书的设备的识别信息,加强了设备身份验证的可靠性和效率,进一步提升了目标设备之间流量传输的安全性。

技术特征:1.一种端到端流量加密方法,其特征在于,应用于端到端流量加密系统,所述方法包括:

2.根据权利要求1所述的方法,其特征在于,所述基于所述http/2tls连接,通过所述目标流量代理软件与所述流量加密集群,建立所述第一设备与所述第二设备之间的双向隧道,包括:

3.根据权利要求2所述的方法,其特征在于,在所述在所述流量加密集群接收到所述第一设备对应的流量代理软件所发送启动隧道请求的情况下,所述流量加密集群基于所述启动隧道请求,建立所述第一设备与所述第二设备之间的双向隧道之后,还包括:

4.根据权利要求1所述的方法,其特征在于,所述kms用于提供密钥的生成服务、存储服务、分发服务和验证服务以及对所述ssl证书进行管理中的一个或多个;所述控制中心还包括授权管理服务,用于进行端到端的连接授权验证,以及,通过所述kms对所述ssl证书进行监控和轮换。

5.根据权利要求2所述的方法,其特征在于,所述控制中心还包括授权管理服务;所述访问信息包括注册名称和授权用户列表;所述方法,还包括:

6.根据权利要求1所述的方法,其特征在于,所述基于控制中心中的密钥管理服务kms签发的安全套接层ssl证书,在目标流量代理软件与流量加密集群之间建立超文本传输传输层安全协议http/2tls连接,包括:

7.根据权利要求2或5所述的方法,其特征在于,所述通过所述目标流量代理软件在所述流量加密集群中注册目标通用唯一识别码uuid和所述目标设备的服务的访问信息进行注册,包括:

8.一种端到端流量加密装置,其特征在于,应用于端到端流量加密系统,所述装置包括:

9.一种电子设备,其特征在于,包括:

10.一种存储介质,其特征在于,所述存储介质用于存储计算机可执行指令,所述计算机可执行指令使得计算机执行如权利要求1-7任一项所述的端到端流量加密方法。

技术总结本申请公开了一种端到端流量加密方法、装置、电子设备及存储介质,应用于端到端流量加密系统。所述方法包括:基于控制中心中的KMS签发的SSL证书,在目标流量代理软件与流量加密集群之间建立HTTP/2TLS连接;SSL证书中的证书序列号基于目标设备的识别信息生成;其中,控制中心设置于流量加密集群;目标流量代理软件安装于目标设备,目标设备包括端到端流量加密系统中的第一设备和第二设备;基于HTTP/2TLS连接,通过目标流量代理软件与流量加密集群,建立第一设备与第二设备之间的双向隧道,以供第一设备与第二设备之间进行流量加密传输;目标流量代理软件用于在流量加密集群与目标设备之间建立隧道。技术研发人员:李端东,董峰,吕栋,吴子龙,宋林涛,张新受保护的技术使用者:中国铁塔股份有限公司技术研发日:技术公布日:2024/9/29本文地址:https://www.jishuxx.com/zhuanli/20241009/306468.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表