一种端到端网络攻击构建方法及装置

- 国知局

- 2024-10-21 14:29:11

本申请涉及网络安全领域,特别是涉及一种端到端网络攻击构建方法及装置。

背景技术:

1、近年来,高级持续性威胁(advanced persistent threats,apt)攻击的数量和复杂性不断增加。同时,许多入侵防御系统在学术界和工业界也得到了提出和开发。随着攻击者和防御者之间的战斗不断升级,渗透测试显示出了其在评估防御能力和培训检测模型方面的重要性,渗透测试是一种通过模拟攻击者的方法来评估计算机系统、网络或应用程序的安全性的过程,是一种授权的安全评估,旨在发现系统中的安全漏洞和弱点,并提供建议和解决方案来修复这些问题,因此在现如今的网络安全中至关重要。

2、在渗透测试中,攻击方利用各种技术和手段对目标系统、网络进行攻击;防御方致力于发现、阻止和应对网络攻击;此外,靶场环境作为实验平台,在渗透测试中也扮演着重要的角色,靶场是一个模拟网络环境,用于进行网络安全训练、演练和测试的平台,旨在模拟真实世界的网络环境和攻击场景,让安全专业人员或者其他人员可以在安全的环境中进行实践和学习。

3、传统的渗透测试因其对专业知识的高要求和安全从业人员的大量手工操作等限制,发展缓慢;同时,实现自动化、高质量的渗透测试又遇到许多挑战,例如,现有攻击仿真工具对ttp的覆盖范围有限、apt攻击步骤繁多复杂、靶场构建困难等。虽然一些研究使用了统计或数学模型来分析apt攻击中不同技术之间的关系,但它们无法对整个分析过程给出任何解释。

4、综上所述,亟需一种可以快速构建靶场来实行自动化、多样化的攻击模拟的方法。

技术实现思路

1、本申请实施例提供了一种端到端网络攻击构建方法及装置,通过大语言模型来对攻击报告进行分析提取信息,并生成可执行脚本序列文件结合靶场环境从而进行自动化攻击。

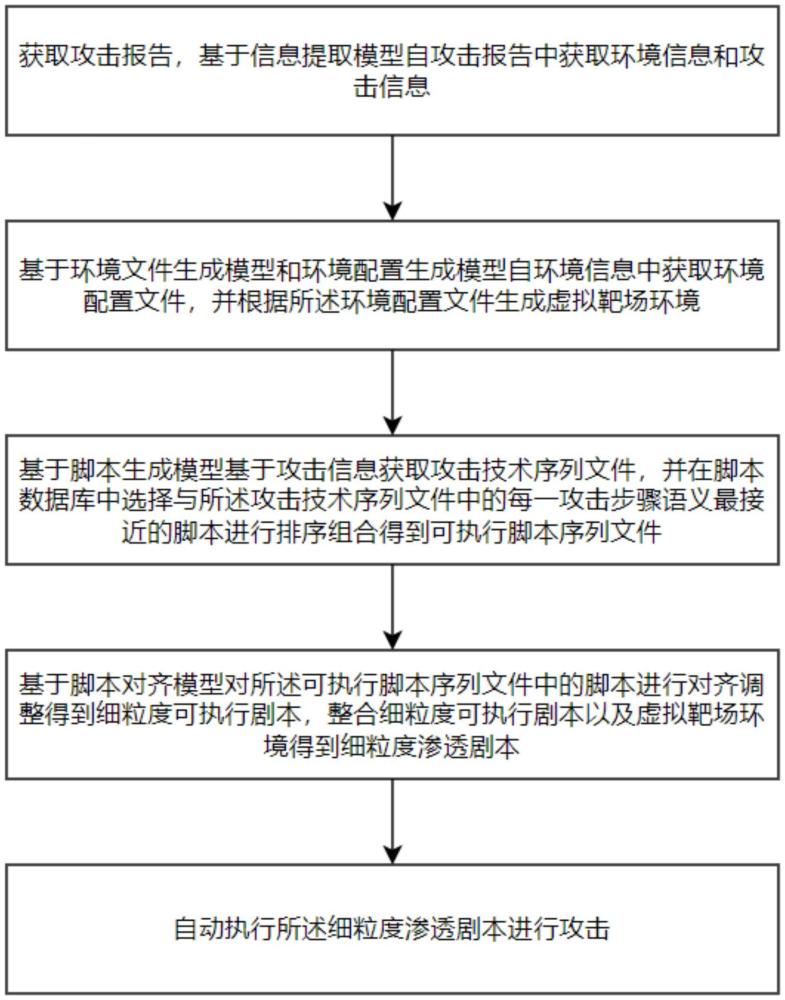

2、第一方面,本申请实施例提供了一种端到端网络攻击构建方法,所述方法包括:

3、获取攻击报告,基于信息提取模型自攻击报告中获取环境信息和攻击信息;

4、基于环境文件生成模型和环境配置生成模型自环境信息中获取环境配置文件,并根据所述环境配置文件生成虚拟靶场环境;

5、基于脚本生成模型基于攻击信息获取攻击技术序列文件,并在脚本数据库中选择与所述攻击技术序列文件中的每一攻击步骤语义最接近的脚本进行排序组合得到可执行脚本序列文件;

6、基于脚本对齐模型对所述可执行脚本序列文件中的脚本进行对齐调整得到细粒度可执行剧本,整合细粒度可执行剧本以及虚拟靶场环境得到细粒度渗透剧本;

7、自动执行所述细粒度渗透剧本进行攻击细粒度可执行剧本。

8、第二方面,本申请实施例提供了一种端到端网络攻击构建装置,包括:

9、战术技术层,其中战术技术层加载有信息提取模型,用于获取攻击报告并基于信息提取模型自攻击报告中获取环境信息和攻击信息;

10、基础设施层,其中基础设施层加载有环境文件生成模型,用于基于环境文件生成模型和环境配置生成模型自环境信息中获取环境配置文件,并根据所述环境配置文件生成虚拟靶场环境;

11、程序层,其中程序层加载有脚本生成模型和脚本对齐模型,用于基于脚本生成模型基于攻击信息获取攻击技术序列文件,并在脚本数据库中选择与所述攻击技术序列文件中的每一攻击步骤语义最接近的脚本进行排序组合得到可执行脚本序列文件,以及基于脚本对齐模型对所述可执行脚本序列文件中的脚本进行对齐调整得到细粒度可执行剧本,整合细粒度可执行剧本以及虚拟靶场环境得到细粒度渗透剧本;

12、实施层,用于自动执行所述细粒度渗透剧本进行攻击细粒度可执行剧本。

13、第三方面,本申请实施例提供了一种电子装置,包括存储器和处理器,所述存储器中存储有计算机程序,所述处理器被设置为运行所述计算机程序以执行一种端到端网络攻击构建方法。

14、第四方面,本申请实施例提供了一种可读存储介质,所述可读存储介质中存储有计算机程序,所述计算机程序包括用于控制过程以执行过程的程序代码,所述过程包括一种端到端网络攻击构建方法。

15、本发明的主要贡献和创新点如下:

16、本申请实施例通过大语言模型来对攻击报告进行分析,从而从攻击报告中快速、准确的重建虚拟靶场环境;本方案通过大语言模型提取攻击报告中的攻击技术序列文件,并且将攻击技术序列文件中的攻击步骤映射到mitre att&ck技术矩阵中从而可以基于语义对脚本进行判断选择来获取可执行脚本序列文件;本方案设计了可执行脚本序列以及细粒度渗透剧本的组成字段;本方案为攻击方保留搜索优先级接口,通过搜索优先级接口来优先根据攻击者的策略或者知识进行网络攻击。

17、本申请的一个或多个实施例的细节在以下附图和描述中提出,以使本申请的其他特征、目的和优点更加简明易懂。

技术特征:1.一种端到端网络攻击构建方法,其特征在于,包括以下步骤:

2.根据权利要求1所述的一种端到端网络攻击构建方法,其特征在于,信息提取模型、环境文件生成模型、脚本生成模型以及脚本对齐模型为采用对应功能prompt指令调整的大语言模型。

3.根据权利要求2所述的一种端到端网络攻击构建方法,其特征在于,功能prompt指令均由三部分组成:身份模拟指令、工作任务指令以及输出内容指令,其中身份模拟指令引导大语言模型模拟网络工程师的身份绕过安全政策,工作任务指令内设计工作任务的步骤拆分、细节描述以及操作示例,以引导大语言模型完成对应的工作任务,输出内容指令设计输出内容的输出格式。

4.根据权利要求1所述的一种端到端网络攻击构建方法,其特征在于,将所述环境信息输入到环境文件生成模型中得到环境信息描述文件,再将所述环境信息描述文件输入到环境配置生成模型中得到环境配置文件,所述环境配置文件结合目标部署工具得到虚拟靶场环境。

5.根据权利要求1所述的一种端到端网络攻击构建方法,其特征在于,脚本生成模型根据预设的脚本生成prompt指令以攻击技术序列文件中攻击步骤的执行顺序,逐一在脚本数据库中对攻击步骤按照脚本映射搜索算法进行脚本选择并组成可执行脚本序列文本。

6.根据权利要求5所述的一种端到端网络攻击构建方法,其特征在于,脚本映射搜索算法的规则如下:

7.根据权利要求5所述的一种端到端网络攻击构建方法,其特征在于,基于开发的搜索优先级接口获取优先条件,将所述优先条件融入脚本映射搜索算法进行脚本选择并组成可执行脚本序列文本。

8.一种端到端网络攻击构建装置,其特征在于,包括:

9.一种电子装置,包括存储器和处理器,其特征在于,所述存储器中存储有计算机程序,所述处理器被设置为运行所述计算机程序以执行权利要求1-7任一所述的一种端到端网络攻击构建方法。

10.一种可读存储介质,其特征在于,所述可读存储介质中存储有计算机程序,所述计算机程序包括用于控制过程以执行过程的程序代码,所述过程包括根据权利要求1-7任一所述的一种端到端网络攻击构建方法。

技术总结本申请提出了一种端到端网络攻击构建方法及装置,包括以下步骤:获取攻击报告,基于信息提取模型自攻击报告中获取环境信息和攻击信息;基于环境文件生成模型自环境信息中获取环境配置文件,并根据所述环境配置文件生成虚拟靶场环境;基于脚本生成模型基于攻击信息获取攻击技术序列文件,并在脚本数据库中选择与所述攻击技术序列文件中的每一攻击步骤语义最接近的脚本进行排序组合得到可执行脚本序列文件;基于脚本对齐模型对所述可执行脚本序列文件中的脚本进行对齐调整得到细粒度可执行剧本,整合细粒度可执行剧本以及虚拟靶场环境得到细粒度渗透剧本自动执行所述细粒度渗透剧本进行攻击,从而完成端到端的自动化网络攻击。技术研发人员:王凌志,王家辉,李振源受保护的技术使用者:浙江大学软件学院(宁波)管理中心(宁波软件教育中心)技术研发日:技术公布日:2024/10/17本文地址:https://www.jishuxx.com/zhuanli/20241021/318319.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。