工控网络攻击事件分布式监测方法及装置与流程

- 国知局

- 2024-08-02 14:33:26

本技术涉及数据处理领域,具体涉及一种工控网络攻击事件分布式监测方法及装置。

背景技术:

1、工业控制系统(industrial control systems, ics)通常用于监控和控制工业生产过程中的设备和机械。由于工控网络通常涉及到关键基础设施,如电力、水务、石油和天然气、交通以及国防军工等,它们对于经济运行至关重要。因此,工控网络攻击可能会带来严重的后果。

2、在工控网络攻击事件中,工控网络攻击溯源是一个重要的环节,目前对于工控网络攻击溯源的主流方法是通过探针采集异常数据,对异常数据进行深入分析寻找攻击证据,结合攻击数据进行ip追踪、域名分析和外部威胁情报分析,确定攻击的来源。

3、但是,由于工控网络可能面临高丢包率、数据损坏、信息缺失等问题导致探针采集的数据不完整、不准确,而且采集速度慢、延迟高,不能满足后续快速且准确进行工控网络攻击溯源分析的要求。

技术实现思路

1、针对现有技术中的问题,本技术提供一种工控网络攻击事件分布式监测方法及装置,能够确保采集数据的完整性和准确性,并低延迟地进行数据转发,保证传输效率。

2、为了解决上述问题中的至少一个,本技术提供以下技术方案:

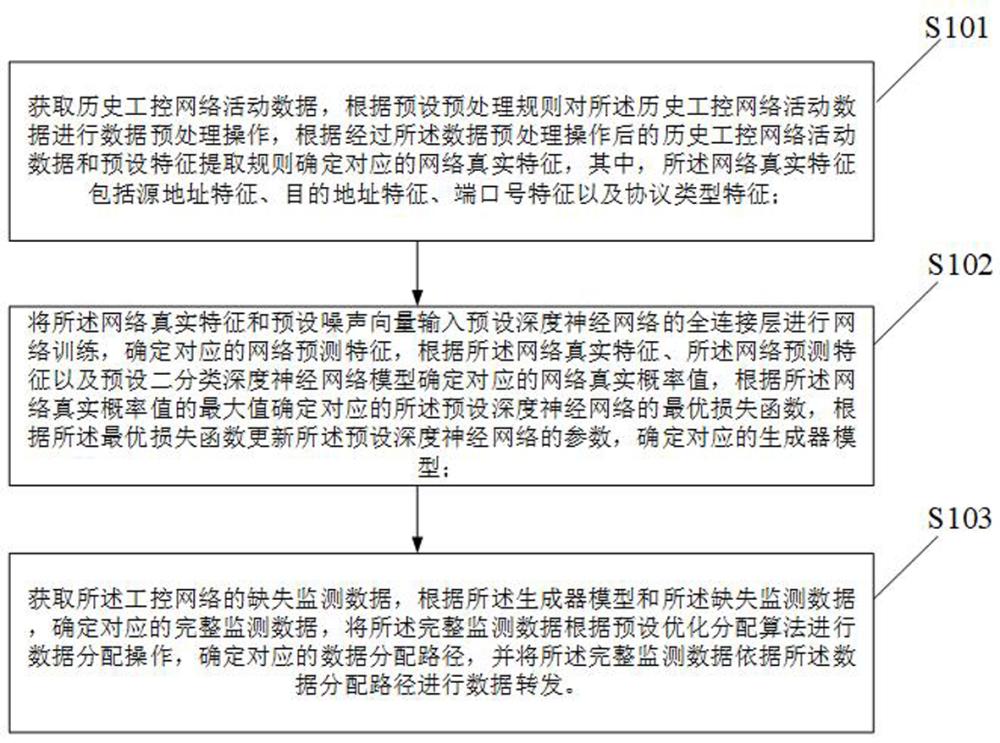

3、第一方面,本技术提供一种工控网络攻击事件分布式监测方法,包括:

4、获取历史工控网络活动数据,根据预设预处理规则对所述历史工控网络活动数据进行数据预处理操作,根据经过所述数据预处理操作后的历史工控网络活动数据和预设特征提取规则确定对应的网络真实特征,其中,所述网络真实特征包括源地址特征、目的地址特征、端口号特征以及协议类型特征;

5、将所述网络真实特征和预设噪声向量输入预设深度神经网络的全连接层进行网络训练,确定对应的网络预测特征,根据所述网络真实特征、所述网络预测特征以及预设二分类深度神经网络模型确定对应的网络真实概率值,根据所述网络真实概率值的最大值确定对应的所述预设深度神经网络的最优损失函数,根据所述最优损失函数更新所述预设深度神经网络的参数,确定对应的生成器模型;

6、获取所述工控网络的缺失监测数据,根据所述生成器模型和所述缺失监测数据,确定对应的完整监测数据,将所述完整监测数据根据预设优化分配算法进行数据分配操作,确定对应的数据分配路径,并将所述完整监测数据依据所述数据分配路径进行数据转发。

7、进一步地,在所述将所述网络真实特征和预设噪声向量输入预设深度神经网络的全连接层进行网络训练,确定对应的网络预测特征之前,包括:

8、根据预设噪声向量维度和预设噪声向量取值范围确定对应的噪声向量;

9、对所述噪声向量进行插值操作,确定对应的预设噪声向量。

10、进一步地,所述根据所述网络真实特征、所述网络预测特征以及预设二分类深度神经网络模型确定对应的网络真实概率值,包括:

11、将所述网络真实特征、所述网络预测特征输入预设二分类深度神经网络模型的输入层,确定对应的输入网络特征;

12、根据所述预设二分类深度神经网络模型的隐藏层对所述输入网络特征进行特征提取操作,确定对应的提取网络特征;

13、将所述提取网络特征输入所述预设二分类深度神经网络模型的输出层,确定对应的网络真实概率值。

14、进一步地,在所述根据所述网络真实概率值的最大值确定对应的所述预设深度神经网络的最优损失函数之前,包括:

15、根据所述网络真实概率值和预设真实标签数据,确定对应的损失函数;

16、根据所述损失函数计算的梯度,通过反向传播算法更新所述预设二分类深度神经网络模型的模型参数确定更新后的模型参数;

17、根据所述更新后的模型参数和预设评估指标确定最优模型参数,根据所述最优模型参数确定对应的所述真实概率值的最大值。

18、进一步地,所述根据所述网络真实概率值的最大值确定对应的所述预设深度神经网络的最优损失函数,根据所述最优损失函数更新所述预设深度神经网络的参数,确定对应的生成器模型,包括:

19、根据所述网络真实概率值的最大值和二元交叉熵损失函数确定对应的最优损失函数;

20、根据所述最优损失函数,通过反向传播算法更新所述预设深度神经网络的参数,确定对应的生成器模型。

21、进一步地,在所述将所述完整监测数据根据预设优化分配算法进行数据分配操作,确定对应的数据分配路径之前,包括:

22、获取所述分布式探针收集到的历史数据,提取所述历史数据中的流量特征和分配效果特征,确定对应的历史特征数据集;

23、根据所述历史特征数据集和预设聚类算法进行流量识别操作,确定对应的流量类型特征;

24、根据所述流量类型特征对预设时间序列预测模型进行模型训练,确定经过所述模型训练后的模型预测结果,其中,所述预测结果包括流量模式和分配效果;

25、根据所述模型预测结果对预设哈希分配算法进行调整操作,确定对应的预设优化分配算法。

26、进一步地,所述根据所述模型预测结果对预设哈希分配算法进行调整操作,确定对应的预设优化分配算法,包括:

27、根据所述模型预测结果中的所述流量模式调整第一阶段哈希分配算法,确定数据包的初步分配结果;

28、根据所述模型预测结果中的所述分配效果和所述数据包的初步分配结果调整第二阶段哈希分配算法,将调整后的第二阶段哈希分配算法确定为预设哈希分配算法。

29、第二方面,本技术提供一种工控网络攻击事件分布式监测装置,包括:

30、历史数据特征提取模块,用于获取历史工控网络活动数据,根据预设预处理规则对所述历史工控网络活动数据进行数据预处理操作,根据经过所述数据预处理操作后的历史工控网络活动数据和预设特征提取规则确定对应的网络真实特征,其中,所述网络真实特征包括源地址特征、目的地址特征、端口号特征以及协议类型特征;

31、缺失数据生成模块,用于将所述网络真实特征和预设噪声向量输入预设深度神经网络的全连接层进行网络训练,确定对应的网络预测特征,根据所述网络真实特征、所述网络预测特征以及预设二分类深度神经网络模型确定对应的网络真实概率值,根据所述网络真实概率值的最大值确定对应的所述预设深度神经网络的最优损失函数,根据所述最优损失函数更新所述预设深度神经网络的参数,确定对应的生成器模型;

32、数据分配模块,用于获取所述工控网络的缺失监测数据,根据所述生成器模型和所述缺失监测数据,确定对应的完整监测数据,将所述完整监测数据根据预设优化分配算法进行数据分配操作,确定对应的数据分配路径,并将所述完整监测数据依据所述数据分配路径进行数据转发。

33、第三方面,本技术提供一种电子设备,包括存储器、处理器及存储在存储器上并可在处理器上运行的计算机程序,所述处理器执行所述程序时实现所述的工控网络攻击事件分布式监测方法的步骤。

34、第四方面,本技术提供一种计算机可读存储介质,其上存储有计算机程序,该计算机程序被处理器执行时实现所述的工控网络攻击事件分布式监测方法的步骤。

35、第五方面,本技术提供一种计算机程序产品,包括计算机程序/指令,该计算机程序/指令被处理器执行时实现所述的工控网络攻击事件分布式监测方法的步骤。

36、由上述技术方案可知,本技术提供一种工控网络攻击事件分布式监测方法及装置,通过获取历史工控网络活动数据,确定对应的网络真实特征,将网络真实特征和预设噪声向量输入预设深度神经网络的全连接层进行网络训练,确定对应的网络预测特征,根据网络真实特征、网络预测特征以及预设二分类深度神经网络模型确定对应的网络真实概率值,根据网络真实概率值的最大值确定对应的预设深度神经网络的参数,确定对应的生成器模型,获取工控网络的缺失监测数据,根据生成器模型和缺失监测数据,确定对应的完整监测数据,将完整监测数据根据预设优化分配算法进行数据转发,由此能够确保采集数据的完整性和准确性,并低延迟地进行数据转发,保证传输效率。

本文地址:https://www.jishuxx.com/zhuanli/20240801/243142.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 YYfuon@163.com 举报,一经查实,本站将立刻删除。

下一篇

返回列表